Zarządzanie bezpieczeństwem

-

- Józef Muszyński,

- 05.05.2006

Łatanie poza aplikacją

Nadal pozostaje problem coraz węższego okna czasowego pomiędzy wydaniem łatki a koniecznością jej zainstalowania oraz potrzeba dobrego wewnętrznego testowania łatek.

Cykl łatania w skali dużej organizacji może trwać bardzo długo. Automatyzacja ułatwia ten proces, ale znaczna część procesu łatania oprogramowania to ocena wyników inwentaryzacji sieci, rozprowadzenie łatek i następnie weryfikowania, czy łatanie zostało przeprowadzone pomyślnie. Łatanie zmniejsza ryzyko, ale nie redukuje go do zera.

Nowa kategoria wyposażenia sieciowego daje zarządcom sieci więcej czasu na zainstalowanie łatek bezpieczeństwa, chroniąc serwery do czasu zainstalowania już przetestowanych łatek.

Stosowane są dwa podejścia do tego problemu: oprogramowanie ochronne pracujące na serwerach oraz urządzenie programowalne umiejscowione przed serwerem.

W obu przypadkach zastępowana jest funkcja łatek napisanych przez dostawców nieszczelnej aplikacji - uszczelnia się ją na tyle, aby napastnik nie mógł wykorzystać wykrytej luki.

Produkty tego rodzaju pozwalają planować rozprowadzanie łatek w dogodnym czasie, co przekłada się na obniżkę kosztów i poprawia bezpieczeństwo. Jeżeli serwer jest zabezpieczony, to zespół IT może spokojnie testować łatki - czy nie wprowadzają innych problemów do aplikacji i czy są kompatybilne z innym oprogramowaniem pracującym na serwerze.

Oprogramowanie pracujące bezpośrednio na serwerze może wprowadzać do aplikacji podczas ich pracy specjalny kod. Ma ono możliwość wprowadzenia ścisłej kontroli nad nieszczelnościami aplikacji. Alternatywne rozwiązanie monitoruje ruch aplikacyjny przechodzący przez sieć i pośredniczy w wymianie aplikacyjnej klient-serwer w celu uzyskania możliwości blokowania elementów mających wpływ na bezpieczeństwo. Działa podobnie jak urządzenie do zapobiegania wtargnięciom - przejmując ruch, prowadząc kontrolę w warstwie 7, wykonując analizy kontekstowe i modyfikując ruch na wyjściu.

Dobre praktyki w zakresie bezpieczeństwa

Analiza opcji inwestycyjnych

Istnieją organizacje, takie jak agencje rządowe czy oddziały badawczo-rozwojowe firm, dysponujące własnością intelektualną o olbrzymiej wartości. Są też finansowe systemy transakcyjne, które wymagają najlepszej ochrony. Najczęściej jednak bilansuje się koszty i uciążliwość kontroli związanych z bezpieczeństwem w celu otrzymania odpowiedniego i akceptowalnego poziomu ryzyka.

Dla określenia tego, czy zastosowany zakres ochrony jest dostateczny i odpowiedni, należy wykonać ocenę ryzyka dla każdej istotnej decyzji technologicznej.

Dla ułatwienia wykonania tego zadania można sporządzić listę zagrożeń. Taka listy ułatwia przestrzeganie procedury przez IT i biznes oraz zapewnia prawidłowe dane. Pozycje podobne na takiej liście należy pogrupować razem i uzgodnić listę finalną, oceniając każdą pozycję w skali "wysokie", "średnie", "niskie" - z punktu widzenia prawdopodobieństwa jej zaistnienia i oddziaływania. (Wiadomo, że wirusy zdarzają się często, naturalne katastrofy rzadko.)

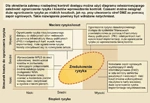

Takiej listy można użyć do określenia zakresu niezbędnej kontroli. Oczywistym jest, że ryzyko i oddziaływanie o prawdopodobieństwie "wysokie" wymagają większego zakresu kontroli, aby sprowadzić je do poziomu "średnie-średnie" czy "niskie-średnie". Czasami redukcja prawdopodobieństwa wysokie-wysokie do poziomu niskie-niskie nadmiernie redukuje ryzyko, kosztując przy tym zbyt dużo. Można użyć prostego wykresu (zob. rysunek) dla odzwierciedlenia redukcji ryzyka na tle kosztów jego kontroli. Wysoka redukcja oddziaływania, która pociąga za sobą niskie koszty, powinna być stosowana natychmiast.

Na przykład wewnętrzna zapora ogniowa kontrolująca dostęp do listy płac i danych finansowych może być niezbędna, natomiast kosztowna redukcja ryzyka do niskiego poziomu poprzez zastosowanie podobnych zapór do segmentowania każdego serwera w sieci przedsiębiorstwa jest prawdopodobnie stratą pieniędzy.

Specjaliści IT powinni skupiać się na tym, w jakim zakresie ryzyko powinno być łagodzone i ile kosztuje kontrola, która ma to zapewnić.