Zagrożenia w sieciach mobilnych

-

- 20.03.2018, godz. 21:04

Jakie są metody ataków na sieć mobilną, możliwości ich wykorzystania przez przestępców do uzyskania korzyści oraz mechanizmy obrony wdrażane przez operatorów sieci mobilnych.

W prezentacji przedstawionej na konferencji SEMAFOR 2018, Robert Bienias, Główny Specjalista ds. Bezpieczeństwa Telekomunikacyjnego pracujący w firmie Polkomtel, skupił się na opisie współczesnych zagrożeń występujących w sieciach mobilnych związanych ze słabościami protokołu sygnalizacyjnego SS7, a także metodach przeciwdziałania potencjalnym atakom, które są wdrażane przez operatorów telekomunikacyjnych.

Protokół sygnalizacyjny SS7 to układ nerwowy sieci mobilnych. Od dawna jest on powszechnie wykorzystywany do kontrolowania i zarządzania połączeniami i usługami w sieciach telekomunikacyjnych. Ale SS7 został zaprojektowany w czasach, gdy możliwości ingerencji w działanie sieci były zadaniem technicznie bardzo trudnym i bardzo kosztownym. Obecnie sytuacja uległa zmianie. Na przykład do stworzenia fałszywej stacji bazowej wystarcza komputer PC z zainstalowanym, łatwo dostępnym w Internecie oprogramowaniem. Praktyczne przeprowadzenie efektywnego ataku wymaga jednak dobrej znajomości działania sieci telekomunikacyjnej i odpowiedniego wykorzystania jej słabości.

Zobacz również:

1. Możliwość ustalenia identyfikatora IMSI użytkownika

2. Możliwość przechwycenia i monitorowania połączeń i SMS-ów użytkownika

3. Możliwość wpływu na jakość usług telekomunikacyjnych świadczonych użytkownikowi

4. Możliwość wykonywania ataków DoS na sieć telekomunikacyjną oraz świadczone usługi telekomunikacyjne

5. Możliwość manipulowania komunikatami USSD

Metody ataków na sieci mobilne

Cyberprzestępcy mają możliwość przeprowadzania ataków zarówno na rdzeniową sieć operatora, przechwytywania połączeń wykonywanych przez jej użytkowników, zakłócanie lub blokowanie usług, a także kradzież środków finansowych z kont użytkowników lub operatora.

Zagrożenia te wynikają głównie ze słabości protokołu sygnalizacyjnego SS7, który pozwala m.in. na łatwe ustalenia identyfikatora IMSI, będącego podstawowym identyfikatorem użytkownika w sieci, oraz adresu obsługującej go centrali. Może to pozwolić na przechwycenie zarówno połączeń głosowych, jak i przesyłanych wiadomości SMS.

Wykorzystując słabości sygnalizacji SS7 oraz posiadając np. emulowane urządzenia sieci mobilnej, takie jak: centrala (MSC), rejestr użytkowników (HLR), urządzenie obsługujące proces przesyłania SMS-ów (SMSC) oraz urządzenie tzw. sieci inteligentnej (IN, CAMEL) możliwym staje się przechwycenie lub podsłuchanie połączeń głosowych oraz wiadomości SMS kierowanych do konkretnej osoby.

W efekcie cyberprzestępca może przechwytywać wiadomości SMS służące np. do resetu hasła do usług, potwierdzania zleceń przelewów bankowych lub zawierające inne, jednorazowe kody autentykacyjne.

Są też inne możliwości różnego rodzaju nadużyć wykorzystujących mechanizm USSD (Unstructured Supplementary Service Data) i usługi Camel umożliwiającej modyfikację ścieżki połączeń.

Mechanizm USSD wykorzystywany jest m.in. do aktywowania usług, przekierowywania rozmów przychodzących, zasilania konta za pomocą telekodu lub sprawdzania dostępnego limitu na koncie użytkownika rozliczającego się w systemie przedpłat Prepaid.

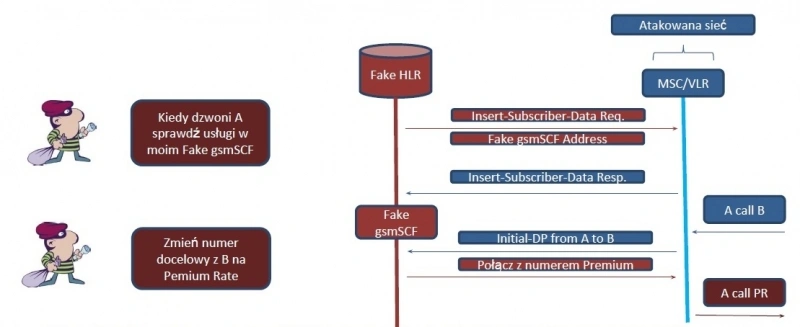

Jednym z praktycznych przykładów możliwego zagrożenia ze strony CAMEL jest przekierowywanie połączeń na wybrane przez przestępcę numery Premium Rate. W efekcie użytkownik zostaje obciążony dodatkowymi kosztami nawet jeśli świadomie nie korzysta z połączeń z tego typu numerami.

Schemat ataku wykorzystującego przekierowanie na numery Premium Rate.

Jakie są możliwości obrony

W przypadku użytkowników sieci mobilnej obrona przed tego typu zagrożeniami jest trudna, jednak możliwa. A operatorzy telekomunikacyjni zdają sobie sprawę z problemu i próbują znaleźć metody skutecznego przeciwdziałania zagrożeniom.

Jedną z możliwości jest wykorzystanie urządzeń STP do blokowania ataków. STP to urządzenia realizujące funkcje routera lub bramy sygnalizacyjnej w sieciach SS7. Niestety nie jest to metoda dość efektywna uważa Robert Bienias i zapewnia jedynie podstawową ochronę. Jest jednak stosowana przez operatorów, m.in. Polkomtel, od wielu już lat i zapewnia skuteczną ochronę przed wieloma podstawowymi atakami na sieć i jej użytkowników.

Znacznie bardziej skuteczne jest wdrożenie zapór sieciowych SS7 (firewalle siódemkowe). Umożliwiają one śledzenie sesji SS7 i analizowanie przesyłanych sygnałów w czasie rzeczywistym, a następnie natychmiastowe blokowanie ruchu, który jest podejrzany lub szkodliwy. W efekcie atakujący zostaje pozbawiony możliwości uzyskania istotnych informacji dotyczących użytkownika lub modyfikacji jego profilu zapisanego w bazach operatora.

Zapory sieciowe SS7 nie dają 100-procentowej skuteczności, ale istotnie utrudniają przeprowadzenie prawie wszystkich obecnie znanych bardzo zaawansowanych ataków, zapewnia Rober Bienias. I właśnie tego typu rozwiązania są obecnie wykorzystywane lub wdrażane przez większość operatorów, m.in. przez Polkomtel. Już w chwili obecnej Polkomtel (operator sieci Plus) wykorzystuje mechanizmy zabezpieczające, które nie pozwalają na podsłuchanie rozmów, przechwytywanie wiadomości SMS, jak i ustalenie lokalizacji użytkowników będących w zasięgu sieci macierzystej Plus zapewnia Robert Bienias.

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||