Windows 2008 twardy jak skała

-

- Patryk Królikowski,

- 09.12.2010

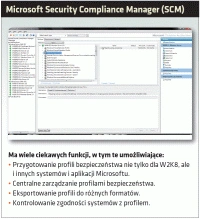

Microsoft udostępnia także dodatkowe narzędzia. Na stronach "Technet" znajdziemy wiele informacji związanych z bezpieczeństwem Windowsa. Wkrótce po ukazaniu się W2K8, udostępniono także Windows Server 2008 Security Guide, który rozwinął się do postaci Microsoft Security Compliance Manager (SCM). Z pozoru wygląda niegroźnie - instalator ma tylko 11 MB, ale zaraz okazuje się, że do tego potrzeba jeszcze SQL (również w wersji Express).

Microsoft Security Compliance Manager (SCM)

Przygotowując SCM, Microsoft wprowadził rozróżnienie na dwa rodzaje środowisk: korporacyjne EC (Enterprise Client) i rządowe SSLF (Specialized Security Limited Functionality). Po pobraniu, zmodyfikowaniu i sprawdzeniu szablonu bezpieczeństwa naszego W2K8, możemy przystąpić do jego dystrybucji. Do tego celu znakomicie nadaje się przystawka AD (Active Directory Services). Ale równie dobrze można posłużyć się dołączonym do SCM narzędziem LPT (Local Policy Tool) i wykonać dystrybucję na pojedyncze komputery.

EMET v2 (Enhanced Mitigation Experience Toolkit)

Wreszcie całkiem niedawno (wrzesień 2010 r.) pojawiło się długo oczekiwane narzędzie o nazwie EMET v2 (Enhanced Mitigation Experience Toolkit). Nie jest ono może bezpośrednio związane z hardeningiem samego systemu operacyjnego, ale bardziej z ochroną zainstalowanych na nim aplikacji. Głównym celem EMET jest minimalizowanie skuteczności ataków na podatność aplikacji. Ten cel jest realizowany poprzez implementację 6 (jak na razie) strategii ochrony aplikacji przed atakami.

Wiele do zrobienia

Podobnie jak przy hardeningu Linuksa, także i w Windows lista rzeczy do sprawdzenia jest dość długa. To, co konkretnie znajdzie się w zasięgu naszych zainteresowań zależy ostatecznie od funkcji, które serwer będzie pełnił, oraz od polityki obowiązującej w organizacji.