Web Application Firewall – ochrona czy kłopot?

-

- Paweł Szczepaniak,

- 14.10.2013

WAF a IPS

Administratorzy posiadający już w swoich sieciach narzędzia do wykrywania i zapobiegania włamaniom często stawiają pod znakiem zapytania konieczność wprowadzania dodatkowego urządzenia do serwerowni.

System IPS (Intrusion Prevention System) dopasowuje monitorowany ruch sieciowy do sygnatur zgromadzonych w bazie danych, w celu wykrycia anomalii, które odróżniają podejrzany ruch od „normalnego”. W przypadku pozytywnego dopasowania następuje określona akcja – blokowanie, alert czy logowanie ruchu. Dzieje się to jednak poniżej warstwy aplikacyjnej modelu OSI.

Web Application firewall działa w warstwie 7 modelu sieciowego – czyli właśnie w warstwie aplikacji, dzięki czemu jest w stanie „rozumieć” zapytania i komunikację zachodzącą w aplikacjach webowych. Oprócz dopasowania bazującego na sygnaturach potrafi także działać w sposób heurystyczny i na podstawie zdefiniowanych reguł wywnioskować, że dany ruch jest niebezpieczny. Zasadniczą różnicą w stosunku do IPS jest więc nie tylko warstwa, w której pracuje – bo istnieją także rozwiązania IPS (Host IPS) operujące częściowo także w warstwie aplikacyjnej, ale również stopień „zrozumienia” ruchu, który jest znacznie wyższy w przypadku firewalla aplikacyjnego.

Miejsce WAF w sieci

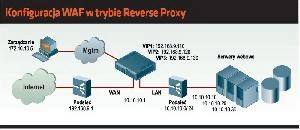

Web Application Firewall może być umiejscowiony w sieci na różne sposoby. Najpopularniejsze i dające najwięcej możliwości rozwiązanie to praca jako Reverse Proxy. W tym trybie urządzenie znajduje się w linii i przechodzi przez nie całość ruchu sieciowego. WAF posiada publiczny adres IP i dokonuje połączeń do serwerów webowych w imieniu klienta. Tryb ten jest wymagany przez niektóre dodatkowe funkcje WAF. Minusem rozwiązania jest możliwość wprowadzenia opóźnień, które mogą powodować problemy z działaniem aplikacji.

W trybie Reverse Proxy możemy dodatkowo uruchomić (w zależności od producenta i konfiguracji) takie mechanizmy jak cache, kompresję, a także akcelerację ruchu SSL. W przypadku rozwiązań sprzętowych ta ostatnia czynność jest obsługiwana także przed hardware, co może znacznie przyspieszyć ten proces w porównaniu z wydajnością oferowaną przez serwer webowy. W środowiskach, w których korzystamy z klastrów przydadzą się także funkcje Load Balancingu i pulowania połączeń uruchomione w ramach WAF.

Konfiguracja WAF w trybie Reverse Proxy

WAF może pracować także jako most (Layer 2 Bridge). Znajduje się wtedy pomiędzy firewallem i serwerami webowymi. Tryb ten charakteryzuje się wysoką wydajnością bez konieczności wprowadzania zmian w sieci, ale także nie oferuje dostępu do zaawansowanych funkcji.

Możliwa jest konfiguracja firewalla webowego także w trybie monitora sieciowego. W takiej konfiguracji urządzenie pracuje jako sniffer ruchu sieciowego z portu monitoringu skonfigurowanego na przełączniku sieciowym. Jest to najlepszy tryb do testowania WAF w środowisku sieciowym. W dalszym ciągu możliwe jest także blokowanie niechcianego ruchu za pomocą resetowania połączeń TCP (spoofowany TCP RST).

Ostatnia możliwość konfiguracji WAF to uruchomienie go bezpośrednio na serwerze webowym – np. w postaci modułu, jak w przypadku otwartego ModSecurity. Takie rozwiązanie nie pozawala na implementacje dodatkowych funkcjonalności. Powoduje także dodatkowe obciążenie samego serwera, co należy wziąć pod uwagę w przypadku większego ruchu. Zaletą jest usunięcie dodatkowego punktu uszkodzenia z topologii sieci.