VPN - łącz się bezpiecznie

-

- Krystian Ryłko,

- 29.03.2006

Gdy w firma staje przed problemem połączenia odległych od siebie oddziałów, komputerów w jedną sieć, zwiększenia bezpieczeństwa połączeń pomiędzy oddziałami czy umożliwienia korzystania z firmowych zasobów danych zdalnym użytkownikom - rozwiązaniem są wirtualne sieci prywatne VPN (Virtual Private Network).

Gdy w firma staje przed problemem połączenia odległych od siebie oddziałów, komputerów w jedną sieć, zwiększenia bezpieczeństwa połączeń pomiędzy oddziałami czy umożliwienia korzystania z firmowych zasobów danych zdalnym użytkownikom - rozwiązaniem są wirtualne sieci prywatne VPN (Virtual Private Network).

Dla wirtualnych sieci prywatnych istnieją trzy rodzaje zastosowań:

- sieci zdalnego dostępu, łączące odległych użytkowników: pracowników mobilnych, konsultantów, sprzedawców, lokalne filie z macierzystą siedzibą,

- intranet, łączący odległe oddziały tej samej firmy,

- extranet, zapewniający ograniczony dostęp do sieci firmowej pomiędzy zaufanymi partnerami biznesowymi.

Sieci VPN pozwalają na zwiększenie liczby telepracowników i pozyskanie odległych specjalistów mniejszym kosztem. Instytut IES (Institute of Employment Services) szacuje, że w 2010 r. ich liczba w Europie wzrośnie do 27 mln.

Zgodnie z definicją VPN Consortium, wirtualna sieć prywatna jest siecią przekazu danych korzystającą z publicznej infrastruktury telekomunikacyjnej, która poprzez stosowanie protokołów tunelowania i procedur bezpieczeństwa zachowuje poufność danych.

Dane transmitowane na drodze pomiędzy zdalnym użytkownikiem a siecią prywatną są przesyłane w formie zaszyfrowanej, tworząc tzw. tunel. Wymienianych informacji nie można odczytać ani w sposób niezauważony zmienić ich zawartości.

Sieci VPN wykorzystywane są także do zabezpieczania transmisji w sieciach bezprzewodowych WLAN. Jest to, jak dotąd, najpewniejsza metoda gwarantująca poufność, wobec ujawnianych co pewien czas przypadków przełamania zabezpieczeń sieci WLAN. Brak dostatecznych mechanizmów zabezpieczeń czyni bowiem firmową sieć Wi-Fi dostępną dla każdej anteny znajdującej się w zasięgu fal radiowych. W celu łamania zabezpieczeń i podsłuchu transmisji WLAN powstały nawet specjalne narzędzia, np. WepCrack, AirSnort.

Sieci VPN znajdują również zastosowanie przy zabezpieczaniu transmisji VoIP. Pamiętać należy, że rozmowy telefoniczne trzeba chronić przed inwigilacją podobnie jak dane (pisaliśmy o tym w I wyd. CSO "Niebezpieczeństwa telefonii IP"). Dostępne są sprzętowe rozwiązania realizujące transmisję VoIP-VPN. Dzięki połączeniu telefonii IP z usługą VPN zdalni pracownicy mogą korzystać z firmowych central telefonicznych.

Wdrożenie sieci VPN jako skalowanego rozwiązania zdalnego dostępu przyczynia się do zwiększenia produktywności, decentralizacji firmy oraz uniezależnienia pracownika od miejsca pracy. Zaoszczędzić można na powierzchni biurowej, a pracodawca staje się bardziej elastyczny.

Zagrożenia

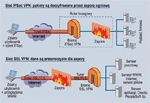

Rysunek 1. Porównanie IPSec i SSL VPN

Utrata poufności. Jeżeli do transmisji wykorzystane jest niezabezpieczone medium, wówczas nieuprawniony osobnik może przechwycić dane w trakcie ich przesyłania. Gdy na dodatek dane te nie są skutecznie zaszyfrowane, wtedy transmitowana wiadomość może być przez niego odczytana. Na niebezpieczeństwo utraty poufności jesteśmy również narażeni w przypadku upublicznienia kluczy kryptograficznych oraz haseł.

Modyfikacja przesyłanych danych. Sytuacja taka ma miejsce, gdy intruz może ingerować w przesyłane dane, np. po autoryzowaniu połączenia z bankiem, transakcja może zostać zmodyfikowana podczas transmisji. Aby temu zapobiec, stosowane są np. funkcje skrótu, zwane też odciskiem palca (fingerprint), wyliczane na podstawie oryginalnych danych i porównywane ze skrótem danych przetransmitowanych.

Podszywanie się. Ma miejsce, gdy intruz przedstawia się jako legalny użytkownik systemu i korzysta z poufnych danych. Może do tego wykorzystywać skradzione hasła, klucze bądź zafałszowany adres sieciowy użytkownika.

Atak na usługę sieciową (Denial of Service). Metoda ta polega na uniemożliwieniu użytkownikom korzystania z usług i połączeń. Powoduje to przerwy w pracy firmy oraz frustrację użytkowników. Organizacje korzystające z sieci muszą dbać, aby ich systemy były dostępne dla pracowników, klientów.

Sieci VPN

Bezpieczne sieci VPN mogą być tworzone na trzy sposoby: IPSec (IP Security), SSL (Secure Sockets Layer) oraz L2TP (Layer 2 Tunneling Protocol). Ta ostatnia metoda może być wykorzystywana na poziomie sieci operatorskiej.

IPSec VPN

Oprogramowanie klienta nawiązuje połączenie poprzez Internet do bramy IPSec VPN, po czym inicjuje procedurę wymiany kluczy IKE (Internet Key Exchange). Po pomyślnym uwierzytelnieniu zdalnej maszyny zestawiany jest tunel VPN. Sieć VPN może pracować w dwóch trybach:

- transportowym, w którym w postaci zaszyfrowanej przesyłany jest fragment danych,

- tunelowym, gdzie szyfrowany jest cały pakiet. IPSec niejako umieszcza oryginalny pakiet w swoim własnym pakiecie.

Dowolna aplikacja korzystająca z protokołu IP może komunikować się za pośrednictwem sieci IPSec VPN. W momencie zestawienia połączenia IPSec VPN zdalny komputer staje się częścią sieci prywatnej. Jednorazowe utworzenie tunelu IPsec pomiędzy odległymi maszynami pozwala na zestawianie dowolnej liczby połączeń.

Sieć korporacyjna po ustanowieniu takiego tunelu ze zdalną maszyną jest praktycznie bezbronna wobec pochodzących z niej ataków. Dlatego ważne są dodatkowe mechanizmy bezpieczeństwa sieciowego - umieszczanie usług w strefie zdemilitaryzowanej DMZ (DeMilitarized Zone), weryfikacja punktów końcowych, monitorowanie aktywności użytkowników, częste wymiany kluczy kryptograficznych.

IPSec uważany jest za najbezpieczniejszy rodzaj sieci wirtualnej, ponieważ wykorzystuje silną kryptografię oraz rozbudowane mechanizmy uwierzytelniania. Jest to tak naprawdę kolekcja protokołów kryptograficznych i uwierzytelniających.