VPN - łącz się bezpiecznie

-

- Krystian Ryłko,

- 29.03.2006

SSL VPN

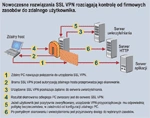

Idea SSL VPN opiera się na wykorzystaniu mechanizmów szyfrowania i autentykacji, standardowo wbudowanych w przeglądarkę internetową, tj. SSL/TLS. Zaszyfrowane dane przesyłane są pomiędzy zdalnym użytkownikiem a bramą SSL. Komputery z SSL są uwierzytelniane za pomocą certyfikatów cyfrowych. W odróżnieniu od IPSec VPN użytkownik otrzymuje dostęp nie do całej sieci, a tylko do wybranych jej zasobów. Znika występujący w IPSec problem instalacji oprogramowania klienckiego na zdalnej maszynie. Brak dedykowanego klienta ogranicza jednak możliwość współpracy tylko do niektórych aplikacji.

Tunel SSL dociera jedynie do bramy, tam zadanie klienta jest przetwarzane, autoryzowane i tłumaczone na właściwy protokół, np. HTTP. Następnie żądanie to jest przesyłane poprzez nowo zestawione połączenie do właściwego serwera. Odpowiedź z serwera jest odsyłana do klienta w postaci zaszyfrowanej. Brama SSL VPN pełniąca rolę pośrednika pomiędzy żądaniami zdalnego klienta a serwerem aplikacji zapewnia ochronę zasobów korporacyjnych.

Jednak nie wszystkie aplikacje mogą być udostępniane za pośrednictwem VPN SSL. Jedyną usługą obsługiwaną domyślnie jest WWW. SSL może być również wykorzystywany w połączeniach FTP czy pocztowych. Dla zapewnienia wysokiej poufności danych brama SSL może przesyłać zdalnemu użytkownikowi tylko zrzut ekranu aplikacji.

Możliwe jest wdrożenie 3-stopniowej polityki dostępu do dokumentów:

- użytkownik może przeglądać pliki oraz kopiować je tylko w obrębie sieci firmowej;

- edycja i zapisywanie są możliwe wyłącznie w wyznaczonym miejscu sieci;

- dozwolone jest kopiowanie na maszynę kliencką, lecz jest to rejestrowane przez system monitoringu.

SSL czy IPSec?

Jedną z zasadniczych różnic pomiędzy sieciami zdalnego dostępu VPN, opartymi na IP Security i SSL, jest to, że te pierwsze wymagają instalacji i konfiguracji oprogramowania klienckiego w systemie zdalnego użytkownika, podczas gdy SSL VPN korzysta jedynie z domyślnej przeglądarki WWW - każda przeglądarka to gotowy klient VPN SSL. SSL oferuje również elastyczność (dostęp z dowolnego miejsca i różnych urządzeń: laptopów, PDA, telefonów komórkowych) oraz niższe koszty utrzymania usługi.

Planując sieć VPN, należy zdecydować, kiedy korzystać z IPSec, SSL, a kiedy wybrać VPN warstwy łącza danych L2TP. IPSec VPN jest obecnie standardem de facto przy tworzeniu sieci zdalnego dostępu. Stanowi on dobre rozwiązanie dla połączeń pomiędzy oddziałami (site-to-site) lub dla użytkowników potrzebujących pełnego dostępu do zdalnej sieci (np. administratorów). Jednak w przypadku mało wymagających użytkowników, a także w celu zapewnienia wysokiego poziomu bezpieczeństwa bardziej zasadne wydaje się stosowanie SSL VPN. Wszystkie powyższe wymagania jest w stanie pogodzić hybrydowa sieć IPSec/SSL VPN. Wymóg konfiguracji i utrzymania oprogramowania klienckiego IPSec w zdalnych lokalizacjach może podnosić koszty funkcjonowania. W ofercie wielu producentów znajduje się sprzętowy klient IPSec VPN. Istnieje również ryzyko, że niepożądany komputer za pośrednictwem tunelu IPSec, poprzez stworzoną w firewallu dziurę, uzyska dostęp bezpośrednio do serca firmowej sieci.

Optymalny jest scenariusz udostępnienia wszystkim pracownikom dostępu SSL VPN, a tylko wyznaczonym IPSec VPN. Pojawiły się urządzenia umożliwiające zestawianie połączeń opartych zarówno na IPSec, jak i na protokole SSL.

Bezpieczeństwo zdalnych użytkowników

Rysunek 2. Zabezpieczanie punków końcowych

Ze względu na to, że połączenia SSL VPN mogą być nawiązywane z miejsc publicznych (kawiarenki, kioski internetowe), wymagają one szczególnej ochrony. Do metod spotykanych w niektórych produktach należą m.in.:

- uruchamianie apletów sprawdzających otwarte porty oraz włączenie oprogramowania antywirusowego;

- usuwanie na zakończenie sesji wszystkich zbuforowanych danych: stron WWW, kluczy, cookies, plików tymczasowych, schowka systemowego;

- możliwość zablokowania niektórych komend, np. kopiowania, zapisywania, zmiany praw dostępu.