Urządzenia przenośne pod lupą

-

- Patryk Królikowski,

- 07.07.2007

Magia plastiku

Na pierwszy ogień idzie karta SIM. Jest ona niczym innym, jak tylko specyficzną kartą smart, składającą się z mikroprocesora, pamięci RAM i ROM i komunikującą się z telefonem przez złącze szeregowe. Najważniejsze z interesujących informacji, które na niej znajdziemy, to: IMSI, który w powiązaniu z wybranym językiem pozwoli zidentyfikować choćby narodowość użytkownika, ICCID, wysłane wiadomości SMS, ostatnio wybierane numery, informacje o lokalizacji (LOCI - karta SIM przechowuje informacje o ostatniej lokalizacji, w której użytkownik zarejestrowany był w systemie), nazwę operatora, informacje o aktywnych usługach. Dodatkowo, w zależności od narzędzi, możliwe jest: odtworzenie usuniętych SMS-ów, MMS-ów, odzyskanie kodu PIN. Widać więc, że ten mały kawałek plastiku wart jest uwagi.

Zestaw do badania karty SIM

Najwięcej uwagi należy poświęcić narzędziom, którymi będziemy "wydłubywać" informacje. Mają one o tyle znaczenie, że ilość możliwych do uzyskania za ich pomocą danych jest zróżnicowana. Jako że karta SIM jest specyficznym rodzajem karty smart, to posiada swoje zabezpieczenia chroniące przed modyfikacjami ze strony użytkownika. Co więcej, próby przełamywania tych zabezpieczeń najczęściej doprowadzają do całkowitej blokady karty, która staje się tylko bezużytecznym plastikiem. Dlatego też dostępne na rynku narzędzia skupiają się na wydobywaniu informacji w taki sposób, aby nie naruszać zabezpieczeń. Powoduje to również, że w zasadzie nie jest możliwe zrobienie dokładnej kopii - "jeden-do-jednego" - danych na karcie. Niemniej jednak uzyskujemy i tak dostęp do tych, które dla zwykłego użytkownika nie są osiągalne.

Informacje na karcie składowane są w postaci zawierających tylko nagłówki katalogów (tzw. Dedicated Files) oraz plików (tzw. Elementary Files). Każdy plik na karcie posiada własny identyfikator, który musi być unikalny (dwa pliki na karcie nie mogą mieć takiego samego ID). Wykonanie jakiejkolwiek operacji wymaga aktywności ze strony np. telefonu lub innego rodzaju czytnika. Karta SIM sama z siebie nie inicjuje żadnej komunikacji. Wszelkie zlecenia wydawane są za pomocą kilku komend wraz z parametrami. Z punktu widzenia przydatności dla śledczego najczęściej wykorzystywane są dwie: SELECT oraz GET RESPONSE. Dzięki nim żadne dane na karcie SIM nie są zmieniane.

Budowa protokołu FBUS

Komóreczko powiedz przecie...

A co z samym telefonem? Jak już mówiliśmy, tam też składowana jest cała masa danych. Spójrzmy więc na sposoby dobrania się do komórki. Sprawa jest dość złożona i nie ma złotego środka. Właściwie istnieją trzy możliwości.

Pierwsza to rozebranie telefonu i bezpośrednie podłączenie się do jego pamięci lub wylutowanie układu i analiza w czytniku. To podejście wymaga niestety specjalistycznego sprzętu i choć daje możliwość wykonania kopii binarnej pamięci, to nie jest zbyt często wykorzystywane.

Druga metoda polega na wykorzystaniu interfejsu JTAG (Joint Test Action Group), który teoretycznie również pozwala na zrzut pamięci 1 do 1. Problem w tym, że żaden z producentów nie dzieli się szczegółami implementacji JTAG, a tych może być wiele. Dodatkowo konieczne jest posiadanie odpowiedniej kolekcji kabli, gdyż rozkład złączy różni się nie tylko pomiędzy producentami, ale też poszczególnymi modelami. Trudno też o oprogramowanie, które pośredniczyłoby w komunikacji przez JTAG.

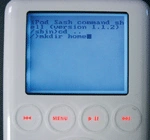

Linux w iPodzie...

Pozyskując informacje z telefonu najprościej jest więc wykorzystać złącze szeregowe. Zakładamy przy tym, że telefon nie jest dodatkowo zabezpieczony (to wymagałoby znacznie obszerniejszego omówienia). Konieczne będą także aplikacje dedykowane do analizy kryminalistycznej. Przykładem może być wspomniany już wcześniej TULP2G lub inne, niestety komercyjne narzędzia, takie jak: MobilEdit, GSM XRY czy Paraben Device Seizure. Nie wolno używać standardowego oprogramowania do synchronizacji, np. Nokia PC Suite. Nie zabezpiecza ono bowiem przed wprowadzeniem zmian do badanego telefonu.

Potem pozostaje już tylko wybrać rodzaj i model podłączonego telefonu, typ informacji, których wydobycie szczególnie nas interesuje i ewentualnie protokół komunikacyjny. Po "wyrwaniu" danych z komórki należy sporządzić ich funkcję skrótu (czasami ręcznie), a następnie wygenerować raport (co większość narzędzi potrafi). Jeżeli będziemy mieli szczęście, uzyskamy dostęp do informacji, których późniejsze skorelowanie może opowiedzieć nam fascynującą historię życia użytkownika telefonu. W kwestii komórek to na razie tyle. Dotknęliśmy zaledwie wierzchołka góry lodowej, ale apetyt czytelnika na pewno wzrośnie w miarę jedzenia.