UTM - ochrona wielofunkcyjna

-

- Józef Muszyński,

- 07.05.2007

Przechwytując i analizując pakiety na bramie zapora ogniowa/VPN, można również analizować je w tym samym czasie pod kątem innych zagrożeń, takich jak infekcje wirusowe, spyware czy nieautoryzowany ruch internetowy. Dostawcy rozwiązań VPN dodają coraz więcej funkcji do urządzeń typu zapora ogniowa/VPN, przekształcając kategorię określaną powszechnie skrótem UTM (Unified Threat Management).

Przechwytując i analizując pakiety na bramie zapora ogniowa/VPN, można również analizować je w tym samym czasie pod kątem innych zagrożeń, takich jak infekcje wirusowe, spyware czy nieautoryzowany ruch internetowy. Dostawcy rozwiązań VPN dodają coraz więcej funkcji do urządzeń typu zapora ogniowa/VPN, przekształcając kategorię określaną powszechnie skrótem UTM (Unified Threat Management).

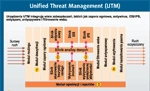

Rozwiązania UTM łączą tradycyjne usługi ochronne - zaporę ogniową, systemy zapobiegania włamaniom oraz różne elementy antywirusa, antyspamu, atyspyware i filtrowania zawartości - zapewniając nie tylko ochronę przed różnorodnymi zagrożeniami pochodzącymi z Internetu, ale także usprawniając dostęp do reguł polityki bezpieczeństwa i raportowania.

Unified Threat Management (UTM)

UTM są zazwyczaj instalowane pomiędzy siecią firmową a Internetem, skanując cały ruch pomiędzy siecią lokalną a globalną oraz pomiędzy poszczególnymi segmentami firmowej infrastruktury. Zamiast wielu oddzielnych interfejsów zarządzania narzędziami bezpieczeństwa, którymi musi posługiwać się administrator, zarządzanie i monitorowanie systemów wykonywane jest z jednego miejsca. Uaktualnienia są planowane i inicjowane z pojedynczej konsoli, raporty oraz reguły polityki bezpieczeństwa powstają i są zarządzane w jednym urządzeniu.

Wiele w jednym pudełku

Umieszczenie usług bezpieczeństwa w jednym urządzeniu zmniejsza obciążenie administratorów i ułatwia użytkowanie, co jest głównym powodem dużego zainteresowania tymi rozwiązaniami ze strony małych firm. Dopracowany interfejs użytkownika może znacznie usprawniać prace związane z kontrolą uaktualnień, monitorowania aktywności oraz alarmów.

Urządzenia takie zapewniają na ogół monitorowanie i alarmy, aczkolwiek w różnym zakresie. Zazwyczaj mogą też przesyłać raporty do powszechnie stosowanych systemów raportowania, obejmujących Syslog i narzędzia SNMP, oraz mają własne centralne narzędzia zarządzania.

Argumentem przeciwko urządzeniom UTM może być to, że nie pozwalają na wybór specyficznych rozwiązań dla każdego rodzaju ochrony, ale zmuszają do korzystania z tych zawartych w UTM.

Jednak upakowane w UTM usługi bezpieczeństwa są zazwyczaj najlepszymi dostępnymi na rynku. Nie należy również zakładać, że administrator odpowiedzialny za bezpieczeństwo zdecyduje się na zrezygnowanie z używania desktopowej ochrony antywirusowej czy antyspyware i zda się wyłącznie na urządzenia na obrzeżu sieci. Celem UTM jest zatrzymanie zagrożenia zanim dostanie się ono do sieci, a ochrona desktopa pozostaje nadal ostatnią linią obrony.

UTM to często urządzenia niewielkich rozmiarów, montowane w stelażach, które mogą być zarządzane centralnie z korporacyjnego centrum danych. Wyposaża się je zazwyczaj w kilka interfejsów LAN, a także często w dysk twardy, używany m.in. do buforowania stron WWW oraz kwarantanny spamu i zawirusowanych obiektów.

Administrator ma możliwość tworzenia reguł filtrowania pakietów i dynamicznej translacji adresów (NAT), mających dopuszczać jedynie legalny ruch wejściowy. Reguły polityki ruchu wyjściowego mogą być definiowane na różne sposoby, z zastosowaniem porównań użytkowników, hostów i miejsca przeznaczenia oraz filtrowania zawartości.

Rozwiązania UTM charakteryzują się coraz większą inteligencją w wykrywaniu zagrożeń sieciowych, wykorzystując korelację i analizę danych pochodzących z różnych mechanizmów bezpieczeństwa.

Rdzenne funkcje UTM są często budowane w ramach tzw. proxy aplikacyjnych. Na przykład skanowanie antywirusowe może kontrolować ruch wejściowy i wyjściowy poprzez proxy SMTP i może poddawać kwarantannie podejrzane wiadomości dla dalszej analizy. Proxy HTTP zapewnia filtrowanie zawartości dla ruchu generowanego przez klienta. UTM mogą także zawierać proxy dla FTP, DNS czy SMTP.

Różne sposoby na unifikację

Pomimo niewątpliwych zalet, jakie oferują urządzenia UTM, konieczność skomplikowanego przetwarzania pakietów stwarza problem wydajności, który można rozpatrywać w dwóch aspektach: przepustowość i opóźnienia. Ponieważ wiele sieci przedsiębiorstw obsługuje dzisiaj aplikacje wrażliwe na opóźnienia, takie jak np. VoIP, całkowite opóźnienie może szybko przekroczyć wartości rekomendowane dla krytycznych aplikacji. UTM rozwiązują problem opóźnień, wykonując wspólną reasemblację pakietów dla wielu mechanizmów ochronnych zamiast dla każdego oddzielnie oraz stosując sprzętowe środki przyspieszające. Przyspieszanie sprzętowe pozwala na polepszenie osiągów w obu obszarach. UTM mogą osiągać przepustowość 70 Gb/s, a całkowite opóźnienie mniejsze niż 50 ms.

Urządzenia UTM mogą usprawniać zarządzanie siecią i poprawiać efektywność, oczyszczając ruch z wielu rodzajów zagrożeń w ramach jednego urządzenia. Są dobrze dostosowane do punktów sieciowych, takich jak połączenia z Internetem, lub w danych, gdzie mogą zredukować liczbę wdrażanych oddzielnych urządzeń ochronnych.

Urządzenia te należą zazwyczaj do jednej z trzech kategorii. Pierwsza kategoria, do której można zaliczyć np. urządzenia Fortinet i Juniper, kontroluje pakiet raz i następnie przepuszcza go przez ciąg filtrów. Inna kategoria, do której należą rozwiązania WatchGuard i SonicWall, rozkłada pakiet w pojedynczym urządzeniu, aby wykonać kilka badań. Kategoria trzecia reprezentuje sprzętowe platformy ochronne, oferowane np. przez Nokię i Crossbeam, na których może być wdrażane oprogramowanie innych dostawców.

Jednym z kluczowych mechanizmów tych urządzeń jest różnorodność dostępnych portów WAN, od modemu dial-up, ISDN do DSL. Oznacza to, że mogą być wykorzystywane w biurach dowolnej wielkości, posiadających jakikolwiek dostęp do Internetu, bez użycia zewnętrznych routerów DSU/DCU. Urządzenia te są często automatycznie aktualizowane (sygnatury).