UTM, czyli integracja ochrony

- 05.05.2008

Małe i średnie firmy stawiają na UTM (Unified Threat Management) głównie z powodu mniejszych kosztów i uproszczonego konfigurowania urządzeń wielofunkcyjnych. Jakie jest jednak miejsce zintegrowanych rozwiązań w sieciach dużych przedsiębiorstw? Czy mogą zapewnić im skuteczną ochronę obwodową?

Małe i średnie firmy stawiają na UTM (Unified Threat Management) głównie z powodu mniejszych kosztów i uproszczonego konfigurowania urządzeń wielofunkcyjnych. Jakie jest jednak miejsce zintegrowanych rozwiązań w sieciach dużych przedsiębiorstw? Czy mogą zapewnić im skuteczną ochronę obwodową?

Unified Threat Management (UTM)

Także jakość mechanizmów ograniczania zagrożeń, jaką zazwyczaj można spotkać w UTM, może nie być atrakcyjna dla dużych firm. Trzeba się liczyć z tym, że mechanizm antyspamowy i funkcje antywirusowe w zaporze ogniowej UTM nie dorównują tym, jakimi dysponują niezależne urządzenia antyspamowe i antywirusowe klasy przedsiębiorstwa.

UTM w instytucji może jednak zapewnić zarządcom sieci dodatkową ochronę w całej sieci bez radykalnego zwiększania złożoności, jakie mogą wnosić niezależne rozwiązania.

Prostota zarządzania i elastyczność

Można wyobrazić sobie pojedynczą konsolę UTM obsługującą wszystkie mechanizmy bezpieczeństwa, ale zespoły odpowiedzialne za nie w przedsiębiorstwach często potrzebują różnych systemów zarządzania, ponieważ za wszelkie zagrożenia i konfigurowanie odpowiedzialne są różne osoby.

Niemniej jednak pewien poziom integracji zarządzania może zmniejszyć obciążenia związane z obsługą tych różnych funkcji. Na przykład: każda konsola zarządzania musi uwzględniać różne obiekty sieciowe, które są używane do definiowania zasad polityki: serwery pocztowe, użytkownicy, a także gościnny dostęp do sieci czy internet.

Te same obiekty muszą być uwzględniane w różnych systemach zarządzania, gdzie za każdym razem powinny być uaktualniane i dostosowywane, a jest to znakomitą okazją do popełniania błędów osłabiających bezpieczeństwo. Pojedyncza konsola zarządzania, która udostępnia obiekty różnym funkcjom, upraszcza zadania zarządzania.

W dużych przedsiębiorstwach zainteresowanie mechanizmami IPS czy antywirusa w zaporach ogniowych może być niewielkie. Jednak zawsze istnieją specyficzne sytuacje, w których możliwość ich włączenia przynosi korzyści.

Dodatkowe mechanizmy bezpieczeństwa zapór ogniowych, które mogą być szybko aktywowane, dają zarządcom sieci większą elastyczność, co nie jest bez znaczenia w sytuacjach nadzwyczajnych. Blokowanie wirusów na zaporze ogniowej UTM może być np. wyjściem awaryjnym, gdy zwykłe urządzenie antywirusowe nagle przestanie działać z powodu uszkodzenia sprzętu, oprogramowania lub po prostu konieczności przejścia procesu uaktualnienia.

Elastyczność we wprowadzaniu usług bezpieczeństwa, jaką zapewnia używanie zapór ogniowych UTM, umożliwia szybką reakcję na zagrożenia, nawet jeżeli takie mechanizmy są rzadko używane.

Problem wydajności UTM

Zapora ogniowa UTM jest konglomeratem różnych mechanizmów bezpieczeństwa wymieszanych w jednej skrzynce. Istnieją jednak pewne ograniczenia, wynikające z połączenia zapór ogniowych i usług bezpieczeństwa związanych z aplikacjami.

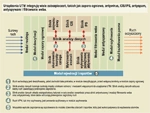

Za i przeciw utm klasy enterprise

Aby łagodzić problemy z wydajnością, dostawcy stosują różne triki. Jednym z nich jest wymaganie prekonfigurowania wszystkich aplikacji na zaporze ogniowej wskazując, które z nich będą skanowane i na którym porcie pracuje każda z nich. Jest to niekłopotliwe jedynie w pewnych sytuacjach, takich jak wchodząca poczta SMTP, która jest przypisana do określonego portu.

Antywirus wprowadza wyjątkowy "drenaż" wydajności UTM. Nie ma więc praktycznie jednoznacznej opinii, czy oprogramowanie antywirusowe jest dobrym pomysłem w zaporach ogniowych UTM, czy też nie.

Wielu specjalistów sądzi, że ochrona antywirusowa jest nieistotna dla wdrożeń zapór ogniowych UTM, ponieważ desktopowe aplikacje antywirusowe i urządzenia ochrony poczty elektronicznej wykonują już to zadanie w dostatecznie dobrym zakresie. Są też jednak i tacy, którzy uważają, że umieszczenie antywirusa w UTM ma wiele zalet, gdyż daje dodatkową możliwość blokowania wirusów w innych miejscach sieci.