ULA - kompleksowa ochrona sieci LAN

-

- Janusz Chustecki,

- 01.12.2005

Listy ACL (Access Control List) zaprojektowano swego czasu z myślą o routerach, po to aby mogły kontrolować pakiety przychodzące z sieci WAN i zatrzymywać je albo przekazywać dalej do sieci LAN. Technologia sprawdziła się, ale w nowych środowiskach, w których wielu użytkowników (mających różne profile) próbuje uzyskać dostęp do sieci LAN, rozwiązanie to ma wiele wad.

Listy ACL (Access Control List) zaprojektowano swego czasu z myślą o routerach, po to aby mogły kontrolować pakiety przychodzące z sieci WAN i zatrzymywać je albo przekazywać dalej do sieci LAN. Technologia sprawdziła się, ale w nowych środowiskach, w których wielu użytkowników (mających różne profile) próbuje uzyskać dostęp do sieci LAN, rozwiązanie to ma wiele wad.

Listy ACL nie znają przecież zawartości pakietów, nie mogą być używane w celu ustalania reguł dostępu dla indywidualnych użytkowników oraz pozostawiają wiele do życzenia co do wydajności czy możliwości skalowania.

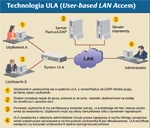

Dlatego opracowano nową technologię, która kontroluje skutecznie dostęp do sieci LAN, nadając jej nazwę ULA (User-based LAN Access). ULA korzysta z usług dedykowanego urządzenia opartego na wysoko wydajnych układach scalonych ASIC, operując po stronie użytkownika (w warstwie dostępu do sieci albo w warstwie agregowania usług). Rozwiązanie przegląda każdy pakiet na każdym porcie, sprawdzając jego zgodność z określonymi regułami bezpieczeństwa.

Technologia pozwala administratorowi określać, kto korzysta z sieci, skąd się użytkownik loguje i w jaki sposób, z jakich zasobów sieci dany użytkownik może korzystać i czy sieć będzie dalej bezpieczna i wolna od zagrożeń po dopuszczeniu do niej użytkownika. ULA zawiera pracujący automatycznie mechanizm kwarantanny, który pozwala natychmiast izolować podejrzanego użytkownika. Dlatego ULA pozwala budować dla każdego użytkownika, i to na każdym porcie, osobiste, zdemilitaryzowane strefy (DMZ).

Technologia ULA (User-based LAN Access)

Technologia integruje się z istniejącymi już bazami danych używanymi w systemie, wykorzystując je do identyfikowania użytkowników. ULA może wtedy współpracować z zainstalowanym w systemie serwerem RADIUS lub z bazą danych LDAP (Lightweight Directory Access Protocol).

Gdy w sieci pojawia się zagrożenie (np. robak), ULA przypisuje automatycznie użytkownikowi rozpowszechniającemu podejrzany zasób regułę bezpieczeństwa, przez co użytkownik i zasób trafiają do kwarantanny (rodzaj wirtualnej sieci LAN). Użytkownik może się wtedy komunikować tylko z serwerem naprawczym.

Jednocześnie urządzenie ULA generuje alarm i powiadamia o całym zdarzeniu administratora, który ma wtedy dostęp do wszystkich informacji opisujących szczegółowo incydent. ULA inicjuje też proces naprawczy, w wyniku którego oprogramowanie antywirusowe zainstalowane na komputerze użytkownika B jest aktualizowane. ULA weryfikuje następnie, czy komputer użytkownika B spełnia już wymogi bezpieczeństwa.

Jest to kompleksowe rozwiązanie, jeśli porównamy je do stosowanych obecnie metod ochrony sieci, opartych na wyrywkowych informacjach, takich jak dzienniki zdarzeń generowane przez poszczególne routery i przełączniki czy tabele ARP (Address Resolution Protocol). Administrator ma zawsze wiele problemów z odczytywaniem takich informacji, podczas gdy system ULA pracuje automatycznie i chroni sieć LAN w sposób kompleksowy.