Tożsamość i zarządzanie dostępem

-

- Józef Muszyński,

- 01.05.2005

Dla większości organizacji tożsamość użytkownika i jego uprawnienia to kluczowe elementy bezpiecznego prowadzenia biznesu. Za tożsamością stoją pracownicy, partnerzy biznesowi, dostawcy, klienci i wszyscy ci, którzy kierują jakimś aspektem operacji biznesowych.

Dla większości organizacji tożsamość użytkownika i jego uprawnienia to kluczowe elementy bezpiecznego prowadzenia biznesu. Za tożsamością stoją pracownicy, partnerzy biznesowi, dostawcy, klienci i wszyscy ci, którzy kierują jakimś aspektem operacji biznesowych.

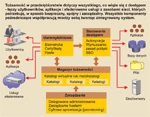

Zarządzanie tożsamością określa, kto ma dostęp, do których aplikacji, baz danych i platform. Kluczowe kwestie, które muszą być rozwiązane przez komponenty zarządzania tożsamością i dostępem, to:

- Kto ma dostęp i do czego?

- Co może on zrobić po uzyskaniu dostępu?

- Kiedy może to zrobić?

Kluczowe mechanizmy, które powinny być połączone w celu skutecznego zarządzania tożsamością i dostępem, są następujące:

- Wyposażanie cyfrowe (provisioning) - automatyzujące ustawianie zakresu dostępu i uprawnień nowych użytkowników lub zmiany w przypadku przejścia na inne stanowisko.

- Egzekwowanie - pozwala na szczegółową kontrolę, kto i do jakich zasobów ma dostęp i co może z nimi zrobić.

- Audyt - wykorzystujący śledzenie i rejestrowanie dostępu niezbędne do sprawdzenia zgodności z obowiązującymi regułami i wykonania analizy śledczej post factum. Pozwala na określenie zagrożeń i zapobieganie kolejnym atakom.

Im więcej zasobów zostaje podłączonych do sieci, tym trudniejsze staje się ich kontrolowanie. Dzisiejsze sieci obejmują coraz więcej elementów mobilnych, co wymusza konieczność zarządzania nimi wg tożsamości.

Tożsamość nie identyfikuje dzisiaj tylko tego, kim jest użytkownik, ale także, jaką rolę pełni w organizacji, jakich zasobów potrzebuje, co może i czego nie może z nimi zrobić. Tożsamość jest teraz szerszym opisem, pozwalającym stosować politykę korporacyjną w sposób spójny w całym przedsiębiorstwie.

Konsolidując informacje związane z dostępem i uwierzytelnianiem każdego użytkownika, rozwiązania zarządzania tożsamością pomagają utrzymać bezpieczeństwo sieci na bieżąco. Gwarantują szybki dostęp nowym użytkownikom, pomagając jednocześnie likwidować konta zwolnionych pracowników, zanim skorzystają oni z nich dla niecnych celów. Zapewniają też audyt na zgodność z obowiązującymi przepisami, np. o ochronie danych osobowych. Chronią prywatność i wzmacniają kontrolę dostępu. Zarządzanie siecią oparte na tożsamości przenosi bezpieczeństwo sieci poza centra przetwarzania i stawia na równi z potrzebami przedsiębiorstwa.

Magazynowanie tożsamości

Zwrot w kierunku sieci zarządzanej w oparciu o tożsamość jest wysoce pożądany, co nie oznacza, że należy od razu wymienić całą istniejącą infrastrukturę oprogramowania. Systemy zarządzania tożsamością mogą współpracować z istniejącymi infrastrukturami, wzmacniając je przed próbami nieautoryzowanego dostępu.

Pierwszym elementem takiej układanki jest ustanowienie składnicy tożsamości, gdzie może być centralnie utrzymywana, niezależna od aplikacji, informacja związana z dostępem użytkownika. Zazwyczaj przybiera on formę katalogu sieci, takiego jak usługi katalogowe LDAP, Active Directory Microsoftu czy Novell eDirectory. Wiele organizacji już utrzymuje różne katalogi informacji uwierzytelniania w sieci wraz z bazami danych partnerów handlowych, dostawców czy klientów. Często zawierają one zdublowane, a także specyficzne dane.

Do rozwiązania tego problemu służą dwa typy narzędzi integrujących katalogi. Metakatalogi, takie jak Novell Nsure Identity Manager, które ustanawiają pojedynczy katalog jako źródło wszystkich danych. Drugie to wirtualne katalogi, które wyglądają jak pojedynczy magazyn danych, w rzeczywistości wyciągają dane z wszystkich źródeł i prezentują je tak, jakby pochodziły z tego samego miejsca.

Katalogi wirtualne są dobrym rozwiązaniem, gdy ma się do czynienia z grupami roboczymi, które mają problemy związane ze swoimi specyficznymi danymi - katalogi wirtualne nie zmieniają danych. Metakatalogi są idealne w sytuacji, gdzie krytyczna jest dokładność danych w ramach całej sieci - każdy kto ma dostęp, widzi tę samą informację.

Jeden punkt wejścia

Najczęściej używaną aplikacją wykorzystującą cyfrową tożsamość jest SSO (Single-Sign On), która eliminuje konieczność stosowania różnych haseł do sieci i kont aplikacji. W środowisku SSO tożsamość użytkownika definiuje, jakimi uprawnieniami w sieci on dysponuje, zastępując tym samym zbiór identyfikatorów i haseł przypisanych różnym aplikacjom czy usługom sieciowym. Użytkownik tylko raz potwierdza swoje przywileje do wszystkich przypisanych mu aplikacji i danych, a następnie, po zalogowaniu, korzysta z nich bez przeszkód.

SSO, poza wygodą użytkownika, ma inne zalety. Gdy użytkownicy są zmuszeni do utrzymywania wielu identyfikatorów i haseł, zazwyczaj wybierają hasła łatwe do zapamiętania, które są prostsze do odgadnięcia. Jeżeli system wymusza stosowanie skomplikowanych haseł, to często są one zapisywane na kartkach lub pozostawia się otwarte aplikacje na komputerach, opuszczając stanowisko pracy.

Jednak korzyści, jakie daje SSO, są mniej znaczące w systemie opartym na tożsamości. Niektórzy administratorzy obawiają się gwarantowania dostępu do wielu aplikacji w pojedynczym procesie logowania, ponieważ może to ułatwić hakerowi narażanie znacznie większej części systemu.

Krok dalej

Otwieranie sieci

Taki system wyposażania pracowników w atrybuty tożsamości cyfrowej jest bardziej czytelny i łatwiejszy do kontroli. Wyposażanie cyfrowe, poza ustanowieniem uprawnień dla użytkowników, często obejmuje gwarantowanie dostępu dla urządzeń przenośnych i aplikacji oraz zarządzanie innymi aktywami. Wiele organizacji rozciąga system zarządzania tożsamością poza perymetr sieci w celu włączenia do niego partnerów, dostawców czy nawet klientów.