Test bram VPN

-

- NetWorld,

- 01.02.2002

Opcjonalny GUI Builder QVPN Lucenta też prezentował się dobrze pod względem zarządzania siecią urządzeń VPN jako jednostką, ale miał dużą wadę: był tylko dla Access Point Lucenta w sieci. Z tego powodu w czasie testu trzeba się było przy konfigurowaniu odwołać do wiersza poleceń Lucenta. Użytkownik nie może używać QVPN Builder i wiersza poleceń jednocześnie.

Do mocnych punktów HP VPN Server Appliance należą łatwe konfigurowanie i elastyczność opcji

Zarządzanie VPN Microsoftu jest dalekie od intuicyjności i prostoty. Chociaż jest możliwe utworzenie jednej polityki IPSec, która mogłaby być stosowana do wielu systemów, to jednak pod warunkiem, że wszystkie one są serwerami Win 2000. GUI jest skomplikowany i zagmatwany. Po 92 ekranach nie można było rozstrzygnąć, czy ten produkt był lepszy od konkurentów. Wydaje się, że tak skomplikowane narządzie konfiguracji bezpieczeństwa wręcz wymusza popełnienie błędu, czego nie daje się zaakceptować w sieci przedsiębiorstwa.

Nowy Cisco Secure Policy Manager może okazać się bardzo przydatny dla każdego menedżera sieciowego zainteresowanego użyciem albo Cisco PIX, albo systemu opartego na IOS. Wraz ze składnią linii poleceń Cisco, nieco różną i niekompatybilną z IOS dla PIX, Secure Policy Manager zdobywa wiele punktów za możliwość stworzenia i zsynchronizowania reguł zapory ogniowej i systemów wykrywania wtargnięć. Trochę mu jednak brakuje, by być narzędziem optymalnym.

Secure Policy Manager ma dedykowane narzędzia do tworzenia tuneli VPN, dwie topologie, tzn. siatkę i hub-and-spoke. Niestety nie ma wsparcia urządzeń innych producentów. Co ważniejsze, konfiguracja VPN nie integruje się dobrze z regułami zapory ogniowej.

Inne cechy przydatne w przedsiębiorstwach

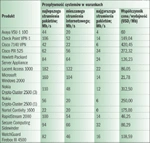

Tabela 1. Wydajność testowanych systemów VPN

Zdolność umieszczania dużej liczby funkcji w jednym systemie to domena Cisco. Oparty na IOS produkt daje wiele możliwości VPN, takich jak: linia z najważniejszymi protokołami trasowania, różnymi interfejsami, funkcjami wysokiej dostępności, kształtowaniem ruchu i zaporą ogniową. I to wszystko w jednym "pudełku".

Win 2000 Server Microsoftu również zasługuje na uznanie. Z żadnym innym urządzeniem nie działał PowerPoint i Flight Simulator. W produkcie jest wiele innych istotnych cech, w tym łatwo dostępne proste protokoły trasowania, priorytety dla ruchu i podstawowa zapora ogniowa. Win 2000 Server daje przewagę zdalnym użytkownikom, kiedy dochodzi do operacji na bazach danych. Oprogramowanie Win 2000 VPN jest całkowicie zintegrowane z systemem uwierzytelniania Windows Active Directory i z tego powodu sterowanie dostępem zdalnego użytkownika może być kontrolowane i zarządzane z dowolnego systemu Win 2000.

Oczywista kombinacja cech VPN i zapory ogniowej tworzy bardziej regułę niż wyjątek. Niemal każdy testowany produkt (z wyjątkiem urządzeń Nokii i RedCreek) miał co najmniej ograniczone funkcje zapory ogniowej. Check Point i Secure Computing były najłatwiejsze w obsłudze - obydwa oferują zintegrowany zbiór reguł zapory ogniowej i VPN. Produkty WatchGuard i HP to pod tym względem ich przeciwieństwo - zapora ogniowa i VPN to całkowicie oddzielne i rozłączne usługi, którym zdarzyło się współdzielić GUI i rezydować w tym samym systemie.

Także dla trasowania ważna jest integracja zapory ogniowej i VPN. CryptoCluster Nokii i VPN-1 Check Point nie mają wewnętrznego połączenia między protokołami trasującymi a statusem VPN - tunele pojawiają się lub znikają, ale algorytm trasowania nie ma z tym nic wspólnego. Access Point Lucenta jest przykładem świetnej pracy nad integracją zapory i VPN. Tunele są reprezentowane jako interfejsy umożliwiające systemowi trasującemu propagowanie informacji o stanie VPN. To może być bardzo ważne w sytuacjach, kiedy tunel VPN jest częścią strategii archiwizowania (back-up) albo kiedy w VPN istnieje wiele nadmiarowych ścieżek. Produkty VPN Cisco ostatniej wersji mają dodaną podobną integrację.