Szyfrowanie od "końca do końca"

-

- Józef Muszyński,

-

- Roger Grimes,

- 05.02.2007

Produkty do szyfrowania można podzielić na pięć podstawowych kategorii: stosowane na poziomie plików lub katalogów, woluminów i partycji, medium, pól i komunikacji. W dalszej kolejności są one definiowane przez stosowane mechanizmy przechowywania kluczy kryptograficznych.

Szyfrowanie na poziomie plików chroni dane na poziomie logicznym. Są to rozwiązania obejmujące pliki i katalogi, jak również chronione hasłem formaty archiwalne, np. pkzip. Szyfrowanie umożliwia ochronę konkretnych plików, tak więc nie marnuje się dodatkowych zasobów, wymaganych na szyfrowanie i deszyfrowanie mniej istotnych plików.

Produkty szyfrowania na poziomie katalogów szyfrują zawartość całych katalogów, takich jak katalog Moje Dokumenty Windows czy katalog Home Linuksa lub Maca. Trzeba jednak pamiętać, że wiele produktów deklarowanych jako szyfrujące na poziomie katalogów nie szyfruje całego katalogu jako jeden obiekt - każdy plik katalogu szyfrowany jest osobno, z użyciem kluczy specyficznych dla plików lub głównego klucza szyfrowania katalogu, jak również kombinacji obu.

Na przykład Microsoft EFS szyfruje każdy plik jemu przypisany unikatowym kluczem symetrycznym (również wtedy, gdy do szyfrowania wybrany jest cały katalog), który jest wykorzystywany przez wszystkich użytkowników mających dostęp do pliku. Każda indywidualna kopia unikatowego, lecz współdzielonego klucza symetrycznego pliku użytkownika, jest następnie szyfrowana unikatowym kluczem asymetrycznym użytkownika.

Encryption Plus Email wykorzystuje algorytm AES z 256-bitowym kluczem i współpracuje z programami Microsoft Outlook i Lotus Notes.

Niektóre rozwiązania szyfrujące obchodzą ten poważny problem szyfrowania na poziomie plików, szyfrując całe woluminy lub partycje, na których przechowywany jest plik. Może to być wykonywane na poziomie systemowym lub za pomocą odpowiedniej aplikacji. Niektóre produkty szyfrowania woluminów tworzą jeden duży plik logiczny reprezentujący zaszyfrowany wolumin. Jeżeli dane są kopiowane do tego woluminu, to są dodawane do tego dużego, szyfrowanego pliku. Inne produkty szyfrowania woluminu zapewniają dostosowany sterownik urządzenia, który tworzy interfejs z systemem operacyjnym, dodając moduł szyfrowania/deszyfrowania do normalnych funkcji czytania i pisania do pliku. Jednym z bardziej popularnych rozwiązań open source do szyfrowania woluminów jest TrueCrypt.

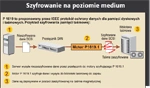

Wśród najsilniejszych rozwiązań szyfrujących są produkty szyfrujące na poziomie medium i jako takie zasługują na szczególną uwagę. Mogą one szyfrować całe dyski - co jest określane jako "full-drive encryption" - lub wszystkie dane przesyłane do medium strumieniowego (np. taśm magnetycznych). Szyfrowanie na poziomie medium może być implementowane przez oprogramowanie aplikacyjne, system operacyjny lub sprzętowo (listę produktów do szyfrowania dysków podaje tabela.)

Encryption Anywhere Data Protection Platform firmy Guardian-Edge Technologies to platforma ochrony danych, chroniąca dyski twarde, laptopy, PDA i media wymienne.

Ochrona danych w ruchu

Niezwykle ważna jest ochrona danych w czasie ich przemieszczania się przez sieci niezabezpieczone. WWW wykorzystuje standard SSL/TLS. Transmisja sieciowa i VPN-y są często chronione przez SSL, SSH czy IPSec. Poczta elektroniczna może być chroniona z wykorzystaniem kryptografii asymetrycznej z PGP lub S/MIME. W coraz szerszym zakresie muszą być uwierzytelniane i szyfrowane takie formy komunikacji, jak P2P i ruch komunikatorowy.

Gdy dane muszą być chronione na wielu platformach i urządzeniach, do gry wchodzą rozwiązania całościowe. I chociaż żadne rozwiązanie nie rozwiązuje precyzyjnie wszystkich potrzeb w zakresie poufności danych, to jednak wiele z nich pokrywa dużo obszarów. Poszczególne rozwiązania obejmują dyski twarde, laptopy, pamięci wymienne - USB, CD i DVD, zapewniając scentralizowane zarządzanie i odtwarzanie kluczy. Pojedynczy produkt jest zazwyczaj łatwiejszy w zarządzaniu i tańszy.

Rozwiązanie PGP NetShare zapewnia współdzielone szyfrowanie plików w różnych aplikacjach - plików poczty elektronicznej, IM, laptopów i PDA. Pliki mogą być szyfrowane na serwerze, w sieci i na lokalnych komputerach - z użyciem pojedynczego klucza.

Gospodarka kluczami

Wiele produktów przechowuje klucze kryptograficzne w urządzeniach komputerowych, które są chronione. Tego typu klucze powinny być same szyfrowane i chronione przez trudne hasła lub inne rozwiązania sprzętowe. W coraz większym zakresie klucze kryptograficzne są przechowywane w rozwiązaniach sprzętowych. Karty chipowe stają się coraz powszechniejsze w dwuskładnikowym uwierzytelnianiu, ale też są już opracowane bardziej uniwersalne rozwiązania przyczyniające się do silniejszego szyfrowania. Większość płyt głównych pecetów będzie mieć niebawem układ TPM (Trusted Platform Module), który może być używany do bezpiecznego przechowywania kluczy kryptograficznych dla różnego rodzaju systemów operacyjnych i aplikacji. Technologia BitLocker, która pojawia się w systemie Vista, może przechowywać klucze szyfrowania woluminów właśnie w mikroukładzie TPM. Rozwiązanie TPM jest odporne na znane dzisiaj ataki.

Na koniec dobra rada: jeżeli nie można zagwarantować niezawodnego archiwizowania i zarządzania kluczami, to nie należy w ogóle wprowadzać szyfrowania. Niestety, dobra kryptografia to broń obusieczna. W wypadku zagubienia lub zniszczenia kluczy szyfrujących, bez odpowiednich metod odzyskiwania, dane mogą być utracone bezpowrotnie.