Shellshock - zagrożenie większe niż Heartbleed?

-

- Janusz Chustecki,

- 29.09.2014, godz. 07:00

Eksperci do spraw bezpieczeństwa alarmują. Odkryta niedawno podatność Shellshock może być większym zagrożeniem niż Heartbleed. I chociaż opinie co do tego są różne, jedno jest pewne – zagrożenia tego nie należy lekceważyć i użytkownicy powinni jak najszybciej podjąć kroki zaradcze, które zabezpieczą przed potencjalnymi atakami zarówno serwery pracujące w centrach danych, jak i desktopy.

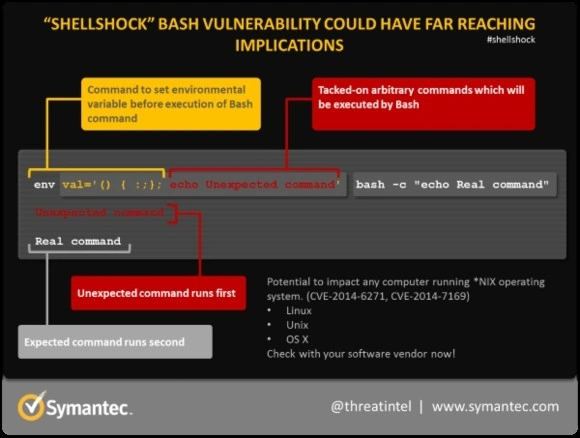

Shellshock umożliwia skuteczny atak na komputery, które zawierają dziurawą powłokę systemową Bash (Bourne Again SHell). Jest to ta część oprogramowania zarządzającego komputerem, przez którą użytkownik komunikuje się z systemem. Takie właśnie dziurawe powłoki można znaleźć w komputerach pracujących pod kontrolą systemów operacyjnych Linux, OS X i Unix.

Cyberprzestępca może wykorzystywać podatność na różne sposoby. Na przykład przejąć kontrolę nad komputerem i wykradać z niego poufne informacje (hasła, numery kart kredytowych, itd). Może też instalować w pamięci różnego rodzaju boty, służące do przeprowadzania ataków typu DDoS lub wykonywania innych zadań.

Zobacz również:

- Usługa WhatsApp uruchamiana na urządzeniach iOS będzie bardziej bezpieczna

- Co trzecia firma w Polsce z cyberincydentem

Rady dla administratorów nadzorujących pracę centrów danych

Zagrożenie Shellshock jest szczególnie groźne dla webowych serwerów instalowanych w centrach danych. Są to w znakomitej większości serwery, które pracują pod kontrolą jednego z dwóch systemów operacyjnych: Linux lub Unix. A to właśnie w tym środowisku podatność Shellshock może poczynić największe szkody. Dlatego każdy administrator systemu IT powinien jak najszybciej przedsięwziąć kroki, które zapobiegną takiemu zagrożeniu.

Powłoka Bash jest niczym innym, jak procesorem poleceń. Oznacza to, że odbiera ona instrukcje generowane przez aplikację lub w wierszu polecenia i wykonuje je. Z powodu luki napastnik może generować swoje własne polecenia, które powłoka również realizuje.

Rysunek firmy Symantec przestrzegający użytkowników przez zagrożeniem Shellshock. Żródło: Symantec

Co powinien w pierwszej kolejności zrobić administrator serwerów, aby zabezpieczyć je przed zagrożeniem Shellshock. Przede wszystkim sprawdzić, czy zainstalowane w centrum danych zapory i rozwiązania kategorii IDS (Intrusion Detection System) lub IPS (Intrusion Prevention System) są tak skonfigurowane, że wygenerują alarm ostrzegający nas przed takim zagrożeniem, albo automatycznie zapobiegną mu. A wtedy przygotowany przez włamywacza szkodliwy kod nie dotrze do powłoki Bash – zostanie zablokowany na samym wejściu do systemu.

Jeśli okaże się np. że zapora nie chroni przed takim zagrożeniem, trzeba zdefiniować nowe polityki bezpieczeństwa reagujące na Shellshock i wprowadzić je jak najszybciej do zapory. Na przykład Snort już przygotował takie polityki, które można wprowadzić do oferowanych przez niego otwartych rozwiązań IDS/IPS.

W kolejnym kroku administrator powinien zidentyfikować w centrum danych wszystkie serwery, które mogą być teoretycznie zaatakowane przy wykorzystaniu luki Shellshock.

Oprogramowanie zarządzające takimi serwerami należy oczywiście jak najszybciej zmodyfikować, instalując w nich powłoki Bash, które nie zawierają dziury Shellshock. Ponieważ musi to zawsze trwać, zanim do tego dojdzie, serwery narażone na ataki Shelshock powinny być ze szczególną starannością monitorowane, tak aby wychwycić zawczasu ewentualne próby przejęcia nad nimi kontroli. Będą to na pewno serwery podłączone do Internetu, pracujące pod kontrolą systemu operacyjnego Linux, którego integralną część stanowi powłoka Bash. To tymi serwerami trzeba się zająć w pierwszej kolejności.

Aktualizacja powłoki

Aktualizację powłoki Bash do wersji, która jest odporna na zagrożenie Shellschock najlepiej jest zrobić za pomocą domyślnego menedżera pakietów towarzyszącego każdej dystrybucji systemu Linux. A oto dwa przykłady, jak wygląda to w przypadku systemów operacyjnych Ubuntu/Debian oraz CentOS/Red Hat/Fedora.

Systemy Ubuntu/Debian - aktualizujemu powłokę Bash używając polecenia apt-get:

sudo apt-get update && sudo apt-get install --only-upgrade bash

Systemy CentOS/Red Hat / Fedora – aktualizujemu powłokę Bash używając polecenia yum

sudo yum update bash

Za każdym razem po wykonaniu takiej operacji trzeba upewnić się czy powłoka została rzeczywiście zaktualizowana i jest już odporna na zagrożenie Shellschock.

A co z komputerami domowymi?

Użytkownicy komputerów domowych Windows (w których role powłoki systemowej pełni oprogramowanie Eksplorator Windows) nie powinni się zbytnio martwić podatnością Shellshock chyba, że korzystają z uniksowego środowiska CLI bazującego na oprogramowaniu Cygwin. Użytkowników komputerów domowych pracujących pod kontrolą systemów operacyjnych OS X i Linux nie jest dużo, ale mają oni powody do zmartwienia, bo im luka Shellshock zagraża najbardziej.

Ale to nie wszystko. Shellshock zagraża też urządzeniom sieciowym, np. routerom, którymi zarządza oprogramowanie bazujące na Linuksie. W takich urządzeniach może się też znajdować dziura Shellshock, którą cyberprzestępcy mogą wykorzystać do swoich celów.