Red Hat Enterprise Linux 5.0

-

- Józef Muszyński,

-

- Thomas Henderson,

-

- Rand Dvorak,

- 07.06.2007

Wydając wersję 5 Red Hat Enterprise Linux (RHEL 5) firma dołączyła do rodziny serwerowych systemów operacyjnych nowej generacji, reprezentowanych przez już dostępny Suse Linux i dopiero oczekiwany Microsoft Longhorn.

Wydając wersję 5 Red Hat Enterprise Linux (RHEL 5) firma dołączyła do rodziny serwerowych systemów operacyjnych nowej generacji, reprezentowanych przez już dostępny Suse Linux i dopiero oczekiwany Microsoft Longhorn.

Wybór komponentów systemu

Red Hat okroił w tym wydaniu liczbę wersji do dwóch głównych kategorii - serwerowej i klienckiej - z kolejnym rozróżnieniem na odmiany dla 32- i 64-bitowych CPU. Nie ma już oddzielnych wersji dla Storage Server, Certificate Manager Server, Small Business Server czy Left-Handed Freckled Linux.

RHEL 5 nie oferuje zbyt wielu sposobów dostosowywania swojego interfejsu, które są konsekwentnie oferowane przez Microsoft i Apple w swoich uaktualnieniach systemów operacyjnych, chociaż Red Hat poczynił niewielkie zmiany w graficznym interfejsie użytkownika.

Zalety: stabilny kod, wirtualizacja i kontrola sesji

Wady: narzędzia administracyjne potrzebują lepszej integracji; brak polityki tworzenia haseł

Ceny: 349 - 1299 USD w zależności od zakresu wsparcia

Kontrola bezpieczeństwa

W tym wydaniu systemu kontrola dostępu SELinux jest instalowana domyślnie. Chociaż SELinux po raz pierwszy pojawił się w RHEL 4, to jednak w RHEL 5 Red Hat znacznie ułatwił ustawianie reguł polityki kontroli dostępu użytkownika. SELinux Management Tool mogą być używane zarówno do ustawiania reguł polityki użytkownika, jak również reguł polityki dla specyficznych aplikacji. Aczkolwiek niektóre zadania administracyjne, takie jak zmiana charakterystyk polityki dla grup aplikacji, nadal wymagają manipulowania dodatkowymi narzędziami SELinux, które nie są zawarte w pudełku RHEL 5. Red Hat dostarcza natomiast bardzo dobrą aplikację SELinux Troubleshooter, która przeszukuje logi systemowe w poszukiwaniu problemów stwarzanych przez użytkowników lub niepoprawnie pracujące aplikacje. SELinux Troubleshooter w sposób klarowny typuje błędne działania, które wynajduje w logach. Drobnym mankamentem jest to, że pliki logów wymagane przez SELinux TroubleShooter nie są wyszukiwane przez aplikację w żadnej "domyślnej" lokalizacji. Również po skierowaniu aplikacji we właściwe miejsca lokalizacje te nie są przez nią zachowywane jako domyślne dla kolejnych otwarć plików logów.

Ponieważ logi mogą rejestrować takie same, powtarzające się błędy, do wydzielenia pojedynczych instancji błędów z całej listy błędów może być użyty poręczny filtr SETroubleShooter. Brakującym elementem funkcjonalności TroubleShootera jest automatyczny mechanizm alarmów, który mógłby wysyłać wiadomość do syslog lub nawet bezpośrednio do administratora, gdy aplikacja, sesja użytkownika lub gościnna operacja systemu operacyjnego zaczyna być niewłaściwie wykonywana.

Pomimo podwyższenia poprzeczki bezpieczeństwa, jakim jest domyślne ustawianie SELinux podczas instalacji, hasła użytkownika głównego i użytkownika systemu operacyjnego wykazują jednak pewne niedostatki, co w kontekście rozwiniętej ochrony sesji użytkownika, zapewnianej przez SELinux, jest dość zaskakujące. Hasła, o ile nie zostaną specjalnie wzmocnione, mogą być podatne na atak słownikowy.

Virtual Machine Manager - wybór nowej maszyny

Wirtualizacja

W tym wydaniu firma po raz pierwszy wykorzystała w szerokim zakresie technikę wirtualizacji Xen. Jedyną różnicą, jakiej można się doszukać w implementacji Xen w wykonaniu Red Hat, jest to iż jest ona daleko bardziej rozwinięta niż ta, jaką można znaleźć w SUSE 10, chociaż brak jej wyczerpującej instrumentacji w zakresie zarządzania.

Xen jest aktywowany przez utworzenie tzw. hypervisora, który ładuje się do maszyny jako mikrojądro, które z kolei ładuje system operacyjny ze zmodyfikowanym pod Xen jądrem. Taka kombinacja tworzy podłoże dla kolejnych sesji systemu operacyjnego, które pojawiają się jako niezależne instancje na tej samej maszynie. Xen przekształca adresy pamięci rzeczywistej dla goszczonego systemu operacyjnego oraz jego jądra i sterowników, jak również wirtualizuje dostępność sprzętu.

Hypervisor Xen daje się łatwo skonfigurować i uruchomić, a następnie można szybko utworzyć zmodyfikowane jądro (nazwane "Xenifed hosting"). Na takich instancjach łatwo budować gościnne sesje systemu operacyjnego i następnie monitorować je za pośrednictwem Virt-Manager - podstawowego narzędzia open source Xen, włączonego do tego wydania przez Red Hat. Słabym punktem sposobu użytkowania Xen przez RHEL 5 jest brak jednolitej administracji - przydałaby się bardziej praktyczna aplikacja zarządzania Xen w miejsce używania nieintuicyjnych sekwencji standardowych narzędzi open source.

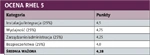

Skala ocen od 1 do 5. Kategorie ważone procentowo. Punktacja: 5 - doskonały, 4 - bardzo dobry, 3 - średni, 2 - poniżej średniej, 1 - nie do przyjęcia

Wydajność została ulepszona m.in. dzięki zdolności RHEL 5 do używania wielordzeniowych CPU, w liczbie kilku na tej samej maszynie. W przeprowadzonych testach RHEL 5 bez kłopotu wykrył podwójny procesor Athlon na maszynie Polywell 2200S, a także cztery dwurdzeniowe procesory Athlon 64, na HP 585. W praktyce nie odnotowano błędów rozpoznania sprzętu z wyjątkiem drobnych problemów karty graficznej na serwerach Dell Power Edge P280 i HP DL 140.