Ransomware – technologia dojrzała

-

- 27.03.2020, godz. 12:12

Ataki ransomware zmieniły kierunek. Użytkownicy indywidualni są mniej narażeni, ale szybko rośnie zagrożenie dla firm i instytucji – zwłaszcza, że techniki ataków są coraz bardziej dojrzałe i zaawansowane.

Ransomware to zagrożenie znane od lat. Mimo znacznego rozwoju technologii bezpieczeństwa ataki wciąż mogą być groźne i powodować duże straty. Bo cyberprzestępcy nie ustają w wysiłkach by ten lukratywny biznes przynosił im kolejne zyski.

Z punktu widzenia wykorzystywanych metod i technologii można powiedzieć, że w ostatnich latach ataki ransomware stały się dojrzałe. Wykorzystują coraz bardziej wyrafinowane techniki, a wiele błędów implementacyjnych, które miały wcześniejsze wersje złośliwych kodów, zostało naprawionych. Jednocześnie wciąż pojawiają się nowe zagrożenia. Niektóre ataki wykorzystują dodatkowy element mający za zadanie wykradanie danych, który ma zwiększyć siłę nacisku na ofiarę i przekonać ją do zapłacenia okupu. Oprócz tego mechanizmy szyfrowania są przez cyberprzestępców doskonalone i maleje prawdopodobieństwo ich złamania.

Zobacz również:

Po apogeum ataków w latach 2015-2016 i późniejszym spadku liczby infekcji, który stwarzał nadzieję, że ransomware zacznie zanikać, sytuacja znów się zmieniła. Zgodnie z trendami obserwowanymi w 2019 roku można spodziewać się, że w najbliższym czasie liczba ataków ransomware znów zacznie rosnąć.

„W 2020 roku największym zagrożeniem, zwłaszcza dla firm oraz instytucji, będzie ransomware. Wszystko wskazuje, że tego typu ataki skoncentrują się na określonych grupach użytkowników: opiece zdrowotnej, sektorze edukacji, dostawcach usług IT, czy instytucjach samorządowych” – uważa Dariusz Woźniak, inżynier oprogramowania w firmie Bitdefender.

Zmieniające się cele

Początkowo ransomware koncentrował się na atakach kierowanych na urządzenia konsumenckie będąc ewolucyjnym rozwinięciem techniki scareware. Nakłaniano tak do płacenia fałszywych grzywien lub zakupu oprogramowania mającego rozwiązać nieistniejące problemy. Ponieważ okazało się, że ataki ransomware mogą przynieść duże zyski szybko zaczęła rosnąć liczba cyberprzestępców angażujących się w opracowanie kolejnych wersji tego złośliwego oprogramowania. Jednocześnie na podziemnym rynku pojawiły się oferty usługowe pozwalające na wykorzystanie kodów ransomware nawet przez osoby nie mające wiedzy i umiejętności programistycznych.

Równolegle firmy produkujące oprogramowanie antywirusowe ulepszyły mechanizmy wykrywania i blokowania ataków ransomware. W efekcie koncepcja ataków masowych na przypadkowe cele w sieci stała się bardziej kosztowną i mniej skuteczną techniką. Jednocześnie firmy zaczęły inwestować w zaawansowane systemy do backupu, które wykorzystują trudne do zaatakowania kopie danych przechowywane off-line i pozwalają na względnie szybkie przywrócenie sparaliżowanych przez ransomware systemów do działania.

Dlatego cyberprzestępcy zaczęli zmieniać taktykę i opracowywać nowe wersje oprogramowania i metody ataków, a jednocześnie kierować je głównie na firmy, instytucje i organizacje publiczne.

Jak rozwija się ransomware i kogo atakuje

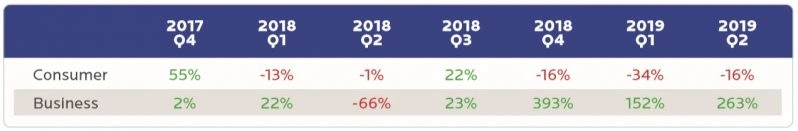

Z raportu „Cybercime Tactics and Techniques: Ransomware Retrospective” opublikowanego w sierpniu 2019 roku przez firmę Malwarebytes wynika, że liczba ataków na cele konsumenckie wyraźnie spada, w II kwartale 2019 roku było ich o 12% mniej niż rok wcześniej. Jednocześnie wykryto o 365% więcej prób ataków na systemy biznesowe. Są to najczęściej ataki ukierunkowane na jeden określony cel. Trend ten utrzymywał się do końca 2019 roku i wszystko wskazuje na to, że liczba ataków na systemy firmowe będzie dalej rosła – uważa Adam Kujawa, dyrektor Malwarebytes Labs.

Kwartalne spadki i wzrosty liczby ataków ransomware na użytkowników indywidualnych oraz firmy i instytucje (źródło: Malwarebytes).

Tendencję tą potwierdzają również analitycy Symanteka, według których zaledwie 19% ataków ransomware dotyczy obecnie osób prywatnych, a aż 81% skierowanych jest przeciwko firmom i organizacjom publicznym.

Rosną też straty i koszty związane z przywróceniem systemów do działania po ataku ransomware. Trudno je oszacować, bo nie wszystkie zaatakowane firmy są zobligowane do ich ujawniania. Warto jednak zauważyć, że w październiku 2019 roku amerykańskie FBI Internet Crime Complaint Center na podstawie zgłoszeń o przestępstwach związanych z ransomware nadsyłanych przez amerykańskie firmy zdecydowało się na opublikowanie alertu ostrzegającego przed tym zagrożeniem oraz znaczącym wzrostem związanych z nim strat.

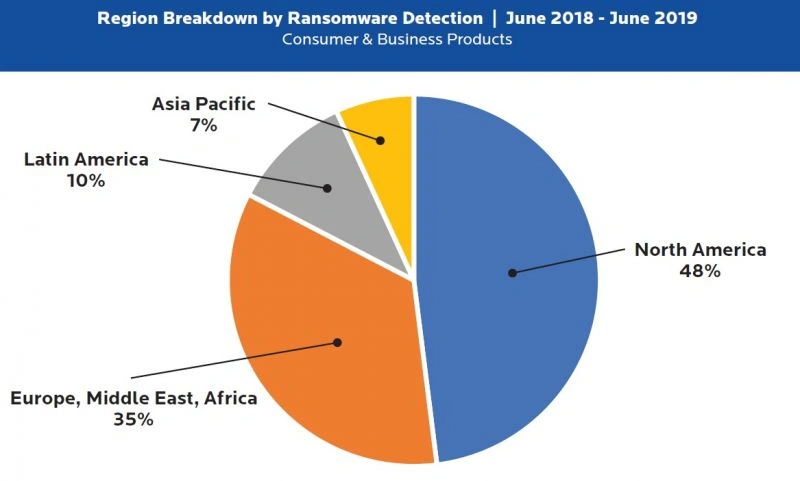

Z geograficznego punktu widzenia najwięcej ataków ransomware jest kierowanych przeciwko firmom amerykańskim (ponad połowa) oraz działającym w Europie Zachodniej. Pod tym względem przedsiębiorstwa w pozostałych regionach świata, w tym w Azji, są znacznie rzadszym celem.

Ameryka Północna i Europa to regiony, gdzie występuje zdecydowanie najwięcej ataków ransomware (źródło: Malwarebytes).

Nie powinno to jednak powodować uspokojenia. ESET opublikował ostatnio dane na temat aktywności wirusa Ryuk – obecnie jednej z najgroźniejszych aktywnych odmian ransomware. Choć większość ataków z udziałem oprogramowania Ryuk była wymierzona przeciwko firmom w USA i Wielkiej Brytanii, na trzecim miejscu wśród najczęściej atakowanych krajów znalazła się Polska.

10 państw w których firmy są najbardziej narażone na ataki ransomware. Na razie nie ma na niej Polski (źródło: Malwarebytes).

Kierunki rozwoju technik ransomware

W atakach ransomware cyberprzestępcy zaczynają coraz częściej wykorzystywać zaawansowane techniki APT. Dlatego też rośnie popularność taktyk i narzędzi typu living off the land (LotL). Koncepcja LotL jest znana już od blisko 25 lat i stosowana m.in. w tzw. atakach bezplikowych. Polega na wykorzystaniu zaufanych, zainstalowanych narzędzi systemowych do przeprowadzenia szkodliwych działań. Pozwala to na utrudnienie wykrycia złośliwej aktywności wśród wielu legalnych procesów i ustalenia kto jest odpowiedzialny za atak. Bo grupy cyberprzestępcze są identyfikowane głównie przez analizę wykorzystywanego, niestandardowego oprogramowania.

W przypadku ataków ukierunkowanych na jedną konkretną firmę lub organizację, które są sterowane ręcznie, przestępcy podejmują większe ryzyko ich wykrycia. Bezpośrednia aktywność ułatwia możliwość zidentyfikowania atakującego, ale większa efektywność często skłania cyberprzestępców do podjęcia tego ryzyka. Jeśli uda im się wykorzystać luki w zabezpieczeniach serwerów, protokołu internetowego lub innych i uzyskać dostęp do jakiegoś terminala systemowego to może on zostać użyty do wyłączenia oprogramowania zabezpieczającego system i realizacji innych zadań. Na przykład – do uruchomienia ransomware na określonych obiektach, a nie wszędzie gdzie się da, jak w przypadku złośliwych programów działających automatycznie.

Takie wybiórcze działania o ograniczonym zasięgu są trudniejsze do wykrycia. Tego typu taktyka jest coraz częściej wykorzystywana przez twórców najnowszych programów ransomware, jak Ryuk, RobinHood lub Sodinokibi.

Oprócz tego cyberprzestępcy zauważyli, że firmy coraz częściej stosują zaawansowane systemy do backupu, które mają wysoką odporność na próby zdalnego zaatakowania (np. korzystają z kopii off-line). W efekcie, odtworzenie zainfekowanego przez ransomware systemu nie stwarza poważnego problemu, choć oczywiście wymaga czasu. W efekcie pojawiła się nowa koncepcja malware, który nie tylko szyfruje, ale również wykrada dane. Jeśli nawet zaatakowana firma ma efektywny system pozwalający na odtworzenie danych, to przestępcy grożą ujawnieniem wrażliwych, skradzionych informacji.

Na przykład w grudniu 2019 r. grupa hakerów Maze przeprowadziła atak na instytucje publiczne w kilku miastach amerykańskich. Przestępcy nie tylko sparaliżowali działanie telefonów, miejskiego centrum informacyjnego, serwerów pocztowych i systemu płatności, ale zagrozili, że ujawnią wrażliwe dane, jeżeli okup nie zostanie wpłacony. Czasami groźba taka jest oszustwem, bo dane wcale nie wyciekają, ale może istotnie wzmocnić chęć zapłaty okupu, bo szybka weryfikacja czy jest to prawda nie zawsze jest możliwa. Tego typu technikę zastosowali już 2015 roku twórcy ransomware Chimera.

Kradzież dużej liczby danych to przedsięwzięcie logistycznie trudne, bo transmisja, a później przechowywanie terabajtów informacji wymaga dobrej organizacji i poniesienia niemałych kosztów. Ale popularyzacja łatwych w zarządzaniu systemów chmurowych oraz spadek cen pamięci masowych i transmisję danych zmniejszają bariery finansowe również dla cyberprzestępców.

Nowe taktyki i metody ataków

Podstawowe, znane od dawna metody rozpowszechniania ransomware wykorzystują spear-phishing (dobrze przygotowany indywidualny atak za pośrednictwem e-mail) lub niezabezpieczone połączenia Remote Desktop Protocol. Czasem cyberprzestępcy płacą na czarnym rynku za dostęp do botnetu, który pozwala na zainstalowanie złośliwego oprogramowania we wcześniej zhakowanych komputerach i serwerach. Tego typu działania są praktycznie stosowane, o czym, według specjalistów ds. bezpieczeństwa, świadczą wykryte powiązania między botnetem spamowym Emotet, trojanem TrickBot i oprogramowaniem ransomware Ryuk.

„Jak wynika z analizy ataków wykorzystujących ransomware Ryuk prawie zawsze incydenty zanotowane w dużych korporacjach były powiązane z różnymi wersjami innego popularnego oprogramowania malware” – mówił Chris Yule, analityk w firmie Secureworks.

Gdy operatorzy Ryuk dostaną się do systemu zaczynają analizować środowisko korzystając z systemowych narzędzi administracyjnych, skanować sieć, uruchamiać funkcje udostępniane przez oprogramowanie takie jak PowerShell Empire do zablokowania działania mechanizmów wykrywania złośliwych kodów itp. Starają się przy tym pozostać w ukryciu by powiódł się rekonesans przygotowujący grunt do głównego ataku. To taktyka dobrze znana i stosowana przy atakach ATP.

Ale czas który zwykle upływa między infekcją np. przez Emotet, a wykorzystaniem botnetu przez Ryuk lub inne groźne oprogramowanie jest najczęściej dość długi, liczony w tygodniach. Daje to szansę na odpowiednio wczesne wykrycie i usunięcie infekcji. Niestety do tego potrzebne są zaawansowane narzędzia do monitorowania systemu oraz sieci pod kątem zagrożeń APT, na wdrożenie których decydują się tylko niektóre firmy.

Niektóre grupy przestępcze ransomware zaczęły interesować się możliwością przeprowadzenia ataków na dostawców usług chmurowych i usług zarządzanych, którzy mają uprzywilejowany dostęp do systemów i sieci firm klienckich. W 2019 roku odnotowano przynajmniej 13 takich ataków, jak wynika z raportu opublikowanego przez firmę Armor. To bardzo niepokojące zjawisko zwłaszcza dla małych i średnich firm, które korzystają z usług chmurowych wierząc, że zapewnią one wysoki poziom ochrony, a zaufany dostawca nie stanie się wewnętrznym zagrożeniem dla bezpieczeństwa.

W ostatnich latach firmy i specjaliści od bezpieczeństwa analizowali kody oprogramowania ransomware i próbowali znaleźć luki w implementacji mechanizmów szyfrowania danych. W rezultacie pojawiło się ponad 89 programów deszyfrujących dla 109 wariantów ransomware’u. Są one dostępne bezpłatnie np. na stronie NoMoreRansom.org utrzymywanej przez Europol. Niestety oprogramowanie szyfrujące zostało na tyle ulepszone, przynajmniej przez najbardziej zaawansowane grupy przestępcze, że coraz trudniej mieć nadzieję iż odszyfrowanie danych będzie możliwe bez uiszczenia okupu.

W internecie można znaleźć wiele poradników, publikacji dotyczących dobrych praktyk oraz szczegółowych opisów technik wykorzystywanych przez cyberprzestępców. Są one opracowywane przez wiele instytucji, organizacji i firm zajmujących się cyberbezpieczeństwem. Wdrożenie najlepszych praktyk cyberbezpieczeństwa minimalizuje podatność na ataki, ale wymaga też ciągłej modyfikacji i dopasowania do zmieniających się zagrożeń.

Warte uwagi rekomendacje dotyczące przeciwdziałania atakom ransomware opublikowały m.in.:

• amerykańska CISA (Cybersecurity and Infrastructure Security Agency) - https://www.us-cert.gov/Ransomware

• dwa poradniki NIST (National Institute of Standards and Technology) – póki co dostępne w wersji wstępnej; ostateczne wersje mają zostać opublikowane w najbliższym czasie: Identifying and Protecting Assets Against Ransomware and Other Destructive Events oraz Detecting and Responding to Ransomware and Other Destructive Events.

• SophosLabs – poradnik „How Ransomware Attacks” prezentujący narzędzia i techniki wykorzystywane przez 11 rodzin oprogramowania ransomware: WannaCry, GandCrab, SamSam, Dharma, BitPaymer, Ryuk, LockerGoga, MegaCortex, RobbinHood, Matrix i Sodinokibi.