Przełączniki następnej generacji

-

- Tomek Janoś,

- 05.05.2006

Najpierw wstępne rozpoznanie

Konsolidowanie według Cisco

Ta niebawem dostępna funkcjonalność ma być wstępem do zmian, które przyniesie następna generacja układów scalonych poddających szczegółowej kontroli cały ruch.

Enterasys przy wprowadzaniu zmian w przełącznikach N-Series wykorzystał koncepcję kart przyspieszających, umożliwiających systemowi przekierowanie ruchu wymagającego analizy deep packet-inspection do modułu z funkcjami IPS/IDS i wykrywanie anomalii. Rozwiązanie oparto na ustalaniu reguł polityki bezpieczeństwa, obejmujących wiele czynników: tożsamość użytkownika, jego rolę w organizacji i lokalizację. Jeśli jakaś część ruchu łamie ustalone reguły, to tylko ona jest kierowana do IDS/IPS. Wstępna ocena ruchu i analiza tylko jego części ma rozwiązywać problemy z wydajnością na obecnym poziomie technologicznym.

Metoda nakładkowa

Warstwa kontrolna według 3Com

3Com zdaje sobie sprawę, że problemem może wciąż być tworzenie się wąskich gardeł w sieci. Dlatego stawia na szybkość infrastruktury, deklarując, że ma gotowe rozwiązanie obsługujące technologię IPS z prędkością 5 Gb/s, a pracuje nad jeszcze szybszym. Pochodzące z TippingPoint rozwiązanie ma być wykorzystane właśnie w warstwie kontrolnej.

Podobne podejście ma firma Juniper, oferując różne technologie pełniące rolę nakładki. Producent skupia się na zapewnieniu zarówno bezpieczeństwa, jak i optymalizacji aplikacji w sieci - ale na zewnątrz przełącznika, w postaci oddzielnych urządzeń oferujących nowe w stosunku do klasycznego sprzętu zabezpieczającego funkcje.

Przykładowo urządzenie Juniper DX, zwykle umieszczane w centrach danych, teraz dodaje do obsługi SSL VPN akcelerację ruch webowego - funkcjonalność nabytą przez Junipera wraz z Redline Technologies. Juniper dodaje także do swych urządzeń z usługami SSL VPN i zaporą sieciową akcelerację WAN - technologię nabytą od Perabit.

Proste reguły gry

Poza sprawami architektury, ceny i wydajności dodana do przełączników inteligencja wymaga efektywnego zarządzania regułami polityki bezpieczeństwa i schematami działania. Z tym muszą zmierzyć się wszyscy dostawcy.

Skuteczne identyfikowanie ruchu i strumieni aplikacji jest tylko pierwszym etapem. Drugi musi opierać się na tworzeniu reguł, które zautomatyzują reakcje przełącznika na występowanie anomalii w ruchu albo na różne wymagania aplikacji. Podejrzany ruch może być tłumiony, otrzymując znikome pasmo, a w pewnych przypadkach całkowicie wstrzymywany. W ten sam sposób można tworzyć reguły zapewniające priorytet i wymagane pasmo najważniejszym strumieniom danych, np. pochodzącym z telefonii IP czy aplikacji finansowych, a mniej ważnym aplikacjom dające do dyspozycji jedynie pozostałe pasmo.

Producenci chcą, by reguły wynikające z inteligentnego switchingu były bardziej przyjazne użytkownikowi i łatwiejsze w ustalaniu niż reguły klasycznego QoS. W prosty, ogólny sposób powinny określać, jaką użytkownik dostaje jakość, jakie pasmo, jak jest chroniony. Dzisiaj np. ustalanie kwarantanny przy kontroli dostępu użytkownika do sieci nie jest jeszcze intuicyjnym ustalaniem reguły na poziomie ogólnym, tylko wciąż mniej lub bardziej skomplikowanym konfigurowaniem sieci VLAN (Virtual LAN).

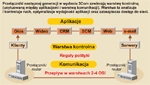

Wiele pudełek kontra jedna skrzynia

Jak wspomniano nowe funkcje przełączników dotyczą dwóch zasadniczych problemów: poprawy bezpieczeństwa i optymalizacji aplikacji. Dziś oba problemy próbują rozwiązać rozmaite specjalizowane urządzenia (appliances). W dużych sieciach pozostają one pod kontrolą różnych zespołów zarządzających. Ludzie zajmujący się serwerami stosują sprzętowe rozwiązania do równoważenia obciążeń i do akceleracji ruchu www, osoby zajmujące się bezpieczeństwem mają pod opieką urządzenia, będące zaporami i systemami IPS, sprzęt realizujący połączenia VPN.

Kiedy usługi te będą zintegrowane w przełącznikach, to switch nowej generacji, zarządzany przez dział sieciowy firmy, może wchodzić w konflikt z urządzeniami stosowanymi przez inne działy. Powstaje problem kompetencji, przypominający dzisiejsze perturbacje z nakładającymi się obowiązkami działów informatycznych i telekomunikacji. Wdrażanie nowych rozwiązań staje się więc sprawą zarówno technologiczną, jak i polityczną. Integrowanie usług pokazuje kierunek zmian roli administratora sieciowego. Jak donoszą raporty analityków (m.in. Gartnera), w niedługim czasie będzie musiał on poznać wiele nowych technologii, dobrze komunikować się z innymi działami firmy, także jej klientami, a nawet orientować się w jej aspektach biznesowych.

Rozwój Ethernetu nie omija technologii płyty interfejsu magistrali (backplane), na której opiera się konstrukcja przełączników (i wielu innych urządzeń). Użycie tej technologii w magistrali oznacza transmisję standardowych rozmiarów ramek Ethernet na płycie łączącej różne moduły i komponenty interfejsów urządzenia. W 2004 r. stworzono w IEEE grupę 802.3ap Task Force, mającą zająć się standaryzacją fizycznego interfejsu Ethernet dla backplane. 802.3ap Task Force zmierza do końca z pracami nad specyfikacjami 1000BASE-KX, 10GBASE-KX4 Ethernetu w płycie głównej i 10GBASE-KR, dotyczącymi działania Ethernetu 1 i 10 Gb/s na dystansie do 1 m i przy użyciu drukowanego, czterościeżkowego połączenia.

802.3ap zachowuje parametry technologii Ethernet 802.3, takie jak format i długość ramki czy MAC. W związku z tym 802.3ap będzie zgodny z innymi technologiami stosowanymi w tym środowisku, np. 802.1d (Spanning Tree) oraz 802.1q (VLAN).

Istotnym elementem standardu 802.3ap będą układy pozwalające kontrolować płytę interfejsu i zarządzać nią. Dzięki nim administrator będzie w stanie stwierdzić, czy w przypadku ustawicznego gubienia pakietów winę za to ponosi interfejs sieciowy przełącznika czy też płyta interfejsu magistrali Ethernet.

Jak twierdzą twórcy standardów, użycie Ethernetu w płytach magistrali pozwoli producentom tworzyć tańsze komponenty, ponieważ do przesyłania danych wewnątrz urządzenia nie będzie potrzeby stosowania technologii innych od tych, które stosuje się do przesyłania danych na zewnątrz. Proces standaryzacji technologii może doprowadzić do większej kompatybilności pomiędzy komponentami, choć specjaliści zastrzegają, że doprowadzenie do znanego ze świata PC trybu plug-and-play w przypadku takich urządzeń jak przełączniki nie jest możliwe. Oficjalne zatwierdzenie standardów 802.3ap przez IEEE jest spodziewane za ok. rok.