Protokół otwartej komunikacji

-

- Dariusz Niedzielewski,

- 15.01.2010

Innym sposobem na zakłócenie działania sieci SIP jest nieuprawniona rejestracja do serwera (registrar). Włamanie ponownie ułatwia sam protokół UDP używany w procesie rejestracji. Często jedynym zabezpieczeniem ze strony serwera jest monit o login i hasło. Te zaś mogą być łatwo zdobyte (login jest przesyłany jawnie, a hasło można odtworzyć za pomocą ataku słownikowego). Metoda słownikowa jest skuteczna wtedy, gdy urządzenie nie odnotowuje błędnych prób rejestracji, co dodatkowo pozwala bezpiecznie skanować listy użytkowników. Jeśli celem atakującego nie będzie pojedynczy klient, a np. brama medialna czy serwer poczty głosowej, to będzie on mógł podsłuchiwać rozmowy oraz modyfikować ustawienia sieciowe.

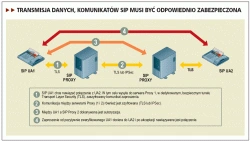

Transmisja danych, komunikatów SIP musi być odpowiednio zabezpieczona

Aby odpowiednio zabezpieczyć sieci oparte na protokole SIP, należy pamiętać o wszystkich wymienianych w nich informacjach. Zaszyfrowane powinny być zarówno komunikaty, sygnały sygnalizacyjne (żądania, odpowiedzi), jak i warstwa transportowa. Protokołem transmisyjnym lepiej kontrolującym dane od UDP jest TCP, który zapewnia prawidłowe przesyłanie informacji we właściwej kolejności (numery sekwencyjne, retransmisje zagubionych pakietów).

Zabezpieczenia danych głosowych, które po zestawieniu sesji są standardowo przesyłane w sposób niezaszyfrowany (RTP), można dokonać za pomocą protokołu SRtTP (Secure Real-time Transport Protocol), dzięki czemu ewentualne przechwycenie transmisji nie będzie wiązało się z żadną stratą (atakujący otrzyma pseudolosowe próbki głosu). Piętą achillesową protokołu SIP jest również brak silnego uwierzytelniania użytkownika, co jednak można poprawić, stosując znane techniki (serwery RADIUS, LDAP, ograniczenie autoryzowanych adresów MAC itp.). Dobrym pomysłem jest również zakup certyfikatów cyfrowych, które będą wymieniane między poszczególnymi urządzeniami sieci SIP (bramy, serwery, telefony).

SIP Trunking pozwala realizować połączenia głosowe w sieciach IP, bez pośrednictwa sieci PSTN