Protokół otwartej komunikacji

-

- Dariusz Niedzielewski,

- 15.01.2010

Warto w tym miejscu zaznaczyć, że używany przez protokół HTTP identyfikator URL (Uniform Resource Locator) nie jest tożsamy z URI, mimo łudząco podobnych nazw. Oba terminy są obecnie używane wymiennie, co stanowi jednak duże uproszczenie. URL określa jedynie miejsce, w którym dany zasób jest dostępny, natomiast jego rodzaj określa URI. W pewnym sensie URI jest elementem nadrzędnym wobec URL - często jest tak, że URI jest tożsame z URL, ale nie musi być to regułą.

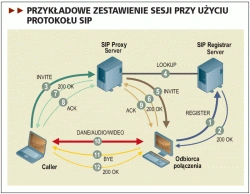

Przykładowe zestawienie sesji przy użyciu protokołu SIP

Informacje o charakterze zestawianej sesji (głos, wideo, dane) są przekazywane za pomocą wspomnianego już protokołu SDP (Session Description Protocol) oraz SAP (Session Announcement Protocol). Wiadomości SDP określają, jakie możliwości muszą mieć terminale końcowe do poprawnego zrealizowania połączenia. Za pomocą SAP można natomiast poinformować większą liczbę użytkowników o otwieranej sesji (telekonferencje, wideokonferencje, telewizja internetowa itp.).

Bezpieczeństwo SIP

Otwartość, prostota i uniwersalność protokołu SIP to jego główne zalety. W pewnych okolicznościach mogą się stać jednak poważną wadą. Jako że znaczna część wdrożeń SIP jest powiązana z telefonią IP (VoIP), to bardzo istotny staje się problem zabezpieczenia transmisji danych i komunikatów. Mechanizmy bezpieczeństwa opisane w dokumentach RFC 3261 i RFC 3329 stanowią jedynie zalecenie i trudno wymagać, by były dołączane do każdej implementacji protokołu. Wśród najpoważniejszych konsekwencji braku zabezpieczeń sieci SIP należy wymienić: podsłuchiwanie rozmów, przeprowadzanie ataków DDoS (Distributed Denial of Service) oraz kradzież konta (tożsamości), powiązana z wyciekiem ważnych danych (vishing). Obecnie większość urządzeń SIP ma dołączone funkcje zwiększające bezpieczeństwo. Największym jednak problemem jest czynnik ludzki, czyli często nieświadomy zagrożeń użytkownik.

Avaya IP Office – w wersji dla najmniejszych fir