Portale i eksploracja danych w systemach e-commerce

-

- Józef Muszyński,

- 01.06.2001

Jasmine Portal Computer Associates, korzystając z eksploracji danych, może automatycznie reagować na zmiany zachowań klientów obserwowane w portalu, bez potrzeby oczekiwania na raporty sprzedawców lub kwestionariusze kupujących. Jasmine jest rozwiązaniem opartym na Javie, zapewniającym personalizowaną informację gromadzoną z rozmaitych źródeł. Infrastruktura tego rozwiązania zawiera predykcyjne możliwości zarządzania, ukryte w mechanizmach Neugents, dostarczające profili personalnych. Osoby uzyskujące dostęp do portalu przez Internet zdobywają personalizowane informacje, jakich potrzebują i jakie zostały odkryte przez technikę eksploracji Jasmine.

Z kolei Data Mining Suite firmy Oracle poszukuje powiązań ukrytych w korporacyjnych danych biznesowych, zapewniając informacje niezbędne dla wysoko personalizowanych relacji z klientami. Oracle przygotowuje także nowy standard, oparty na XML, o nazwie PMML (Predictive Model Markup Language). PMML ma umożliwić wymianę informacji i kontekstu informacji pomiędzy oprogramowaniem eksploracji danych różnych firm. Obecnie informacje z jednej aplikacji eksploracji danych są niedostępne dla innych, ponieważ brak jest standardu wymiany takich informacji.

Kopalnie wiedzy i technologia web-to-host

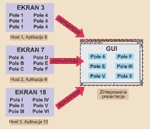

Łączenie kilku ekranów prezentacji znakowej w jedną zintegrowaną prezentację graficzną

Wszystkie te kategorie użytkowników mogą odnieść potencjalne korzyści z dostępu do informacji będącej w gestii firmy. Jednakże w tym miejscu istnieje potrzeba zagwarantowania im intuicyjnego interfejsu w celu uniknięcia kosztownego i czasochłonnego szkolenia. Można to osiągać bez przeprogramowywania całych aplikacji czy systemów zaplecza informacyjnego. Koszty wdrożenia i kłopoty z tym związane to kolejny problem. Uaktualnianie oprogramowania to zazwyczaj 55 proc. kosztów własnych utrzymania desktopów. W miarę jak rośnie liczba użytkowników, koszty te rosną wykładniczo. Najlepszym rozwiązaniem, które tu się narzuca, to zastosowanie technologii webowej do rozprowadzania i uaktualniania aplikacji.

W tym miejscu nie sposób pominąć kwestii bezpieczeństwa. Umożliwiając użytkownikom zewnętrznym dostęp do informacji w systemach hostowych, trzeba się liczyć ze znaczącym wzrostem zakresu kontroli dostępu, uwierzytelniania i szyfrowania. Dostawcy pakietów web-to-host rozwiązują ten problem w różny sposób: wbudowując funkcje ochrony do pakietów lub zdając się na rozwiązania niezależne, zapewniające bezpieczeństwo i integralności danych uzyskiwanych z systemów hostowych. Ochrona powinna być częścią rozwiązania finalnego.

Dostępne są różnorodne technologie web-to-host, ukierunkowane przeważnie na kategorie użytkowników. Wykorzystując zalety webowych mechanizmów automatycznego rozprowadzania aplikacji, można kontynuować linię tradycyjną, mając na uwadze doświadczonych użytkowników, wyposażonych w odpowiednie oprogramowanie narzędziowe. Ochrona w tym przypadku nie jest problemem, jako że zabezpieczenia są wbudowane w aplikacje hostowe i intrasieć. Takie rozwiązanie jest odpowiednie dla pracowników z odpowiednim zasobem wiedzy i doświadczenia oraz dla okazjonalnych użytkowników, dobrze oswojonych z aplikacjami hostowymi.