Polowanie na hakera

-

- NetWorld,

- 01.01.2000

Chociaż wszystkie produkty są łatwe do instalowania, to Intruder Alert i Centrax są cokolwiek skomplikowane w zarządzaniu. Jako przykład można podać następujący fakt: jeżeli Centrax wyśle niezbyt jasny komunikat, to można mieć kłopoty z określeniem kategorii zdarzenia, zwłaszcza jeżeli trzeba się zwrócić do logów audycyjnych o wyjaśnienie. Chociaż logi audycyjne są niezwykle „sumienne”, autorzy produktu przyjęli założenie, że przeciętny użytkownik może wykryć nielegalną działalność dzięki kilku śladom. W logach Centraxu alarm jest opisywany, ale nie identyfikowany. Tak więc można stwierdzić, co się wydarzyło, ale brak jest objaśnień znaczenia tych faktów.

Funkcja ta obniża wartość alarmów w czasie rzeczywistym, ponieważ wymaga znacznej wiedzy, aby stwierdzić, czy opis zdarzenia oznacza rzeczywiście kryzysową sytuację w zakresie ochrony, czy tylko fragment jakiejś analizy. Jest to zła wiadomość dla ośrodków nie posiadających wykwalifikowanego zespołu ochrony, chociaż zarówno CyberSafe, jak i Axent oraz Network ICE oferują odpłatnie profesjonalne usługi doradcze w zakresie ochrony.

Produkt eTrust Intrusion Detection firmy Computer Associates jest raczej systemem monitorowania i zapewnia funkcje cokolwiek odmienne od typowych usług wykrywania wtargnięć. Produkt ten wykonuje działania wykraczające poza normalne dekodowanie ruchu protokołów sieciowych i usług: przechwytuje wszystkie pakiety i prezentuje je w ich oryginalnej formie. eTrust monitoruje cały ruch TCP/IP i alarmuje administratora sieci o naruszeniach zasad ustalonej polityki ochrony czy dostępu. Jednakże eTrust obsługuje reguły polityki ochrony w sposób odbiegający od możliwości Intruder Alert Axenta.

Nie należy jednak zapominać, że eTrust prezentuje przechwytywane pakiety w ich oryginalnych formatach i zarządzający siecią może używać go do czytania poczty elektronicznej, oglądania zawartości stron webowych przeglądanych przez użytkowników lub identyfikowania dokumentów przez nich używanych. Te możliwości ułatwiają inwigilację podejrzanych osobników buszujących w sieci. Chociaż w sytuacji wielkiej rozmaitości podejrzanych zdarzeń oznacza to konieczność spędzania wielu godzin przy projektowaniu szczelnej polityki ochrony i wprowadzenia jej do eTrust.

W ogniu walki

Podstawowe wady i zalety

Można założyć, że przepuszczanie ataków wynika często z braku odpowiedniego doświadczenia w poprawnym używaniu tych skomplikowanych systemów. Odpowiedniego doświadczenia można nabyć po kilku nieudanych próbach. W realnym świecie jednak nie można pozwolić sobie na luksus uzyskiwania poprawnych ustawień metodą prób i błędów, zwłaszcza gdy mamy do czynienia z atakami szczególnie niebezpiecznymi, mogącymi zaszkodzić instytucji jako całości, a nie tylko samej infrastrukturze informatycznej. Dlatego też na szczególne wyróżnienie zasługuje produkt firmy Network ICE - jest on w pełni gotowy już od momentu zainstalowania.

W ferworze walki, myśląc o bezpieczeństwie samego przedsiębiorstwa, nie można pozwolić sobie na zaniedbanie jego odległych „przyczółków”. Za dbałość o to można wyróżnić osobistą zaporę ogniową stawianą przez BlackICE zdalnym użytkownikom wdzwaniającym się do firmy. Zdalny dostęp niesie ze sobą potencjalnie olbrzymią lukę w systemie bezpieczeństwa, a BlackICE jest wyjątkowy dla użytkowników zdalnych i mobilnych w skutecznym wykrywaniu wtargnięć.

Produkt ten, zamiast podejmować próby wysyłania alarmów na konsolę zarządzania przedsiębiorstwem, wyświetla alarmy na ekranach klientów zdalnych. Pozwala to zdalnym użytkownikom zareagować na taki atak bezpośrednio. W przyszłych wydaniach można by pomyśleć o mechanizmie raportowania, który wysyła informacje o zdalnych atakach również na konsolę centralną, aby informacja o takich atakach mogła być analizowana pod kątem działań prewencyjnych.

Wykrycie intruza i powiadomienie o tym fakcie zarządcy sieci to tylko połowa sukcesu: konieczne jest zatrzymanie ataku i wyprowadzenie kontrataku.

Najbardziej spektakularną defensywę można zaobserwować w wykonaniu produktów Intruder Alert i Centrax. Podczas gdy produkty ICE i eTrust Intrusion Detection jedynie kończą natychmiast nielegalną sesję, Intruder Alert i Centrax podejmują dodatkowe akcje: Intruder Alert może być skonfigurowany do wydawania ciągu komend zależnych od typu ataku - przykładowo przeładowanie systemu doświadczonego atakiem typu denial of service.

Po odparciu ataku dobrze jest wyprowadzić skuteczny kontratak. BlackICE i Centrax śledzą włamywacza aż do jego „kryjówki” i następnie identyfikują go.

Firma Network ICE jest szczególnie godna polecenia, jeśli chodzi o mechanizmy śledzenia ataków, w których stosowane są uniki. BlackICE potrafi śledzić napastnika zarówno w samej sieci, jak też poza nią. Z kolei eTrust ma (przypuszczalnie) możliwość docierania aż do prywatnych prac dowolnego użytkownika w sieci. Daje on skrupulatne (być może na granicy prawa) informacje o napastniku i jego pracach.

Ostatecznie jednak do śledzenia potencjalnych włamywaczy wewnątrz sieci lepiej wybrać BlackICE, zamiast zastawiać pułapki eTrust.

CyberSafe może stosować metodę pliku-przynęty, która polega na podstawieniu atrapy pliku ze zwodniczą nazwą (na przykład PAYROLL.DAT), nie chronionego przed otwarciem. Mimo że jest to sztuczka szyta grubymi nićmi, może być jednak użyteczna dla przechwytywania użytkowników penetrujących sieć w poszukiwaniu atrakcyjnych informacji.

Każdy z tych programów produkuje raporty ujawniające podejrzaną aktywność. Dwa wyróżniające się jakością i łatwością użytkowania pochodzą z ICEcap i eTrust Intrusion Detection. Ten ostatni jest szczególnie elastyczny, prawdopodobnie z uwagi na pochodzenie od dekodera protokółów. Można na nim oglądać użytkowanie sieci w odniesieniu do wybranego typu zasobu - protokółu, klienta czy serwera.

eTrust oferuje różnorodne formaty raportów, z dobrze zorganizowaną informacją pomagającą w odszukiwaniu potencjalnych napastników.

Podsumowanie

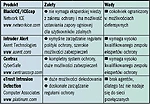

Każdy z testowanych produktów ma jakieś zalety i wady. Dla sieci przełączalnych można rekomendować system oparty na agentach - np. z Network ICE, Axent czy CyberSafe. eTrust Intrusion Detection jest produktem idealnym do alarmowania naruszeń praktyk biznesowych, takich jak używanie zakazanej terminologii w pocztach elektronicznych. Intruder Alert i Centrax są doskonałymi narzędziami dla konsultantów ochrony i organizacji z dużym, wysoko kwalifikowanym zespołem specjalistów od ochrony. Natomiast organizacjom nie zatrudniającym na stałe takich specjalistów można polecić BlackICE/ICEcap.