Podsłuchują i filmują

-

- 17.09.2006

Nowa generacja trojanów nie tylko nasłuchuje klawiatury, lecz również zapisuje do pliku wideo sekwencje zrzutów ekranowych. To jeszcze jeden powód, by wdrożyć w firmie (i w domu) uwierzytelnianie dwustopniowe.

Nowa generacja trojanów nie tylko nasłuchuje klawiatury, lecz również zapisuje do pliku wideo sekwencje zrzutów ekranowych. To jeszcze jeden powód, by wdrożyć w firmie (i w domu) uwierzytelnianie dwustopniowe.

W ciągu ostatnich lat daje się zauważyć pewna tendencja zmian w pojawiającym się złośliwym oprogramowaniu. O ile kiedyś była to głównie domena nastoletnich twórców, którzy chcieli zaistnieć w mediach dzięki szczególnie dokuczliwemu wirusowi, o tyle teraz coraz bardziej do głosu dochodzi komercjalizacja. Za twórcami złośliwego oprogramowania, zwanego malware (malicious software) stoją już nie amatorzy, ale bogate grupy przestępcze. Jednym z najbardziej dochodowych procederów tej "branży" jest kradzież haseł do serwisów bankowości elektronicznej i tu pomysłowość złodziei wydaje się nie mieć granic.

Uważaj, co piszesz

Problem kradzieży danych za pomocą malware jest bardzo stary, niemniej co jakiś czas następuje zmiana jakościowa tego zjawiska. Jak do tej pory zmian takich było kilka, z których najpoważniejszymi było powstanie wirusów samoczynnie roznoszących się dzięki wykorzystaniu błędu w programie pocztowym, makrowirusy w aplikacjach biurowych, wirusy eksploatujące błędy w obsłudze wywołań RPC, masowe zarażanie przez spam. Kradzieże danych służących do logowania w serwisach bankowości elektronicznej to następna fala - zapewne nie ostatnia.

Złośliwe oprogramowanie może robić bardzo wiele niebezpiecznych rzeczy. Najgroźniejsze wydaje się przechwytywanie informacji wprowadzanych z klawiatury (keyloggery) oraz kopiowanie zawartości wysyłanych do banku formularzy, w tym także tych służących do logowania się w serwisie. Keyloggery instalują się w systemie operacyjnym. Powaga zagrożenia bierze się stąd, że użytkownik nie jest ich świadomy ani w trakcie kradzieży danych, ani często później, co pozwala złodziejom przez długi czas wyprowadzać mniejsze kwoty.

Keyloggery są także niebezpieczne dla aplikacji biznesowych, z których korzysta się przecież za pośrednictwem tego samego komputera. Oprócz prywatnych loginów i haseł zagrożone są dane wpisywane do aplikacji, wiadomości e-mail itp. Ilość danych przesyłanych jednorazowo nie jest duża i istnieje duże prawdopodobieństwo, że komunikacja z serwerem zarządzającym nie zostanie wykryta na zaporze.

Istnieją zresztą techniki, o których już pisaliśmy na tych łamach, pozwalające skutecznie ukrywać komunikację, np. wewnątrz zapytań do serwera DNS. Dopiero analiza statystyczna pokaże podejrzaną ilość danych wysyłanych z konkretnych komputerów pod te same adresy. Pozostaje pytanie: czy ktoś w ogóle to analizuje?

Zapora niewiele może

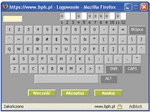

Wirtualna klawiatura jest bezradna wobec nowej generacji trojanów, które nagrywają sekwencje zrzutów ekranowych i zapisują je w pliku avi.

Dodatek do przeglądarki Internet Explorer (Browser Helper Object - w skrócie BHO) jest powszechnie znaną "lokalizacją" malware, co jest oczywiste, gdyż BHO pozostawia w systemie niewiele śladów. Wykorzystanie mechanizmów przeglądarki do wykrycia "złośnika" staje się nieco trudniejsze. Typowym przedstawicielem tej rodziny szkodników jest program PWS-Goldun, który co prawda sam nie przedstawia wielkiego ryzyka, ale technologia zastosowana w nim sygnalizuje trend, w którym prawdopodobnie będą rozwijać się wirusy.

Złośliwe oprogramowanie funkcjonujące jako składnik przeglądarki ma dla złodzieja informacji tę dodatkową zaletę, że niewiele zapór potrafi prawidłowo diagnozować generowany przez nie ruch. Można się spodziewać rozwoju takiego złośliwego oprogramowania, gdyż stan bezpieczeństwa wielu instalacji Internet Explorera - przede wszystkim nie są one aktualizowane, co skutkuje łatwością instalacji wszelkich "złośników". Usunięcie odpowiednio napisanego BHO jest bardzo trudne - wyłączenie konkretnego obiektu z poziomu menedżera dodatków nie zawsze skutkuje jego rzeczywistym wyłączeniem - program posiada osobne narzędzie, które włączy BHO ponownie po restarcie niezaktualizowanej przeglądarki.

Logowanie filmowane

Jednym ze sposobów na uniknięcie podsłuchania hasła przez keylogger jest maskowanie wprowadzanych danych. Polega to na tym, że nigdy nie podaje się hasła w całości, a tylko losowo wybierane jego części. Wiele banków, nie chcąc ponosić dodatkowych kosztów związanych z budową systemu dwustopniowego uwierzytelnienia, dodawało do tej metody jeszcze jedną: tzw. wirtualną klawiaturę. Dzięki niej hasła można było wprowadzić nie z klawiatury, ale poprzez klikanie myszką na przyciski w oknie apletu Java.

Tradycyjne keyloggery rejestrujące wciskane klawisze są całkowicie bezradne, gdy zastosuje się taki pomysł wprowadzania hasła. Tymczasem pojawiły się ostrzeżenia o programach, które przechwytują obraz ekranu i zapisują działania użytkownika w formie sekwencji wideo. Jednym z nich jest trojan Banbra (więcej w alercie FrSIRT/ALRT-2006-06430), który krąży w Internecie w kilku odmianach.

Program rejestruje zrzut ekranu w okolicy kursora i zapisuje jako sekwencję wideo w formacie AVI. Zgrane dane są następnie wysłane poprzez sieć do "punktu zrzutu". Wirtualna klawiatura przestaje być w tym momencie rozwiązaniem, któremu można ufać. Co gorsza, dzięki połączeniu kilku technik ukrywania jednocześnie, trojan ten jest niewidoczny dla zapory sieciowej Microsoftu wbudowanej w system.

Bezpośrednie zagrożenie dotyczy na razie tylko kilku banków, z których żaden nie jest obecny w naszym kraju (Banco Brasil, Itau, Caixa Economica oraz Unibanco). Niemniej można się spodziewać, że podobna technologia kradzieży danych zostanie wykorzystana także przeciw bankom w Polsce - to kwestia czasu. Maskowanie hasła oraz wirtualne klawiatury są wykorzystywane przez niektóre polskie banki.

Ryzyko na pozór jest nieduże, ale warto wiedzieć, że klient bankowości elektronicznej jest klientem masowym. Jeśli bank nie stosuje rozsądnych zabezpieczeń, grupy przestępcze mogą pokusić się o okradanie nieuświadomionych użytkowników. Niewielkie, trudne do zauważenia w masie wydatków kwoty przemnożone przez tysiąc, czy więcej klientów banku to już jest gratka.

Potrzebne dwa stopnie

Aby móc ochronić się przed zaawansowanym atakiem, należy zapewnić dwustopniowe uwierzytelnienie za pomocą haseł ważnych tylko raz. Nie jest ważne, czy hasła te są wpisywane z tokena, czy z kartki. Liczy się fakt użycia hasła, które po pierwsze nie znajduje się w pamięci masowej komputera, a po drugie, nie zostanie użyte ponownie. Są w Polsce banki, które do dziś nie używają haseł jednorazowych w żadnej formie, stosując jedynie zestaw dwóch stałych haseł - jednego do logowania, drugiego do autoryzacji przelewów.

Nawet maskowanie hasła nie załatwia sprawy, bowiem trojan rejestrujący zrzut ekranu prędzej czy później zapisze wszystkie jego składniki. To tylko kwestia czasu. Gdy sprawa dotyczy konta bankowości elektronicznej firmy, problem jest znacznie poważniejszy. Przedsiębiorstwa zazwyczaj obracają znacznie większymi kwotami niż osoby fizyczne, zatem wymagania bezpieczeństwa są znacznie ostrzejsze. Właśnie dlatego należy zapewnić co najmniej dwustopniowe uwierzytelnienie z podpisem na kartach inteligentnych lub przy użyciu odpowiedniego tokena.

Należy także, o ile to możliwe, wdrożyć podpis "na dwie ręce". Wymuszenie odpowiedniej kolejności składania podpisów nie jest w praktyce dużym utrudnieniem dla firmy, gdyż zazwyczaj i tak przelewy przygotowuje właściwy dział, a potem dopiero zatwierdza to upoważniona przez zarząd osoba. Wprowadzenie konieczności autoryzacji operacji bankowych przez dwie osoby we właściwej kolejności znacznie zmniejsza prawdopodobieństwo ataków.