Oracle: start w konkurencji zarządzania tożsamością

-

- Józef Muszyński,

-

- Mandy Andress,

- 07.05.2007

Nowa wersja produktu Oracle poszerza funkcjonalność w zakresie wdrażania, przepływu zadań i diagnostyki.

Nowa wersja produktu Oracle poszerza funkcjonalność w zakresie wdrażania, przepływu zadań i diagnostyki.

Oracle Identity Manager - struktura procesu atestacji

OIM zawiera standardowe funkcje "cyfrowej aprowizacji": zautomatyzowane wyposażanie użytkowników w oparciu o reguły polityki i role pełnione w organizacji, możliwość zarządzania z pojedynczego interfejsu kontami użytkowników w wielu aplikacjach i systemach oraz usługi samoobsługi użytkowników w zakresie zmiany haseł i rejestracji. OIM różni się od innych rozwiązań dodatkiem umożliwiającym przeprowadzenie procesu atestacji, który pozwala menedżerom IT na wykonywanie certyfikacji użytkowników, co jest często wymaganiem stawianym przez specjalistyczne przepisy.

Firma Oracle dostarczyła do testów obraz VMware serwera Windows 2003 zawierający instancje wszystkich niezbędnych komponentów produktu.

Komponenty te to: Oracle Identity Manager 9.0.1, Identity Manager Connector Pack i JBoss 4.02. Jako przykładowe źródła i cele procesów wyposażania w instalacji zawarto Microsoft Exchange 2003, Sun Java System Directory Server, Oracle Internet Directory 10.1.4 i Oracle Portal 10.1.2.0.2. Sun wykonuje instalację i ustawienia konektorów w ośrodku klienta i z tego powodu dopuszczono możliwość dostarczenia do testów preinstalowanego obrazu produktów zapewnianych przez firmę.

Do testów firma Oracle dostarczyła środowisko VMware pracujące na serwerze Windows 2003, który posadowiono na serwerze 3 GHz, 1,6 GB RAM, z zainstalowanym Oracle Identity Manager.

Firma zapewniła także testowe środowisko usług katalogowych (Active Directory i Sun Directory Server) i inne obiekty związane z wyposażaniem (Oracle Application Server i Oracle Portal 10.1.2.0.2), Oracle Internet Directory 10.1.4 i Exchange 2003. Symulując populację użytkowników, testowano 10 kont.

Proces wyposażania cyfrowego testowano w całym zakresie - od dodawania nowych zasobów, do systemu kadrowego, po uzyskiwanie odzwierciedlenia tych zmian w ramach OIM. Przyjrzano się polityce wyposażania i zmianom ról: ustawianiu podstawowych uprawnień i modyfikowaniu ich w oparciu o zdefiniowane role. Sprawdzono także samoobsługowe rejestrowanie kont i kontroli nad hasłami.

Na koniec testowano różne raporty dostępne w produkcie oraz definiowanie i wykonanie procesu atestacji w aspekcie przeglądania i aprobowania lub ograniczania uprawnień dostępu użytkowników.

OIM jest aplikacją wykorzystującą Java 2 Platform Enterprise Edition, zarządzaną przez łatwą w nawigacji konsolę przeglądarkową.

Test wyposażania

Oracle Identity Manager - komponenty systemu

Następnie tworzono reguły polityki wyposażania w oparciu o pełnione role w organizacji. Użytkownik w roli konsultanta otrzymywał konto w Active Directory, podczas gdy pracownik zatrudniony na pełnym etacie dostawał zarówno konto w Active Directory, jak i konto w systemie Exchange. W ramach Active Directory te dwa typy pracowników umieszczano w różnych grupach Active Directory, co jest standardem. Proces definiowania i modyfikowania polityk wyposażania okazał się łatwy do wykonania.

Używając narzędzi Oracle, zmieniano następnie status użytkownika z "konsultanta" na "zatrudnionego na pełnym etacie" i, zgodnie z oczekiwaniami, stwierdzano dodanie konta Exchange oraz zmianę grupy Active Directory.

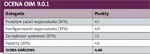

Skala ocen od 1 do 5. Kategorie ważone procentowo. Punktacja: 5 - doskonały, 4 - bardzo dobry, 3 - średni, 2 - poniżej średniej, 1 - nie do przyjęcia

W ramach schematu zarządzania hasłami OIM pojedyncze hasło może być zsynchronizowane z wszystkimi kontami zarządzanymi przez OIM, z scentralizowaną polityką dotyczącą haseł, obejmującą także kwestie zmiany hasła, definiowaną w ramach OIM. Podczas testów ustawiano reguły takiej polityki, zmieniano hasło użytkownika i stwierdzano wykonanie zmiany hasła we wszystkich kontach.

Workflow z wizualizacją

Przepływ zadań, dostępny w rozwiązaniu Oracle, pozwala na zatwierdzanie lub podejmowanie innych działań (np. wysyłanie wiadomości e-mail) w czasie procesu wyposażania. Podczas testów logowano się jako użytkownik i żądano konta LDAP (Lightweight Directory Access Protocol). Takie działanie spowodowało wygenerowanie procesu przepływu zadań, który, dla zagwarantowania niektórych uprawnień dla konta, wymagał zatwierdzania pewnych etapów przez administratora. W czasie tego procesu logowano się do konsoli zarządzania jako administrator, zatwierdzano zlecenie i potwierdzano zaożenie konta.