Operacja Czerwony Październik

-

- 05.02.2013

Czerwony Październik to jedna z najbardziej złożonych operacji cyberprzestępczych do tej pory. Napastnicy wykradli setki terabajtów danych, głównie z instytucji rządowych i palcówek dyplomatycznych. Choć nie potwierdzono u nas żadnych infekcji, Polska na pewno była na liście celów, a być może także wśród ofiar Czerwonego Października.

Pierwsze informacje o ataku opublikował producent oprogramowania antywirusowego Kaspersky Lab, nadając tej operacji kryptonim Red October - Czerwony Październik. Do ataku wykorzystano unikatowe złośliwe oprogramowanie, które miało wykradać dane z systemów komputerowych ofiar, telefonów komórkowych łączonych przez USB oraz korporacyjnego sprzętu sieciowego. Malware gromadził poufne dokumenty, informacje o znaczeniu politycznym, a także dane uwierzytelniania do innych systemów.

Atak zaczął się co najmniej pięć lat temu, a dochodzenie rozpoczęte w październiku ub. r. doprowadziło do odkrycia internetowej siatki szpiegowskiej. Według ekspertów z Kaspersky Lab (oraz zespołów CERT w USA, Rumunii i Białorusi), wirus nadal działa, dane w dalszym ciągu są wysyłane do serwerów kontrolujących botnet, a cała struktura jest nawet bardziej skomplikowana niż w przypadku tak wymyślnych ataków jak Flame.

Gdyby porównać tę akcję do innych kampanii, widać też, że jest o wiele bardziej wysublimowana. Ataki Aurora i Night Dragon wykorzystywały proste złośliwe oprogramowanie do kradzieży poufnych informacji. W przypadku Czerwonego Października stosowano specjalnie napisane narzędzia, a napastnikom udało się przez lata pozostawać w ukryciu, skutecznie unikając detekcji przez większość produktów antywirusowych, i jednocześnie wyprowadzić ogromną ilość danych, która sumarycznie może obejmować setki terabajtów.

Długotrwały atak

Na obecnym etapie śledztwa nadal nie ma dowodów na powiązanie wykrytego ataku z operacją sponsorowaną przez rząd jakiegoś kraju. Oczywiście, informacje skradzione przez napastników mają kolosalne znaczenie i obejmują informacje polityczne, którymi byłyby zainteresowane rządy różnych państw. Należy jednak pamiętać, że informacje te mogą zostać wystawione na sprzedaż na czarnym rynku, ich odbiorcą może być dowolny podmiot, który zapłaci odpowiednio wysoką cenę.

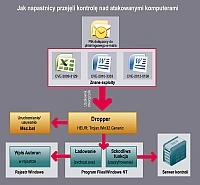

W efekcie przygotowań powstała sieć obejmująca ponad 60 domen. Wykorzystywała kilka serwerów hostingowych w różnych krajach (głównie w Niemczech i Rosji) i tworzyła labirynt serwerów proxy, które chroniły główny zestaw serwerów zarządzających botnetem. System został uodporniony na przejęcie serwera zarządzającego i pozwala atakującemu odzyskać dostęp do zainfekowanych komputerów po skorzystaniu z alternatywnych kanałów komunikacji.

Sieć ta była bardzo aktywna. Po zastosowaniu technologii sinkholing, od 2 listopada 2012 do 10 stycznia 2013, do leja na specjalnie przygotowanym przez Kaspersky Lab serwerze udało się zassać ponad 55 tys. połączeń, liczba różnych adresów IP łączących się z lejem wyniosła 250. Zarejestrowano ofiary pochodzące z 39 krajów. Większość adresów IP pochodziła ze Szwajcarii, z Kazachstanu i Grecji.

Na celowniku człowiek, a nie komputer

Wszystkie ataki zostały dokładnie dopasowane do specyfiki ofiar. Pierwsze dokumenty były starannie przygotowywane, aby były jak najbardziej atrakcyjne, a każdy moduł opracowano pod kątem konkretnego odbiorcy do tego stopnia, że zawierał wewnątrz unikatowy identyfikator ofiary.

W późniejszym czasie można było zaobserwować wysoki stopień interakcji między atakującymi i ofiarami: operacja była prowadzona w zależności od konfiguracji środowiska ofiary, rodzaju wykorzystywanych dokumentów, zainstalowanego oprogramowania, języka ojczystego itp. W porównaniu z Flame’em i Gaussem, które były wysoko zautomatyzowanymi kampaniami cyberszpiegowskimi, Czerwony Październik jest operacją "o ludzkim obliczu", wykorzystującą chwyty socjotechniczne, dobrze dopasowaną do konkretnych ofiar.

Chiński eksploit, rosyjski payload

- Instytucje rządowe

- Placówki dyplomatyczne, ambasady

- Instytucje badawcze

- Handel i rzemiosło

- Badania nad energią jądrową

- Firmy naftowe i gazowe

- Przestrzeń powietrzna

Być może istnieją inne sektory docelowe, które nie zostały jeszcze ujawnione, ale były w przeszłości zaatakowane.

Samo złośliwe oprogramowanie Czerwonego Października, w odróżnieniu od eksploitów, raczej nie pochodzi z Chin. Specjaliści z firmy Kaspersky Lab piszą:

"Na podstawie danych rejestracyjnych serwerów kontroli botnetu oraz licznych pozostałości w plikach wykonywalnych szkodliwego oprogramowania, jesteśmy przekonani, że napastnicy mają rosyjskojęzyczne korzenie. Jedna z instrukcji w programie ładującym trojana przed instalacją zmienia stronę kodową infekowanej maszyny na wartość 1251. Jest to konieczne w celu adresowania plików i katalogów, których nazwy zawierają znaki cyrylicy".

W kodzie występują ponadto fragmenty, które wskazują na rosyjskojęzyczne pochodzenie aplikacji. Są to elementy takie jak "PROGA START", w którym PROGA jest transliteracją rosyjskiego słowa прога oznaczającego aplikację. W module winmobile występuje wyrażenie "Zakladka injected", w którym transliterowane słowo закладка oznacza w rosyjskim slangu specjalistów do spraw bezpieczeństwa fragment kodu umożliwiający nieautoryzowany dostęp, wstrzyknięty do aplikacji. Niektórzy specjaliści wspominają również, że słowo закладка może oznaczać także mikrofon podsłuchowy.

Platforma kradzieży danych

Utworzona w ten sposób platforma kradzieży danych była rozszerzana w miarę potrzeb o kolejne narzędzia. Napastnicy kradli informacje nie tylko ze stacji roboczych, ale także z urządzeń mobilnych (iPhone, Nokia, Windows Mobile), wykonywali zrzuty konfiguracji sprzętu sieciowego Cisco, przejmowali pliki z dysków wymiennych, włącznie z plikami skasowanymi, pozyskiwali wiadomości z folderów Outlooka, zdalnego serwera POP3/IMAP (włącznie z rozszerzeniami, zatem wiadomość nie była usuwana z serwera i nie była oznaczana jako przeczytana), wydobywali również pliki z lokalnych serwerów FTP.

Szukanie dalszych celów

Po przejęciu kontroli nad komputerem hakerzy uruchamiali moduł do aktywnego skanowania sieci lokalnej w poszukiwaniu komputerów dostępnych z użyciem poświadczeń administratora pozyskanych z bazy skradzionych haseł lub komputerów, które miały lukę MS08-067 (wykorzystywaną także przez robaka Conficker), a następny moduł wykorzystywał tę listę do infekcji. W ten sposób złośliwe oprogramowanie przejmowało kolejne komputery w tej samej sieci lokalnej.

Należy zauważyć, że w przypadku poprawnie wdrożonego audytu udane i nieudane próby zalogowania zostałyby zapisane w Rejestrze Zdarzeń, co znaczy, że prawdopodobnie w czasie ataku nie prowadzono lub nie analizowano szczegółowego audytu użycia przywilejów w systemie Windows dołączonym do domeny Active Directory (opcja jest obecna od Windows 2000).

Kradli nawet skasowane pliki

Jednym z zadań, jakie wykonywało złośliwe oprogramowanie, była kradzież informacji z urządzeń mobilnych, a zatem specjalny moduł oczekiwał na podłączenie telefonu Apple iPhone lub Nokia, a następnie kopiował z niego książkę telefoniczną, historię połączeń, kalendarz, wiadomości SMS oraz historię przeglądania. Ponieważ telefony z Windows Mobile miały o wiele słabsze zabezpieczenia niż Symbian czy iOS, wykorzystano ten fakt i przygotowano osobny moduł złośliwego oprogramowania, by zarazić telefony z tym systemem.

Napastnicy szczególną uwagę zwracali na dyski wymienne. Kradli z nich pliki nie tylko dostępne, ale także te, które zostały skasowane, ale dało się je jeszcze odzyskać.

Cały czas w tle pracował moduł, który oczekiwał na specjalnie przygotowany dokument Microsoft Office lub PDF, zawierający payload ze złośliwym oprogramowaniem. Po nadejściu takiego dokumentu jego binarna zawartość była deszyfrowana i uruchamiana.

Ogółem udało się odkryć ponad 1 tys. różnych modułów całej platformy szpiegostwa elektronicznego, przeznaczonych do bardzo różnych zadań w około 30 kategoriach. Były one tworzone, począwszy od 2007 r., a najnowsza kompilacja pochodzi z 8 stycznia 2013 r.

Oddział do zadań specjalnych

Platforma, która powstała na potrzeby ataku, została zaprojektowana do wykonywania poleceń dostarczanych przez serwery zarządzające jako jednorazowe biblioteki DLL (operacje ad hoc) lub oprogramowanie wykonywalne EXE (do typowych, powtarzalnych zadań uruchamianych zgodnie z harmonogramem). Pliki DLL były pobierane z serwera, uruchamiane w pamięci i usuwane natychmiast po wykonaniu zadania. Do jednorazowych zadań należało:

- zbieranie informacji o systemie, oprogramowaniu, udziałach sieciowych, sterownikach i narzędziach do urządzeń zewnętrznych, takich jak: nośniki USB, telefony Windows Mobile, Nokia, Sony Ericsson, HTC oraz inne z Androidem;

- pobieranie wskazanych plików z zasobów lokalnych, udziałów sieciowych i z serwerów FTP;

- pozyskiwanie informacji z komunikatorów internetowych (także mail.ru), historii przeglądania i haseł z przeglądarek;

- kradzież skrótów haseł w celu łamania offline;

- uruchamianie kodu z zewnątrz;

- skanowanie sieci i zrzut konfiguracji urządzeń Cisco, jeśli były dostępne;

- replikowanie złośliwego oprogramowania.

Wirus przetrwa wymianę systemu

Złośliwe oprogramowanie zainstalowane na przejętym komputerze zostało wyposażone w unikatowy moduł, który umożliwi ponowne przejęcie kontroli w przypadku usunięcia głównego składnika. Moduł "wskrzeszenia" zainfekowanych komputerów jest osadzony jako wtyczka w aplikacjach Adobe Reader oraz Microsoft Office. W przypadku wykrycia i usunięcia kodu nadzorcy serwerów kontrolujący botnet wysyłają za pomocą wiadomości e-mail odpowiednio przygotowany plik PDF lub załącznik pakietu Microsoft Office, by ponownie uaktywnić konia trojańskiego.

Analiza skąpych informacji na temat tego modułu wskazuje na to, że przy przechowywaniu niektórych składników w dokumentach Microsoft Office (np. w szablonach dokumentów) złośliwe oprogramowanie może być zainstalowane ponownie, a zatem jest w stanie przetrwać nawet reinstalację systemu operacyjnego oraz wszystkich aplikacji.

Setki zarażonych komputerów

W ciągu ostatnich miesięcy specjaliści Kaspersky Lab naliczyli kilkaset zakażeń na całym świecie - wszystkie wystąpiły w ważnych lokalizacjach, takich jak sieci rządowe i dyplomatyczne. Infekcje rozprzestrzeniały się głównie w Europie Wschodniej, ale są również doniesienia pochodzące z Ameryki Północnej i krajów Europy Zachodniej, np. ze Szwajcarii czy z Luksemburga.

Polska obok Rumunii jest jedynym krajem z tego regionu Europy, w którym infekcji nie odkryto, przy czym może to oznaczać, że nie było ich w ogóle albo że na polskich komputerach w takich instytucjach nie stosowano oprogramowania antywirusowego firmy Kaspersky Lab z włączoną opcją Kaspersky Security Network (KSN). Nieoficjalnie mówi się, że instytucje rządowe w Polsce nieufnie traktują oprogramowanie antywirusowe firmy Kaspersky Lab, ze względu na jej możliwe powiązania z rosyjskimi służbami specjalnymi. Wiadomo jednak, że w skrzynkach niektórych polskich instytucji znalazły się wiadomości z eksploitem.

W większości przypadków kradziono pospolite dokumenty biurowe Microsoft Office, Open/Libre Office oraz PDF, ale złodzieje byli zainteresowani także plikami zawierającymi klucze lub zaszyfrowane wiadomości (key, pgp), a także dokumenty zaszyfrowane narzędziem Acid Cryprofiler stosowanym od 2011 r. w instytucjach NATO, Unii Europejskiej, Parlamentu Europejskiego i Komisji Europejskiej w celu ochrony poufnych informacji.