Ochrona punktów końcowych – pora na chmurę

-

- 02.12.2019, godz. 10:04

Dlaczego, wybierając system do zabezpieczania urządzeń końcowych, warto postawić na wersję działającą w chmurze?

Cyberprzestępcy coraz częściej nie zwracają uwagi na to, jak duża jest firma, którą warto zaatakować. Zarówno korporacje, jak i małe organizacje są dziś narażone na ataki i co za tym idzie – straty wizerunkowe oraz finansowe. Producenci systemów zabezpieczających dostarczają coraz bardziej wyrafinowane rozwiązania, które działają proaktywnie i dobrze radzą sobie z odpieraniem ataków, niemniej zagrożenia również ewoluują. Po sieci krąży np. mnóstwo botów, które stale indeksują poszczególne strony i systemy, szukając słabych punktów i tworząc nowe wektory ataków. Wszystko to sprawia, że powinniśmy postawić na odpowiednią ochronę i jedną z zalecanych warstw zabezpieczających jest system Endpoint Protection (EPP).

Ochrona punktów końcowych w chmurze. Łatwość wdrożenia

Do tej pory większość systemów EPP działała w standardowy sposób: dział IT musiał stworzyć back-end i mieć swoje zaplecze serwerowe, gdzie następnie wdrażane było oprogramowanie skanujące i agenci dla poszczególnych urządzeń, a dodatkowo po stronie firmy była też odpowiedzialność za instalację aktualizacji dla silnika skanującego.

Zobacz również:

Obecnie EPP są zarządzane przez dostawcę i większość zadań nie musi wykonywać nasz dział IT. Użytkownicy automatycznie otrzymują oprogramowanie i aktualizacje na swoje urządzenia, back-end jest zarządzany zewnętrznie, a dodatkowo zyskujemy stały wgląd w raporty o zagrożeniach i problemach związanych z firmowymi sprzętami.

Warto docenić te ułatwienia, ponieważ proces instalacji i aktualizacji jest o wiele szybszy, a przy tym wymaga mniejszego zaangażowania ze strony specjalistów IT. Co więcej, w przypadku cyberzagrożeń liczy się szybka reakcja – aktualizacje powinny być instalowane jak najszybciej, a wszelkie wyjątki wykrywane natychmiast. W przypadku firm ma to ogromne znaczenie, bo dane ze służbowych urządzeń mogą skrywać wartość dla cyberprzestępców. Przez wartość należy tu rozumieć m.in. dane osobowe i bankowe pracowników czy klientów, korporacyjną własność intelektualną, informacje o sprzedaży i produktach, czy też informacje finansowe firmy, w tym dane płacowe.

Ponadto zabezpieczyć powinna się każda organizacja, a nie tylko korporacje. Cyberprzestępcy mogą bowiem włamać się do systemów małej firmy, która jest partnerem biznesowym korporacji, a następnie wykorzystać zdobyte relacje i zaufanie i przedostać się do sieci dużego przedsiębiorstwa. W takim wypadku mała firma stanie się słabym ogniwem i narazi korporację na straty.

Ochrona punktów końcowych w chmurze. Jak wybrać?

Choć oddelegowanie prac związanych z utrzymywaniem systemu na dostawcę jest wygodne, przy wyborze systemu powinniśmy zwracać uwagę na to, z kim zdecydujemy się nawiązać współpracę. To w końcu dostawca będzie w dużym stopniu odpowiadać za bezpieczeństwo naszych danych. I tak, decydując się na hostowane u dostawcy EPP wybierajmy takiego partnera, który pomoże m.in. zabezpieczyć serwery, komputery stacjonarne, laptopy i inne urządzenia mobilne wykorzystywane przez nasz personel.

Ponadto kiedy już wybierzemy jednego dostawcę i przeprowadzimy wdrożenie, prawdopodobnie nie będziemy go później zmieniać przez długi czas – mało która firma ma zasoby (i ochotę), aby testować kolejne i kolejne rozwiązania, wdrażać je, usuwać, i wdrażać ponownie. Zanim więc wybierzemy odpowiedni system, sprawdźmy na zaledwie kilku różnych urządzeniach jak działają poszczególne funkcje, w jaki sposób funkcjonuje wsparcie techniczne, czy też w jak dużym stopniu poszczególne systemy EPP wpływają na wydajność sprzętów służbowych.

Obecnie większość producentów stawia na ofertę Software as a Service, czyli oprogramowanie jako usługa opłacana w abonamencie. Kiedy decydujemy się na takiego dostawcę, wybór powinien być tym bardziej przemyślany – oprogramowanie jest administrowane przede wszystkim przez dostawcę. Znikają problemy i wyzwania związane z konfigurowaniem systemu na dedykowanych serwerach, ale powinniśmy sprawdzić m.in. politykę przetwarzania danych u dostawcy, czy też zgodność z RODO.

Ochrona punktów końcowych w chmurze. Zalety chmury

Kolejna zaleta systemu hostowanego w chmurze to możliwość zarządzania nim z innych miejsc niż siedziba firmy. Administrator może np. wyjechać do innego miasta i ciągle w każdej chwili zalogować się do panelu, aby wprowadzić potrzebne zmiany i modyfikacje. Dostępne są nawet aplikacje mobilne, aby zarządzać systemem z poziomu smartfona. Dla porównania zdalne zarządzanie EPP, gdy jest on wdrożony w siedzibie firmy (on-premise) również było możliwe, ale zwykle wiązało się z utrudnieniami lub ograniczeniami (niepełna funkcjonalność).

EPP w chmurze daje więc możliwość reakcji na niebezpieczne zdarzenia szybciej i z dowolnego miejsca. Dla przykładu administrator może otrzymać powiadomienie o włamaniu, gdy akurat jest w drodze do pracy i już wtedy - z poziomu smartfona - wprowadzić odpowiednie zmiany w systemie czy zapoznać się z logami, by wiedzieć jakie działania naprawcze trzeba będzie wprowadzić, gdy dotrze do biura.

Nowoczesne EPP mogą też instalować aktualizacje i funkcje ochrony na urządzeniach, które są poza siecią korporacyjną. Docenią to szczególnie te firmy, które pozwalają pracownikom na pracę zdalną.

Dawniej, kiedy służbowy laptop opuścił biuro, administrator ds. bezpieczeństwa musiał czekać aż pracownik wróci z nim do firmy, aby sprawdzić status bezpieczeństwa i ewentualnie wgrać odpowiednie poprawki. EPP działające w chmurze nie mają takiego ograniczenia.

Ochrona punktów końcowych w chmurze. Gotowi na mobilność

Poza wsparciem dla pracowników zdalnych nowe wersje systemów EPP uwzględniają też urządzenia mobilne. Tymczasem wiele firm zaniedbuje bezpieczeństwo smartfonów i tabletów, koncentrując się głównie na ochronie komputerów. Decydując się na system EPP warto wybrać taką wersję, która zapewnia kompleksową ochronę i wspiera zarówno Androida, jak i iOS.

Kiedy będziemy wybierać system dla siebie upewnijmy się, że panel administratora pozwala na konfigurowanie zasad bezpieczeństwa również dla urządzeń mobilnych i wszystko dostępne jest w jednym miejscu, bez konieczności instalowania dodatkowych programów. Tu warto od razu zauważyć, że systemy EPP mają na ogół o wiele więcej funkcji zabezpieczających na Androida niż iOS, ponieważ Apple często niepotrzebnie przekonuje klientów, że system iOS nie potrzebuje dodatkowych zabezpieczeń i niechętnie współpracuje z firmami trzecimi, które mają podnieść poziom ochrony.

Na jakie funkcje możemy liczyć, jeśli chodzi o bezpieczeństwo mobilne? Podstawowe to możliwość lokalizowania urządzeń i przeprowadzania zdalnego czyszczenia (kasowanie danych, a nawet usuwanie całego systemu), jak również wprowadzania zasad bezpieczeństwa (np. wymagania dotyczące haseł, ustawień wi-fi, kontrola aplikacji). Posiadacze urządzeń z Androidem mogą dodatkowo liczyć na pełne skanowanie aplikacji mobilnych w poszukiwaniu malware'u, firewall, jak i zapobieganie włamaniom.

Na obronę iOS dodamy, że system Apple'a często oferowany jest z VPN-em i funkcją Bezpieczne Przeglądanie, a także znajdziemy odpowiednie aplikacje zwiększające bezpieczeństwo – po prostu trzeba będzie skorzystać z dodatkowych narzędzi i możliwe, że EPP nie okaże się tu w pełni wystarczający.

Ochrona punktów końcowych w chmurze. Prekonfigurowane polityki i wygodna konsola

Na koniec zwracajmy uwagę na panel administracyjny. Producenci lubią się tutaj wyróżniać. Najlepsze panele to takie, które nie są przeładowane, mają wszystko uporządkowane i wyświetlają pomocne wskazówki kontekstowe przy mniej znanych funkcjach. Główny ekran panelu powinien natomiast wyświetlać najpotrzebniejsze informacje, takie jak ocena stanu bezpieczeństwa w całej firmie, jak i - w razie wykrycia problemu - zapewniać szybki dostęp do funkcji, które należy skonfigurować, by go rozwiązać. Mile widziane są również raporty, które dotyczą zachowań użytkowników i dają wgląd w to, jak wykorzystywane są poszczególne urządzenia.

Osobną kwestią są polityki i zasady bezpieczeństwa. Dobrej jakości system EPP zapewni dostęp do wielu prekonfigurowanych polityk, które będziemy mogli wdrożyć we wszystkich urządzeniach, z opcją wprowadzania zmian w zależności od potrzeb administratora. Dodatkowo powinniśmy mieć możliwość ustawienia alertów, aby system wysyłał administratorowi powiadomienia wtedy, gdy dojdzie do jakichś naruszeń. Oszczędza to czas i zwiększa wygodę pracy w dziale IT.

Niektórzy administratorzy w trakcie pracy są na stale zalogowani w systemach i co pewien czas zerkają czy doszło do jakichś zmian, natomiast ci, którzy preferują pracę opartą na alertach powinni zwrócić uwagę na ich możliwości konfiguracyjne. Czy EPP oferuje np. powiadomienia o wykryciu malware'u lub naruszeniu zasad związanych z wyświetlanymi treściami w przeglądarce? Warto sprawdzić jakie powiadomienia możemy otrzymywać i czy interesujący nas system spełnia wszystkie wymogi w tym zakresie.

Dodatkowo, niektóre systemy mogą zaoferować też menedżera haseł, niszczarki danych (usuwanie bez możliwości przywrócenia), czy też VPN, który pozwala na bezpieczne korzystanie z internetu w kawiarniach i w podróży, zapewniając ochronę przed atakami typu man-in-the-middle.

Ochrona punktów końcowych w chmurze. Uczenie maszynowe nowym standardem

Obecnie dostępne oprogramowanie zabezpieczające musi sobie radzić z wykrywaniem zarówno znanych zagrożeń, jak i tych, które nie zostały jeszcze oficjalnie skatalogowane. Z tego powodu systemy EPP korzystają dziś z uczenia maszynowego i mają je zintegrowane w swoich silnikach antymalware'owych. Algorytmy machine learningowe są w stanie rozpoznać złośliwe zachowania i w porę się z nimi uporać.

Dodatkowo możemy liczyć na rozwiązania wykrywające ataki oparte na skryptach, które w przeszłości najczęściej były przez systemy EPP niezauważane. Dzięki temu najnowsze EPP cechuje znacznie wyższe bezpieczeństwo i można mieć nadzieję, że zdecydowana większość ataków ransomware i innych, związanych z przechwytywaniem danych, nie będzie miała już miejsca, gdy zaczniemy z nich korzystać.

Pamiętajmy tylko, że systemy zabezpieczające, kiedy działają z domyślnymi ustawieniami, często nie są wystarczająco czułe, aby wykrywać wszystkie cyberataki. Zaleca się, aby administratorzy zwiększali nieco „agresywność” systemów, co może się niestety odbić negatywnie na wydajności poszczególnych urządzeń (starsze komputery i inne sprzęty mogą przez to działać wolniej). Przed wyborem systemu EPP warto dokładnie zapoznać się z wymaganiami sprzętowymi. Powinniśmy wybrać takie rozwiązanie, które zapewni najwyższe bezpieczeństwo, a przy tym nie będzie irytować użytkowników, którzy będą się skarżyć na mało wydajną pracę urządzenia.

Ochrona punktów końcowych w chmurze. „Wystarczająco dobrze” to za mało

W obecnych czasach nie powinniśmy już ignorować rozwiązań zabezpieczających i ograniczać się np. do antywirusa czy pakietu Internet Security. Jeszcze kilka lat temu taka ochrona była „wystarczająco dobra”, ale teraz, gdy wiele firm korzysta z różnego typu urządzeń, warto pokusić się o nieco bardziej specjalistyczne rozwiązanie i postawić na EPP.

Po odpowiednim skonfigurowaniu danego systemu będziemy mogli liczyć na satysfakcjonujące bezpieczeństwo, co jest konieczne, jeśli chcemy się uchronić przed cyber atakami.

Ochrona punktów końcowych w chmurze. Przegląd systemów

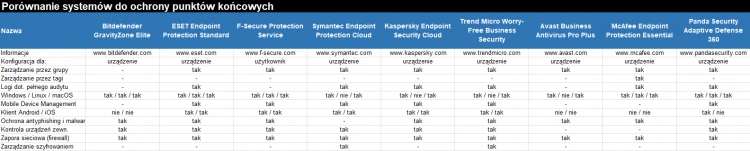

Tylko jeden system EPP z naszego zestawienia oferuje ustawianie zasad bezpieczeństwa dla konkretnego użytkownika, a nie w zależności od pojedynczego urządzenia. Szkoda, bo to przydatna funkcja, ponieważ obecnie wiele osób korzysta z więcej niż jednego sprzętu do pracy (np. laptop i telefon).

Większość systemów pozwala natomiast zarządzać urządzeniami mobilnymi (Mobile Device Management), jak również tworzyć zestawy zasad i polityk, które następnie przypisujemy do wybranego sprzętu czy pracowników z danego działu (zarządzanie przez grupy). Przed wyborem warto przetestować choć kilka systemów i wybrać ten, który ma nie tylko wszystkie potrzebne funkcje, ale też odpowiednie intuicyjny panel administratora i daje możliwość zarządzania systemem z poziomu smartfona.

Porównanie systemów do ochrony punktów końcowych