Ochrona przed wrogimi punktami bezprzewodowymi

-

- Kamil Folga,

- 12.10.2009

Drugim etapem jest identyfikacja odnalezionych punktów dostępowych i klasyfikacja. Chodzi tu o stwierdzenie, czy punkt dostępowy stanowi zagrożenie, czy też nie. Proces ten zazwyczaj polega na porównywaniu listy zdefiniowanych parametrów dozwolonych dla autoryzowanego punktu dostępowego (MAC, SSID, producent, itp.) z parametrami badanego urządzenia.

Niektórzy dostawcy oferują specjalizowane produkty adresowane do rozwiązywania problemów z wrogimi punktami dostępowymi, szczególnie w tradycyjnej bezprzewodowej sieci LAN, w której nie ma nowych mechanizmów bezpieczeństwa. Narzędzia te pracują, wykorzystując brzegowe elementy nasłuchu, które monitorują infrastrukturę WLAN, w celu detekcji niepożądanej aktywności. Może to być dobre rozwiązanie wykrywania wrogich punktów dostępowych, ale kosztowne we wdrażaniu i nie zawsze dające się zintegrować z siecią WLAN.

Inne rozwiązania WLAN, mające być receptą na omawiane problemy, są realizowane przez wbudowanie funkcjonalności wykrywania wrogów w punkty dostępowe, co łączy przekazywanie pakietów i detekcję intruzów w jednej infrastrukturze. Przy minimalnym wpływie na wydajność, metoda ta pozwala na najlepszą widoczność wykrywanych punktów dostępowych w sieci, dodatkowo przy niższych nakładach na wdrożenie sprzętowe.

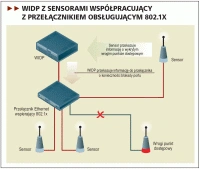

WIDP z sensorem współpracującym z przełącznikiem obsługującym 802.1x

System bezpieczeństwa WLAN powinien udostępniać narzędzia, pozwalające stwierdzić, co stanowi potencjalne zagrożenie przy minimalizowaniu błędnych wykryć. Przykładowo, system powinien określić, czy wrogie urządzenie jest fizycznie przyłączone do sieci przewodowej, czy też jest poza naszą siecią. Powinien także dostarczać informacji o trendach i zachowaniach urządzenia, aby ułatwić ustalenie aktywności podejrzanego obiektu w określonym czasie. Informacja zawsze jest kluczem do prawidłowej analizy.

Jeśli już wiemy więcej o wykrywaniu, można przejść do zabezpieczania. Gdy urządzenie jest zidentyfikowane, jakie mechanizmy prewencji zastosować? Wytropienie urządzenia i odłączenie od sieci może zająć dużo czasu. Podczas poszukiwań urządzenie może zostać wyłączone i włączone po pewnym czasie.