Ochrona na końcu sieci

-

- NetWorld,

- 01.01.2005

F-Secure, Sygate i Symantec obsługują blokowanie wykonywania aplikacji i wykrywają wtargnięcia do sieci, ale nie wykrywają specyficznych ataków. Klient Symantec nie zgłasza portów UPNP jako otwartych, więc nie można było wykonać takiego ataku.

Secure Enterprise 4.0

Napastnik, którego celem są zasoby firmy, zakłada, że system kliencki komunikuje się z jakąś infrastrukturą bezpieczeństwa i będzie próbował zapobiec wykryciu go przez ten system. Testujący podjęli próbę sprawdzenia, jak klienty powiadamiają o atakach na serwer zarządzania, ale wszystkie testowane produkty charakteryzowały się ograniczeniami w swoich raportach. Na przykład żaden produkt nie wykrywał faktu przeładowania klienta, które mógł przecież spowodować napastnik.

Producent: Sygate Technologies

Dystrybutor: Ascomp (http://www.ascomp.com.pl )

Zalety: dobrze łączy reguły aplikacyjne z sieciowymi, umożliwia tworzenie wykresów z analizy danych

Wady: brak wykrywania anomalii; brak pełnych możliwości raportowania

Raporty

Client Security 2.0

Blink firmy eEye zapewnia możliwość bezpośredniego przeglądania logów na zdalnym kliencie, jeżeli maszyna ta jest online. Centralne raportowanie wymaga zainstalowania systemu raportującego REMstet Security Management Console, który jest dołączany do Blink, ale pracuje niezależnie. Zdarzenia są wysyłane do bazy danych REM, gdzie mogą być generowane liczne kwerendy i raporty, w tym o trendach ataków i statusie klientów. Raporty mogą być konwertowane do formatu PDF.

F-Secure zapewnia bardzo dobry webowy moduł raportowania - generujący wykresy obejmujące infekcje wirusowe, alarmy ogólne, stan systemu i szczegóły ataku. Raporty mogą być eksportowane do różnych formatów, m.in. CSV, HTML i XML.

Sygate zapewnia przeglądarki logów i mechanizm generowania wykresów z logów zawartych w bazie danych. Zapewnia także możliwość przeglądania statystyk sortowanych wg klienta, grup klientów lub poszczególnych systemów, co uwidacznia, który klient nie wymaga uwagi, a który wymaga przeprowadzenia dochodzenia. Jednak w ocenie testujących lepszy byłby raport zawierający wprost te informacje.

Producent: Symantec

Dystrybutor: ABC Data (http://www.abcdata.com.pl ); Softpoint (http://www.softpoint.com.pl ); Tech Data Polska (http://www.techdata.com.pl )

Zalety: pojedynczy produkt zapewnia funkcje antywirusowe i zapory ogniowej

Wady: możliwość fałszowania danych, ponieważ logi przechowywane są na klientach; brak wykrywania anomalii; oddzielne komponenty niezbyt dobrze zintegrowane

Check Point zawiera sekcje raportów, ale generalnie zapewnia jedynie rezultaty kwerendowania logów. Brak jest możliwości tworzenia wykresów i raportów sumarycznych, a także eksportu do formatu PDF lub innego. Ogląd wydruku jest dostępny w HTML, ale pokazuje jedynie rezultaty kwerend wyświetlane na ekranie, a nie wszystkie wyniki. Przydałyby się także opcja dostosowywania raportów i zdolność generowania raportów z monitorowania stanu klientów.

Symantec nie dołącza do produktu żadnych funkcji raportowania. Jeżeli klient jest online, można zdalnie przeglądać logi klienta.

Podsumowanie

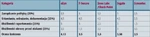

Ocena produktów

Chociaż testowane produkty oferują znaczne możliwości ochronne, to jednak rozwiązania te nie zapewniają jeszcze dostatecznej obrony przed hakerami. Potrzebne są ulepszenia w raportowaniu i zarządzaniu, w technikach blokowania uruchamiania aplikacji i wykrywaniu różnych typów ataków.

W celu sprawdzenia możliwości produktów ochrony punktów końcowych skupiono się na atakach, do których może dojść, jeżeli podstawowa ochrona sieci i maszyn działa nieprawidłowo. Wybrano te, na które komputer może być narażony, jeżeli komponent ochronny klienta staje się ostatnią linią obrony i musi podjąć próbę ochrony systemu i sieci przed dalszą destrukcją.

Systemy klienckie, zdefiniowane na użytek testów, to desktopy, które fizycznie rezydują w strukturze sieciowej przedsiębiorstwa, lub systemy mobilne wewnątrz i poza infrastrukturą przedsiębiorstwa. W każdym przypadku założono pewną liczbę szkodliwych działań, do których mogło już dojść. Na przykład napastnik już znalazł słaby punkt, który pozwolił mu wykonać kod na kliencie, w tym kod umożliwiający uzyskanie uprawnienia administratora. Nie zakładano, że takie zdarzenia są powszechne, ale przyjęto, że sytuacje podobne do tych mogą się wydarzyć i ochrona sieci powinna być przygotowana do radzenia sobie z nimi.

Założono także, że napastnik może mieć fizyczny dostęp do systemu i może zbierać dane z jego śledzenia. Jest to dość prawdopodobne: użytkownik mobilny korzystający z maszyny w kafejce internetowej może pozostawić ją bez nadzoru lub atakujący jest kimś, kto ma fizyczny dostęp do desktopa (np. pracownik sprzątający na nocnej zmianie).

Podstawowe cele testowania były proste:

- określenie, czy cel może być zaatakowany potajemnie;

- ocena wysiłku, jaki musi być podjęty do obrony maszyny;

- przełamanie ochrony;

- atak na maszynę.

Do rozpoznania celu użyto narzędzi śledzenia i skanowania sieci. Prześledzono także przypadek, w którym atakujący ma dostęp fizyczny do klienta, aby zobaczyć, co może on uzyskać nawet w krótkim czasie.

Ponieważ są to klienty sieci przedsiębiorstwa, tzn. jej punkty końcowe, przyjrzano się im nie tylko od strony klienckiej, ale także jako punktom wejścia do infrastruktury informatycznej firmy. Opierając się na tym założeniu, starano się "oszukać" serwer zarządzania, aby uniknąć wykrycia podczas przygotowywania potencjalnie czasochłonnego ataku. Przyjrzano się także temu, co można zrobić w celu wyłączenia ochrony i następnie użycia klienta do kolejnych ataków lub zyskania czasu na dalszą penetrację samego klienta.

Przyjęte podejście zakładało, że atakujący jest w sytuacji, w której może mieć przewagę: dostęp fizyczny, sieciowy lub uprawnienia administratora. Taka sytuacja może nie jest powszechna, ale nie należy zakładać, że maszyny są zawsze skutecznie zabezpieczone fizycznie. Nie można także z góry zakładać, że oprogramowanie legitymizowane regułami polityki nie zawiera luk, a sieć, do której klient jest podłączony, nie jest podsłuchiwana. Testowano więc, uwzględniając te raczej ekstremalne przypadki, mając na uwadze fakt, iż bezpieczeństwo klienta staje się coraz bardziej znaczącą inwestycją.

Każdy serwer/konsolę instalowano na serwerze Windows 2000, wyposażonym w najnowsze łatki. Wszystkie konsole pracowały na jednej maszynie, w indywidualnych instalacjach systemu operacyjnego, używając oprogramowania wirtualizującego VMware. Jako serwera użyto systemu z Pentium 4 3 GHz i 2 GB RAM. Klienty pracowały na maszynie Pentium 4 3 GHz z 2 GB RAM i Windows XP oraz VMware do obsługi oprogramowania klienckiego.

Dla każdego produktu instalowano centralną konsolę (serwer) zgodnie z instrukcją, a następnie wykonano instalacje klientów za pomocą przewidzianych do tego procesu narzędzi. Jeżeli produkt takich narzędzi nie zawierał, klientów instalowano z CD lub URL dostawcy.

Następnie każdy produkt konfigurowano do wysyłania alarmów za pośrednictwem poczty elektronicznej oraz tworzono grupy testowe komputerów klienckich w ramach kontrolowanej domeny.

W celu przetestowania funkcji polityki ochrony tworzono i rozprowadzano reguły, które powinny blokować cały wchodzący ruch z wyjątkiem zdalnych desktopów, ruch wychodzący na port 23 na zdalnych systemach, blokowanie Netcat przed połączeniem z portem 468 i blokowanie możliwości uruchomienia pasjansa (sol.exe).

W celu przetestowania jak poszczególne produkty radzą sobie z atakami, oceniano każdy z nich w czterech dziedzinach:

- Sterowanie aplikacjami - jak produkt powstrzymuje wykonywanie szkodliwych lub zabronionych aplikacji.

- Wykrywanie intruzów - jak produkt radzi sobie z wykrywaniem prób włamania do sieci.

- Zapobieganie włamaniom - jak produkt radzi sobie z wykrywaniem ataków sieciowych, używając metody wykrywania anomalii w ruchu.

- Odporność obrony - jak produkt zachowuje się, gdy sam zostanie zaatakowany.

Na końcu przeglądano dostępne alerty i logi. Podjęto także próby tworzenia raportów. Po pierwsze, starano się uzyskać raporty pokazujące klienty, które nie zgłosiły się do serwera w określonym czasie. Po drugie, próbowano generować raporty pokazujące statystyki alarmowe w określonym przedziale czasowym.