Ochrona danych - strategie szyfrowania

-

- Józef Muszyński,

- 07.05.2007

Poufne dane muszą być chronione podczas ich tworzenia, transmisji, operacji na nich oraz przechowywania. Szczególnie niebezpieczne są transmisje w sieciach otwartych, takich jak Internet, a także przechowywanie danych na przenośnych nośnikach danych. Dlatego tak ważna jest ochrona danych metodą szyfrowania.

Poufne dane muszą być chronione podczas ich tworzenia, transmisji, operacji na nich oraz przechowywania. Szczególnie niebezpieczne są transmisje w sieciach otwartych, takich jak Internet, a także przechowywanie danych na przenośnych nośnikach danych. Dlatego tak ważna jest ochrona danych metodą szyfrowania.

Według szacunków Privacy Rights Clearinghouse, jedna trzecia osób dorosłych w Stanach Zjednoczonych była w 2006 r. narażona na ujawnienie lub zagubienie swoich informacji osobistych przez firmy, które w sposób elektroniczny przechowują te dane. Odpowiedzialność za ten stan rzeczy, niezależnie od działań hakerów i niedbałych czy nieostrożnych pracowników, spada także na firmy czy organizacje, które nie zapewniają szyfrowania poufnych danych. Skutki takich zaniedbań mogą być dalekosiężne: to nie tylko zagrożenie dla klientów i narażenie reputacji firmy, w wielu przypadkach jest to po prostu konflikt z prawem, np. obowiązkiem ochrony danych osobowych.

Dane wrażliwe (poufne), które mogą być użyte do identyfikacji osób lub poufnych działań firmy, powinny być chronione przed nieautoryzowanym dostępem podczas ich tworzenia, transmisji, operacji na nich i przechowywania. Informacje poufne są szczególnie narażone na ryzyko "podsłuchu" podczas transmisji przez otwarte sieci, takie jak Internet, oraz gdy są przechowywane w przenośnych urządzeniach komputerowych - laptopach, nośnikach archiwalnych, pamięciach USB, PDA i innych podręcznych nośnikach danych.

Szyfrowanie działaniem naturalnym

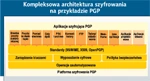

Kompleksowa architektura szyfrowania na przykładzie PGP

Celem szyfrowania jest przekształcenie danych w ciąg bitów niezrozumiałych dla nieupoważnionych osób. Operacje szyfrowania są wykonywane przy użyciu losowych kluczy szyfrujących, używanych do szyfrowania danych, ale także są potrzebne do ich deszyfrowania. Dlatego też muszą być przechowywane i zarządzane w taki sposób, aby zapewnić właścicielom danych dostęp do swoich zaszyfrowanych danych.

Kompleksowa strategia szyfrowania musi brać pod uwagę wszystkie sposoby wprowadzania i wyprowadzania danych, jak również to, w jaki sposób są przechowywane. Hakerzy w coraz większym zakresie wykorzystują nieostrożność pracowników prowadzącą do bezwiednego instalowania trojanów lub rejestratorów klawiatury, które następnie umożliwiają pozyskiwanie informacji wykorzystywanych do uzyskania dostępu do danych. Kody złośliwe ułatwiają także uzyskiwanie dostępu do danych w chwili ich transmitowania przez sieć. Takie dane są narażane w momencie ich zapamiętywania online lub fizycznego archiwizowania. Strategia kompleksowej ochrony danych musi również wymuszać ochronę danych wysyłanych do partnerów biznesowych i stron trzecich.

Rozpoznanie przepływów danych

Dobrym punktem startowym projektowania strategii ochrony danych jest rozpoznanie cyklu życia danych - od momentu ich przechwycenia do momentu zapisania w repozytorium - i określenie, które komponenty systemu przetwarzają takie dane. Można wtedy określić punkty, w których dane narażone są na ryzyko ujawnienia niepowołanym osobom. Dane mogą być eksponowane w każdej warstwie architektonicznej, takiej jak aplikacje, bazy danych, repozytoria i w momencie transportu pomiędzy komponentami systemu. Dane mogą być szyfrowane zarówno w bazie danych, jak i podczas transportu w sieci.

Kolejnym krokiem jest identyfikacja obszarów wysokiego ryzyka, takich jak laptopy, sieci bezprzewodowe i składowanie danych.

Szyfrowanie jest bezużyteczne, jeżeli potencjalny napastnik może dostać się do poufnych danych bezpośrednio, omijając kłopoty związane z pokonywaniem jakiejkolwiek kryptografii. Dobra strategia powinna więc obejmować również silne techniki kontroli dostępu.

Przed wdrożeniem należy zaprojektować reguły polityki (zatwierdzane przez zarząd firmy) i zakomunikować - zarówno reguły tej polityki, jak i instrukcje operacyjne - użytkownikom końcowym, obejmującym również partnerów biznesowych oraz strony trzecie, obracające wrażliwymi danymi. Jeżeli nie mogą oni spełnić wymagań przyjętej polityki, to nie powinno się im udostępniać poufnych danych.

Należy też rozważyć stosowanie narzędzi do monitorowania i wykrywania wycieków lub kradzieży poufnej informacji. Polityka w tym zakresie powinna stanowić, iż każda utrata lub kradzież danych musi być natychmiast raportowana do poziomu zarządzania w celu oceny. Powinna też określać specyficzne kroki, jakie należy podjąć w razie wykrycia naruszenia danych.

Powinna być także stosowana - chociaż jest luźno związana z szyfrowaniem - odpowiednia polityka niszczenia danych. Wiele historii związanych z kradzieżą informacji dotyczy danych, które powinny być wcześniej zniszczone. Jeżeli dane nie są już potrzebne, należy się ich pozbywać, pozbywając się jednocześnie ryzyka ich wycieku. Dobra polityka powinna wskazywać, jak długo poszczególne kategorie danych powinny być przechowywane od momentu ich powstania lub otrzymania, a także jak powinny być zabezpieczane i niszczone.

Technologie szyfrowania

Pojedynczy produkt do szyfrowania na ogół nie pokrywa wszystkich tych obszarów. Co prawda niektórzy dostawcy oferują kompleksowe rozwiązania, ale zazwyczaj konieczne będzie łączenie różnych rozwiązań.

Szczegółowe standardy techniczne i wskazówki można znaleźć na stronie NIST (National Institute of Standards and Technologies) Cryptografic Toolkit (http://csrc.nist.gov/CryptoToolkit/ ). Większość dostawców przestrzega zawartych w nich zaleceń, które są gruntownie testowane i weryfikowane przez ekspertów.

Produkty do szyfrowania można podzielić na pięć podstawowych kategorii: stosowane na poziomie plików lub katalogów, woluminów i partycji, medium, pól i komunikacji. W dalszej kolejności są one klasyfikowane przez mechanizmy przechowywania kluczy kryptograficznych.