Niebezpieczne podatności i podstępne komunikatory

-

- 09.04.2018, godz. 20:00

Aplikacje mobilne są coraz częściej wykorzystywane do ataków na firmowe sieci. Jak działania zmierzające do upowszechnienia wiedzy na temat podatności mogą pomóc w podniesienie poziomu bezpieczeństwa.

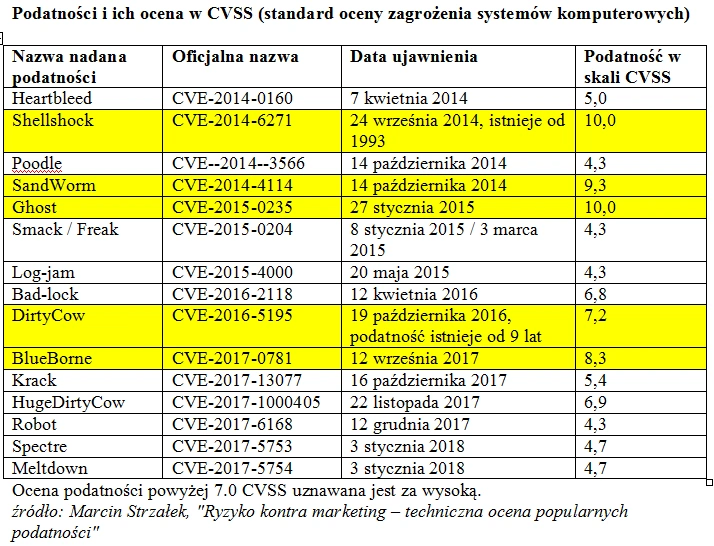

Ilość zagrożeń na jakie narażone są sieci firmowe jest ogromna, a cyberprzestępcy wykorzystują w celu ataku każdą nieszczelność w systemach komputerowych. Marcin Strzałek, Executive Consultant w KPMG w prezentacji "Ryzyko kontra marketing - techniczna ocena popularnych podatności" przedstawił najpopularniejsze podatności wraz z oceną w skali CVSS (Common Vulnerability Scoring System) stopnia ryzyka jakie stwarzają dla firmowych sieci.

Podatności oznaczane są za pomocą identyfikatorów CVE (Common Vulnerabilities and Exposures). Pomimo iż identyfikatory te są unikatowe, to znanym podatnościom zaczęto dodatkowo nadawać nazwy własne. Na nazwach się jednak nie kończy. Podatności mają także swoje logotypy oraz strony internetowe, nieraz także z funkcją sklepu w którym są dostępne różnego rodzaju gadżety jak np.: kubki, koszulki czy torby na laptopa. Taki sklep posiada np. DirtyCow (CVE-2016-5195). "Brudna Krowa" poszła nawet jeszcze dalej, bo otwarto dla niej również konto na Twitterze.

Zobacz również:

- Zainfekowany smartfon - przedstawiamy najpopularniejsze objawy

- Palo Alto wzywa pilnie użytkowników jej zapór sieciowych, aby jak najszybciej zaktualizowali zarządzające nimi oprogramowanie

Działania marketingowe i wizerunkowe związane z nagłośnieniem podatności mają wpływ na wzmocnienie bezpieczeństwa dzięki większej rozpoznawalności zagrożeń. Nazwy własne pomagają też w komunikacji osobom zajmującym się security, ponieważ pozwalają na szybką identyfikację i skojarzenie z konkretnym zagrożeniem znacznie szybciej niż w wypadku posługiwania się oznakowaniem CVE. Nazywanie podatności i tworzenie dla nich znaku firmowego jest już na tyle popularne, że ich brak wręcz zastanawia. Niejednokrotnie podatności oznaczone tylko przez CVE były uznawane (bez racjonalnego uzasadnienia) za mniej niebezpieczne.

Należy pamiętać, że niektóre podatności istnieją od lat. Mimo iż DirtyCow ujawniono 19 października 2016 r. to występuje ona już od 9 lat, a CVE-2014-6271, czyli Shellshock z 24 września 2014, to podatność istniejąca od 1993. Ciekawym przypadkiem jest też CVE-2017-6168, czyli Robot. Podatność ta znana jest od 19 lat. Świadomość istnienia podatności o tak długiej historii powinna motywować do sprawdzenia dawno wdrożonych systemów w kierunku występowania zagrożeń. Aby stare rozwiązania nie stały się swoistym koniem trojańskim w organizacji warto zatem uruchomić mechanizmy testowe, takie jak np. okresowe audyty systemów, ponieważ nadal mogą tam istnieć luki narażające organizację na duże niebezpieczeństwo.

Ataki na mobilne komunikatory

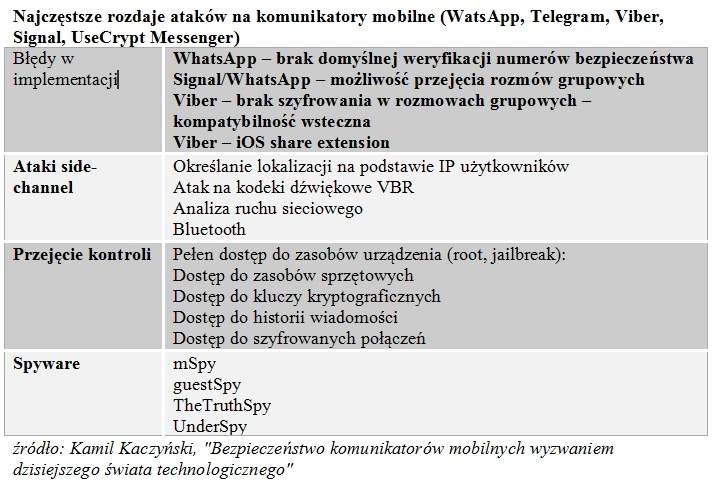

Systemy biznesowe są w firmach dość dobrze uszczelnione, ale wiele ataków odbywa się obecnie poprzez komunikatory mobilne. W dzisiejszym świecie, komunikatory mobilne zainstalowane są na większości używanych na smartfonów. Rozwiązania te posiadają z reguły zaimplementowane mechanizmy szyfrowania prowadzonej komunikacji, zarówno głosowej, jak i tekstowej, mimo to padają ofiarą cyberprzestepców. O problemie tym opowiadał na konferencji Semafor Kamil Kaczyński, Asystent naukowo-dydaktyczny w Instytucie Matematyki i Kryptologii na Wydziale Cybernetyki Wojskowej Akademii Technicznej ("Bezpieczeństwo komunikatorów mobilnych wyzwaniem dzisiejszego świata technologicznego").

Komunikator to aplikacja kliencka dla systemów mobilnych pozwalająca na rozmowy głosowe, wideorozmowy, a także czaty z możliwością przesyłania załączników, wykorzystująca Internet jako medium komunikacyjne (przykłady komunikatorów: WatsApp, Telegram, Viber, Signal, UseCrypt Messenger). Wszystkie z nich wyposażone są w protokoły szyfrujące. Aplikacja Signal, wypromowana przez Edwarda Snowdena, jest uznawana za jeden z najbezpieczniejszych komunikatorów na rynku. Szyfrowanie komunikacji odbywa się tu na końcówkach klienckich end-to end z wykorzystaniem protokołu Signal. Protokołu Signal do szyfrowania używa także AhatsApp, UseCrypt Messenger i Viber (implementacja protokołu Signal). Telegram posiada własne mechanizmy szyfrujące - MTProto.

Mimo zabezpieczeń komunikatory mobilne są często atakowane. Zagrożeń związanych z używaniem komunikatorów jest naprawdę sporo. Może to być złamanie protokołu komunikacyjnego, ataki side-channel, przejęcie kontroli nad urządzeniem, analiza metadanych połączeń, analiza kontaktów, dostęp do lokalizacji, ataki spyware. Niestety komunikatory nie informują użytkownika, że jest on obiektem inwigilacji

Jedyna aplikacja, która w jakiś sposób próbuje ostrzec użytkownika to UseCrypt Messenger, który przy każdym uruchomieniu aplikacji wyświetla trzy statusy: status ostrzegawczy, status błędu, albo status poprawnej pracy.

Jak podpowiada Kamil Kaczyński, aby zdobyć aktualną wiedzę o zagrożeniach warto śledzić informacje na stroniehttps://bringingprivacyback.com/pl/. Jest to serwis rozwijany przez globalną społeczność w którym można odnaleźć bieżące informacje na temat regulaminów, polityk prywatności, a także doniesienia o lukach bezpieczeństwa, exploitach itp. Są tam również wiadomości dotyczące problemów dotykających komunikatory mobilne: Signal, Telegram, WhatsApp i Viber.

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||