Network Access Control – czy to ma jeszcze sens?

-

- Patryk Królikowski,

- 14.10.2013

Każdy z producentów kładzie jednak nacisk na inny element. Jedni stawiają na etap weryfikacji i profilowania końcówki, inni na tzw. granularność procesu uwierzytelniania lub na możliwie kompletne wsparcie infrastruktury sieciowej w heterogenicznych środowiskach, a jeszcze inni na automatyzację działań naprawczych lub raportowanie.

Rozwiązania NAC mogą być wdrażane przynajmniej w kilku trybach, z czego najpopularniejsze to in-line i out of band. Różnice pomiędzy nimi uwidaczniają się w szczególności podczas podejmowania działań ograniczających lub blokujących dostęp. W trybie in-line to na urządzeniu NAC spoczywa ciężar prowadzenia inspekcji ruchu i sterowanie w locie dostępem do określonych zasobów. W przypadku dużej infrastruktury koszt wdrożenia rozwiązania tego typu będzie dość wysoki – muszą być też dostępne mechanizmy fail-open w razie awarii urządzenia. Sieciowcy mają też kwaśne miny, jeśli muszą wpiąć kolejne urządzenie w łańcuszek. W przypadku wdrożenia out of band NAC jest mniej widoczny w infrastrukturze, może być wdrożony nieco szybciej. Tutaj stosowane są inne techniki manipulacyjne, takie jak wstrzykiwanie odpowiednich pakietów w ruch, i w ten sposób przekierowywanie go czy też przesyłanie poleceń do przełączników, routerów i zapór za pomocą SNMP. Tryb out of band jest teoretycznie bezpieczniejszy – nie wprowadza na przykład niepotrzebnych opóźnień w sieci. Warto jednak zwrócić uwagę na to, jakie techniki stosuje rozwiązanie kontrolując dostęp. Im bardziej wyrafinowane (zwłaszcza modyfikowanie parametrów ruchu sieciowego), tym trudniejsza może okazać się analiza w razie wystąpienia problemów. Wiedząc o tym, jak łatwo „położyć” sieć niewłaściwą konfiguracją NAC, producenci znacznie poszerzyli katalog podejmowanych akcji – wspomniane zamknięcie portu to ostateczność. NAC może np. obudować urządzenie wirtualnym firewallem bez konieczności wprowadzania głębokich zmian w infrastrukturze, blokować nieautoryzowane aplikacje, wyłączać konta dostępowe itp. W przypadku mniejszych przewinień czasami wystarcza przechwycić sesję http i wyświetlić odpowiedni monit w przeglądarce, wysłać powiadomienie, a w razie problemów automatycznie otworzyć zgłoszenie w systemie Service Desk.

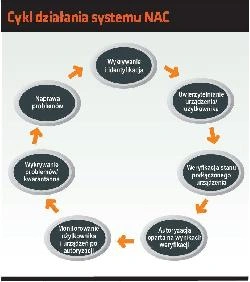

Cykl działania systemu NAC

Widać też, że producenci stawiają na coraz bliższą integrację z innymi rozwiązaniami, np. MDM, NGFW, analizy zagrożeń APT, IPS, SIEM, zarządzanie konfiguracją, skanerami podatności. Dla przykładu ForeScout ma moduł Data Exchange, dzięki któremu możliwe jest wykonanie zapytania na wskazanej bazie danych i wykorzystanie rezultatów jako uzupełnienia wiedzy o zasobach w organizacji.