Narzędzia SIEM (Security Information and Event Management)

-

- Józef Muszyński,

-

- Greg Shipley,

- 17.11.2008

Check Point Eventia

Eventia

Eventia, podobnie jak NetIQ Security Manager, zawiera podstawowe komponenty SIEM, ale odstaje nieco w zakresie niektórych istotnych mechanizmów, takich jak zaawansowane raporty, szersze wsparcie dla urządzeń innych niż Check Point, a także ogólnie - redukcji zdarzeń.

Jednak w przeciwieństwie do Security Manager, wdrożenie rozwiązania zajęło mniej niż dzień. Do administrowania Eventia wymaga zainstalowania pewnej liczby klientów na platformie Windows (Smart Dashboard, SmartView Tracker i Eventia Analyzer).

Eventia zawiera silny zestaw predefiniowanych reguł korelacji i łatwo można zajrzeć w logikę reguły, aby zobaczyć, co ona zapewnia. Firma dostarcza też narzędzia do budowy dostosowanych procedur obsługi zdarzeń (tzw. handlerów), pomocnych w przypadku urządzeń, które nie są aktualnie obsługiwane przez Eventia, lub w budowaniu specjalistycznych aplikacji.

W kilku elementach rozwiązanie wymaga jednak dopracowania. Dla początkujących system raportowania jest naprawdę ograniczony i zawiera tylko kilka domyślnych pozycji dla urządzeń niepochodzących z Check Point. Nie zawiera też możliwości oceny lub grupowania zasobów, co jest zazwyczaj jedną z podstawowych cech produktów SIEM. Funkcje pulpitu nie są tak wyczerpujące jak Q1 Labs, a redukcja zdarzeń wymaga dopracowania.

Biorąc pod uwagę te niedostatki, trzeba uznać, że Eventia jest jedynie częściowo konkurencyjna na rynku komercyjnych produktów SIEM, choć może być logicznym wyborem dla organizacji już eksploatujących produkty Check Point.

Producent: Check Point Software (http://www.checkpoint.com )

Cena: 16 000 USD

Plusy: Naturalny dodatek dla użytkowników rozwiązań Check Point; zapewnia istotne mechanizmy

Minusy: Nie obsługuje takiej liczby urządzeń, jak pozostałe produkty; brak mechanizmu grupowania

TriGeo SIM

TriGeo SIM

Rozwiązanie jest dostarczane w zestawie trzech urządzeń (appliance): główna platforma SIM i dwa systemy wspierające z dodatkami InSight i InDepth, oferującymi odpowiednio Business Intelligence i analizę składniową danych. Główna platforma TriGeo pracuje na Windows (Intel), a dwa urządzenia wspomagające - na platformie Linux (Intel). Interfejs użytkownika jest apletem Javy, który może być zainstalowany na systemie desktopa. Aczkolwiek podczas testów wykorzystywano go z appliance TriGeo Windows.

Na pierwszy rzut oka TriGeo SIM wydaje się podstawową platformą SIEM: może odbierać zdarzenia z wielu źródeł, zawiera podstawowy silnik korelacji, zapewnia alarmy i ogląd surowych zdarzeń w czasie zbliżonym do rzeczywistego. Silnik korelacji nie jest tak wyposażony jak w Q1 Labs, a lista obsługiwanych urządzeń nie jest tak obszerna, jak w innych testowanych platformach.

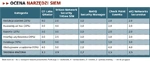

Ocena narzędzi SIEM

TriGeo SIM zawiera kilka cennych mechanizmów dla mniejszych organizacji. Jednym z nich jest możliwość włączania wersji open source sieciowego IDS Snort, który może być uruchomiony na głównym urządzeniu. Inną unikatową cechą jest Windows Agent z USB Defender - mechanizmem monitorującym, wykrywającym i blokującym działania związane z USB.

Narzędzie ma też pewne niedostatki. Bez dodatków InSight i InDepth, raportowanie i mechanizm kwerend ad hoc prawie nie istnieją. Dla małych organizacji może to nie być problemem, ale w przypadku większych - przy braku InDepth raczej nie warto rozpatrywać jego zastosowania.

TriGeo dobrze prosperuje w środowisku małych i średnich firm, ponieważ zapewnia dobre podstawy do monitorowania zdarzeń i funkcjonalne narzędzie SIEM za przystępną cenę.

Producent: TriGeo Network Security (http://www.trigeo.com )

Cena: 19 000 USD

Plusy: Łatwy w użyciu, zawiera dodatkowe funkcje, takie jak wbudowany IDS; dobry dla małych firm

Minusy: Drogi, kiedy dodaje się do niego dodatkowe funkcje

eIQ Networks SecureVue

SecureVue

Producent zastosował nowe, nieco inne podejście do zbierania danych: nie tylko o tradycyjnych zdarzeniach w urządzeniach i informacje o słabych punktach, ale także dane o konfiguracji i wydajności. SecureVue ma jedną z najdłuższych list obsługiwanych urządzeń i zapewnia trójwymiarową prezentację zdarzeń. Niestety, interfejs użytkownika jest trochę niedopracowany.

Do testów dostarczono urządzenie oparte na Intelu i platformie Windows 2003. eIQ Networks oferuje unikatowe funkcje prezentacji, ale właściwa funkcjonalność SIEM wymaga pewnych ulepszeń. Firma dostarcza parsery (analizatory składniowe), obejmujące szeroki zakres formatów i typów urządzeń. Edytor parserów dostarczany z SecureVue pozwala na pobieranie danych z logów nieznanego typu, importowanie ich, a następnie wybieranie i porównanie odpowiednich pól - poprzez proste podświetlenie tekstu na ekranie.

Domyślne reguły korelacji są jednak ograniczone w swojej efektywności - incydenty rozpoznawane przez inne narzędzia nie zostały odnotowane przez SecureVue.

Poza zestawem narzędzi do analizy składniowej odnotować można inną unikatową cechę SecureVue - komponent Visualizor. Ten silnik wizualizacji kreśli dane w trójwymiarowym planie obrotowym. Narzędzie to można uruchomić z głównego interfejsu użytkownika do realizacji ad hoc zadań wizualizacji danych zgromadzonych przez narzędzie.

Podobnie jak Check Point, eIQ Networks ma już zbudowane niezbędne fundamenty pod dobry produkt SIEM, a jeżeli chodzi o Visualizor i edytor parserów, to nawet wysuwa się na czoło w tym segmencie rynku. Jednak mimo wszystko narzędzie wymaga znaczących ulepszeń w wielu istotnych obszarach, a przy sugerowanej cenie 50 tys. USD za wersję programową i 70 tys. USD za urządzenie, nie jest zbyt konkurencyjne cenowo. Firma zamierza wprowadzić na rynek jeszcze w tym roku nową wersję, w której ma usunąć wiele z tych niedostatków.

Producent: eIQ Networks (http://www.eiqnetworks.com )

Cena: 50 000 USD

Plusy: Możliwość importu informacji o wydajności i kontroli zmian; unikatowe narzędzie wizualizacji; dobry zestaw parsera

Minusy: Interfejs użytkownika pogmatwany; ograniczony dostęp do logiki korelacji

Wszystkie produkty zainstalowano w środowisku produkcyjnym w sześciu lokalizacjach, rozmieszczonych w pięciu różnych krajach i używano je przez cztery miesiące. Środowisko testowe tworzyły różne platformy programowo-sprzętowe: Red Hat Linux, Suse Linux, Windows 2003, VMware ESSX oraz routery Cisco, przełączniki (Cisco i HP), systemy IDS i urządzenia VPN (Cisco i Juniper Networks) oraz zapory ogniowe Cisco PIX i ASA.

Przed przystąpieniem do testów utworzono scentralizowany serwer syslog. System ten spełniał dwa główne cele. Po pierwsze, dawał testującym pojedynczy punkt służący do przekazywania wszystkich danych związanych ze zdarzeniami - do wszystkich platform SIEM jednocześnie. Po drugie, zapewniał "czysty zestaw" danych do przeprowadzenia wyszukiwań w celu sprawdzenia wyników SIEM - jeżeli jakiś produkt nie wykrył czegoś, co powinien, to można było wrócić do surowych danych i wyszukać zdarzenia na serwerze syslog.

Do zebrania danych rozproszonych w syslogach użyto pakietu open source syslog-ng (Balbit IT), z włączoną dyrektywą spoof source. Opcja ta była istotna dla właściwego wykrywania przez SIEM adresów IP logów źródłowych.

Po wstępnym ustawieniu rozpoczęto proces strojenia i budowania reguł korelacji.