Najpierw kwarantanna

-

- Józef Muszyński,

-

- Victor R. Garza,

- 05.05.2006

Tworzenie polityki i jej egzekwowanie

Do zarządzania SEA i regułami polityki bezpieczeństwa Sygate używa modułu opartego na Javie. Podobnie jak inne konsole oparte na Javie może być on czasami powolny w reakcjach, ale podczas testów czas reakcji wydawał się wystarczający.

Check Point używa do zarządzania klientami konsoli webowej zabezpieczanej przez SSL. Interfejs zarządzania obu produktów jest podzielony na dwie części: pierwszą w stylu tablicy zawartości i główne okno z zakładkami.

Obie konsole podobnie wykonują zadania administracyjne - od rozprowadzania klientów, po konfigurowanie zapór ogniowych i ustawianie reguł polityki. Dodatkiem w konsoli Sygate jest funkcja Change History usytuowana na dole ekranu, zapewniająca użyteczne informacje administracyjne w ujęciu czasowym.

Sygate ma interfejs bardziej dopracowany niż Check Point, aczkolwiek jest jeszcze w nim sporo do ulepszenia. Check Point za to zręcznie przykrywa złożoność funkcji, podczas gdy zakres funkcjonalności Sygate udostępniany administratorowi może go czasami deprymować.

Symantec Sygate w sieci przedsiębiorstwa

Jedną z przewag rozwiązania Sygate nad Check Point jest możliwość zarządzania przez administratora urządzeniami USB i innymi peryferiami. Jest to istotne zwłaszcza dla organizacji obawiających się wynoszenia krytycznych danych w pamięciach USB. SEA może blokować czytanie, zapis i wykonywanie kodu ze specyficznych urządzeń pamięciowych.

Zarówno Sygate, jak i Check Point pozwalają na tworzenie "białych list" uprawnionych aplikacji z referencyjnych źródeł, takich jak pliki obrazów zawartości laptopów i desktopów.

Kiedy nieautoryzowany program próbuje uzyskać dostęp do sieci, Check Point Integrity odpytuje bazę danych Program Advisor o politykę dostępu, automatycznie dopuszczając lub odmawiając dostępu na podstawie odpowiedzi, ewentualnie pozostawiając to do decyzji administratora.

Program Advisor obejmuje zarówno "białe" jak i "czarne listy", do których informacje są zbierane z pracujących na desktopach klientów Zone Alarm. Check Point informuje, że Program Advisor zawiera reguły dla ponad stu tysięcy aplikacji. Ponadto, jeżeli Integrity Client wykryje szkodliwe oprogramowanie, to przejmuje kontrolę i automatycznie zamyka podejrzaną aplikację.

Sygate wykorzystuje też mechanizm OS Protection, przez który SEA monitoruje zachowania aplikacji i blokuje szkodliwe lub niezatwierdzone akcje programów, np. zapobiegając modyfikowaniu lub tworzeniu kluczy rejestrów. SEA zawiera także mechanizm Application Learning, pozwalający administratorowi poznać zachowania użytkowników i komputerów, co ułatwia tworzenie na ich podstawie polityki bezpieczeństwa dla przedsiębiorstwa.

Zarówno Sygate, jak i Check Point pozwalają na łatwe tworzenie reguł polityki na podstawie użytkowników, grup, a także adresów źródłowych IP. Każdy z nich może także obsługiwać oddzielne uprawnienia w zależności od tego, czy użytkownik jest połączony przez przewodowy Ethernet czy bezprzewodowy LAN lub wchodzi do sieci przez VPN lub serwer zdalnego dostępu. Ta elastyczność jest istotna zwłaszcza w odniesieniu do pracowników mobilnych. Tworzenie i edytowanie uprawnień jest proste w obu produktach.

Trudno doszukać się też istotnych różnic w możliwościach raportowania obu produktów. Powiadamianie o zdarzeniach wykorzystuje SNMP, tekst i Syslog. Sygate oferuje szczegółowe zapisy działań w sieci, obejmujące aplikacje, dane, czas i informacje SEA. Raporty statystyczne mogą być wysyłane pocztą codziennie lub raz w tygodniu.

<hr size="1" noshade>Symantec Sygate Enterprise Protection 5.0

Platformy: Policy Manager: Windows Server 2003; SQL Server 2000 lub zintegrowana baza danych;

Enforcer: RedHat Enterprise Linux

Enforcement Agent: Windows 2000, Windows Server 2003, Windows XP Pro

Cechy: Sygate monitoruje klienty w sieci przedsiębiorstwa pod kątem bezpieczeństwa i zgodności operacyjnej od wielu lat. Solidne zarządzanie i możliwości raportowania to mocne strony tego produktu. Nowe zarządzanie zgodnością urządzeń oddaje pod kontrolę administratora użytkowanie pamięci USB i innych urządzeń wymiennych<hr size="1" noshade>

Podsumowanie

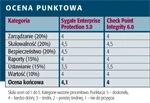

Ocena punktowa

Sygate została w ubiegłym roku przejęta przez Symantec i wraz z Whole Security (inną przejętą technologią) ma zapewniać bezpieczeństwo korporacyjnej strony klienckiej w ofercie Symantec. Rozwiązania Sygate będą integrowane z IPS Symanteca.

Na rynku rozwiązań kontroli punktów końcowych sieci zachodzą bardzo szybkie zmiany. Tak więc kierunek, w jakim podążają te produkty, może być bardziej istotny, niż ich obecny stan rozwoju.