Na rozterki certyfikat

-

- Paweł Krawczyk,

- 29.03.2004

Rosnące zagrożenia ze strony coraz lepiej wyposażonych sieciowych włamywaczy, a z drugiej strony bogactwo oferty rozwiązań do zabezpieczania informacji sprawiają, że certyfikacja zabezpieczeń w ABW czy WSI staje się atrakcyjną formą wstępnej selekcji ofert. Certyfikat, choć użyteczny, nie jest jednak gwarancją bezpieczeństwa.

Rosnące zagrożenia ze strony coraz lepiej wyposażonych sieciowych włamywaczy, a z drugiej strony bogactwo oferty rozwiązań do zabezpieczania informacji sprawiają, że certyfikacja zabezpieczeń w ABW czy WSI staje się atrakcyjną formą wstępnej selekcji ofert. Certyfikat, choć użyteczny, nie jest jednak gwarancją bezpieczeństwa.

Potrzeba ochrony informacji w firmie wynika najczęściej z dwóch motywacji - albo z poczucia zagrożenia, albo obowiązku nakładanego prawem. Ewentualnie z obu naraz. Załóżmy, że dylemat "czy chronić" jest już rozwiązany. Pojawia się jednak pytanie "jak chronić?". Rynek oferuje ogromną liczbę urządzeń kontroli dostępu, systemów zaporowych, rozwiązań szyfrujących, o różnej wydajności, klasie oferowanych zabezpieczeń i przede wszystkim cenie.

Wybierając konkretny produkt szyfrujący, nie można się dziś kierować już tylko bogactwem funkcji albo wyłącznie ceną bądź tylko marką. Arsenał sprzętowy złodziei informacji jest coraz bogatszy.

Coraz częściej sięgają oni po zaawansowane narzędzia kryptoanalityczne, jeszcze kilkanaście lat temu dostępne tylko agencjom rządowym. Ponadto przeciętna firma nie zatrudnia specjalistów zdolnych kompetentnie ocenić jakość zabezpieczeń oferowanych przez konkretny produkt.

Tak oto rodzi się potrzeba niezależnej oceny parametrów urządzeń związanych z szeroko rozumianym bezpieczeństwem: trwałości zabezpieczeń, siły szyfrowania, wydajności, niezawodności itd. Najbardziej oczywistym sposobem realizacji takiej oceny, leżącej w interesach zarówno sprzedającego, jak i potencjalnego nabywcy, jest certyfikacja.

Organizacjami, które zawsze potrzebowały udokumentowanej weryfikacji siły mechanizmów bezpieczeństwa w urządzeniach sieciowych, były instytucje rządowe, policja, służby wewnętrzne i wojsko. Grono instytucji, które mogą potrzebować potwierdzenia jakości zabezpieczeń produktów informatycznych, szybko się jednak powiększa. Z dużą dozą prawdopodobieństwa można założyć, że przynajmniej część szanownych Czytelników wcześniej czy później stanie przed takim wyzwaniem. Czego spodziewać się po certyfikatach i certyfikacji?

Certyfikacja oczami producenta

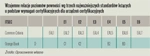

Wzajemne relacje poziomów pewności wg trzech najważniejszych standardów leżących u podstaw wymagań certyfikacyjnych dla urządzeń certyfikacyjnych

Certyfikacją urządzeń zajmuje się w Polsce wydzielona jednostka, tj. Departament Bezpieczeństwa Teleinformatycznego Agencji Bezpieczeństwa Wewnętrznego (DBTI ABW). Wydaje się, że w momencie wprowadzenia ustawy do jednostki powinna ruszyć fala producentów i dystrybutorów zachodnich routerów i systemów zaporowych z wbudowanym szyfrowaniem, bo takich przecież nie brakuje i są one powszechnie stosowane przez banki. Tłoku jednak nie widać. Dlaczego?

Po pierwsze, zapisane w rozporządzeniach procedury certyfikacji okazały się dla producentów urządzeń bardzo wymagające. To ważne - dla producenta, a nie dla lokalnego dystrybutora.

Do certyfikacji na dowolnym poziomie niezbędna jest dokumentacja pokazująca szczegółowo nie tylko mechanizmy bezpieczeństwa dostępne przez interfejs użytkownika, ale też ich najgłębsze szczegóły, włącznie z kodem źródłowym i schematem elektronicznych układów scalonych, jeśli realizują one jakieś funkcje kryptograficzne.

Po drugie, procedura certyfikacji jest długa - trwa od kilku do kilkunastu miesięcy, a także kosztowna, i to nie tylko wprost. Kontakty z agencją wymagają od osób tym się zajmujących doskonałego przygotowania technicznego i dogłębnej znajomości rozwiązania, a także bezpośredniego kontaktu z projektantami i producentami urządzenia, jeśli jest to produkt zagraniczny.

Trudno się dziwić, że dla większości producentów sprzętu, nawet tego z górnej półki, ale przeznaczonego dla masowego odbiorcy (np. Cisco), jest to gra niewarta świeczki. Ze względu na cenę większość odbiorców cywilnych (banki, instytucje chroniące dane osobowe) i tak wybiera rozwiązania "cywilne", nawet te niemające certyfikatu.

Niechętni chętni

Inwestycja, jaką jest proces certyfikacji, ma niestety duży wpływ na ostateczną cenę certyfikowanego produktu. To właśnie dlatego do 2002 r. na rynku były dostępne jedynie szwajcarskie szyfratory IP sprzedawane przez Optimusa i dopuszczone do ochrony informacji o wysokiej klauzuli "tajne". Ich cena była oczywiście zaporowo wysoka.

Tę rynkową lukę wypełnił również Optimus, uzyskując pod koniec 2002 r. certyfikat ITSEC-E2 do klauzuli "zastrzeżone" dla opracowanego przez krakowską firmę ABA szyfratora IP, który znajduje nabywców wśród firm komercyjnych o nieco wyższych wymaganiach odnośnie do bezpieczeństwa, a jednocześnie ze względu na znacznie niższą cenę. Dopiero mniej więcej od tego momentu można mówić o jako takim rozwoju rynku certyfikowanych produktów z dziedziny bezpieczeństwa.

Certyfikat ABW mają już urządzenia szyfrujące wyprodukowane przez COMP SA we współpracy z firmami TechLab 2000 i Enigma. Obecnie w trakcie certyfikacji są kolejne polskie produkty i trend ten chyba się utrzyma, biorąc pod uwagę stale rosnące znaczenie łączności IP w sieciach rządowych (część instytucji przeszła niemal całkowicie na telefonię IP).

Lokalne widzimisię

W większości krajów OECD standardem wyjściowym do certyfikacji produktów kryptograficznych jest zestaw reguł i norm spisanych w formie tzw. Common Criteria.

Na tej podstawie każdy kraj opracowuje własne procedury i wymagania certyfikacyjne. Lokalizacja jest konieczna, albowiem nie jest tak, że urządzenie mające certyfikat bezpieczeństwa na określony poziom wydany w USA otrzyma go automatycznie w Polsce. Co więcej, z prawnego punktu widzenia certyfikat ten nie będzie u nas w ogóle honorowany, choć niewątpliwie ma sporą wartość praktyczną.

Jedyną jednostką uprawnioną do wydawania certyfikatów cywilnych jest w Polsce wspomniany już DBTI. Certyfikacja urządzeń przeznaczonych do łączności wojskowej to już jednak przywilej Wojskowych Służb Informacyjnych (WSI), które współpracują przy wykonywaniu tej funkcji z Wojskowym Instytutem Łączności, i to zarówno na etapie projektowania, jak i produkcji poszczególnych elementów składowych oraz oceny ostatecznego rozwiązania jako całości.

Instytucje prowadzące certyfikację w poszczególnych krajach podlegają najczęściej organom bezpieczeństwa wewnętrznego. Warto przyjrzeć się im choćby ze względu na to, że wiele standardów międzynarodowych stanowiło podstawę wypracowania naszych rodzimych norm certyfikacji.

W Wlk. Brytanii organem certyfikującym jest CESG (Communications-Electronics Security Group), organ techniczny podległy Government Communications Headquarters (GCHQ), czyli wywiadowi. W Niemczech zajmuje się tym Bundesamt für Sicherheit in der Informationstechnik (BSI), a we Francji - Centre de Formation a' la Sécurité des Systemes d'Information (CFSSI). Prace tych trzech instytucji oraz analogicznej agencji holenderskiej zaowocowały stworzeniem na początku lat 90. zbioru wymagań wobec systemów ochrony informacji, określanego jako ITSEC, a będącego dziś oficjalnym standardem UE.

W Stanach Zjednoczonych standardy w dziedzinie bezpieczeństwa komunikacji wyznaczają National Security Agency (NSA) oraz National Institute of Standards and Technology (NIST). Sam proces oceny zgodności urządzenia ze standardem prowadzą koncesjonowane przez te organizacje firmy komercyjne. Pierwszym amerykańskim zbiorem wymagań był TCSEC, znany pod obiegową nazwą jako Orange Book, wydany w 1985 r.

Jak widać, lata 80. upłynęły pod znakiem twórczości prowadzonej niezależnie przez co najmniej kilkanaście państw na świecie. W 1993 r. państwa zaangażowane w prace nad tymi standardami (poza wymienionymi krajami europejskimi, także USA i Kanada) rozpoczęły współpracę w celu stworzenia wspólnego standardu określanego jako Common Criteria. Pierwsza wersja tego standardu ujrzała światło dzienne w 1996 r., druga - w 1998 r., aby rok później stać się normą ISO-15408.