NAC - cztery sposoby dyscyplinowania dostępu

-

- Józef Muszyński,

-

- Steve Hultquist,

- 10.09.2007

Kluczowe różnice

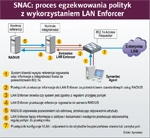

SNAC: proces egzekwowania polityk z wykorzystaniem LAN Enforcer

Rozwiązania używające systemu bramowego, przez który przechodzi cały ruch oraz te, które integrują się bezpośrednio z infrastrukturą przełączników, pozwalają na to, by kompleksowa analiza ruchu była integralną częścią NAC. Pozwalają także, w przypadku anomalii w ruchu, takich jak eksploity dnia zerowego, na wyzwalanie polityk dostępu izolujących zainfekowane systemy i chroniących sieć oraz inne systemy przed infekcją. Bardziej podstawowy system NAC jest dostępny w przypadku analizy hostowej.

Przed analizą różnych opcji powinno się zdefiniować polityki, które mają być egzekwowane w sieci i rozważyć czy istnieje potrzeba oparcia tych polityk na tożsamości użytkownika i informacjach grupujących użytkowników oraz na tym, czy fakt, że uwierzytelnianie jest pomyślne lub nie, wystarczy. Nie wszystkie rozwiązania mogą obsługiwać scenariusze oparte na tożsamości. Rozwiązania Symantec i McAfee operują niezależnie lub w zgodzie z systemem uwierzytelniania takim jak 802.1x, ale żaden z nich nie bierze pod uwagę tożsamości użytkownika. Rozwiązania Enterasys i Trend Micro mogą działać jako proxy systemu RADIUS, a system Trend Micro może używać usług katalogowych LDAP lub Active Directory. Oba systemy mogą używać informacji o użytkowniku lub grupie użytkowników jako elementu reguł polityki.

Pierwszym krokiem na drodze do NAC jest zaprojektowanie pełnej polityki bezpieczeństwa sieci, która obejmie pełną topografię sieci i polityki dostępu do każdego jej zakątka. Dla wielu zastosowań istotne będzie wdrożenie uwierzytelniania opartego na standardzie 802.1x. Bez uwierzytelniania nie ma możliwości utworzenia dostatecznie szczegółowych reguł polityki.