NAC - cztery sposoby dyscyplinowania dostępu

-

- Józef Muszyński,

-

- Steve Hultquist,

- 10.09.2007

Enterasys Sentinel Trusted Access

Rozwiązanie NAC firmy Enterasys testowano w połączeniu z firmowym Sentinel Access Manager (TAM) 1.1, Sentinel Trusted Access Gateway (TAG) 1.1, NetSight Policy Manager 2.2, NetSight Automated Security Manager 2.2, Dragon Security Command Console 7.2.5 i Dragon Network Intrusion Detection System 7.1. System Sentinel może opcjonalnie wykorzystywać reguły oparte na portach przełączników Enterasys. Łącząc zarządzanie polityką i dostępem oraz sieciowy IDS, Enterasys zapewnił wyczerpującą odpowiedź na scenariusze testów.

Schemat działania Enterasys Sentinel Trusted Access

Sentinel TAM - odpowiedzialny za zarządzanie Sentinel TAG-ami służącymi do wymuszania polityk - zapewnia funkcje proxy uwierzytelniania i egzekwowanie sieciowe. Jeden TAM może zarządzać wieloma TAG-ami.

W testach używano przełącznika szkieletowego Enterasys Matrix serii N oraz przełącznika brzegowego serii B wyposażonego w system karty siostrzanej. Karta siostrzana obsługuje TAG.

Testowane środowisko Enterasys zawierało także Dragon Security Command Console do zarządzania zdarzeniami bezpieczeństwa i Dragon IDS, monitorujący ruch sieciowy i raportujący jego anomalie. Komponenty Dragon nie są obligatoryjne w implementacji NAC Enterasys i wnoszą dodatkowe, dość znaczące koszty.

System Enterasys, zwłaszcza z włączonym IDS, jest bardziej kompletny niż pozostałe rozwiązania. Zapewnia możliwości odpowiednie dla wszystkich scenariuszy testów, używając do określenia stanu klienta techniki agentów. Rozwiązanie Enterasys obsługuje metodę przydziału VLAN, ale wykorzystując przełączniki Enterasys można określać polityki, które są bardziej precyzyjne.

Polityki przełącznika pozwalają także na ograniczanie ruchu w obu kierunkach na każdym porcie, a TAM może opcjonalnie wymuszać poszukiwanie luk bezpieczeństwa w urządzeniu, używając narzędzia Nessus.

Wykorzystując przydział VLAN lub polityki portów, system Sentinel może ograniczać dostęp systemów klienckich, opierając się zarówno na tożsamości użytkownika, jak i na stanie systemu. Używając sieciowego IDS do wykrywania zmian w ruchu, może w ramach reakcji wyzwalać nawet zmiany w konfiguracji sieci.

Co więcej, polityki na poziomie portów pozwalają na konfigurowanie portów w sposób dopuszczający jedynie ten ruch, który ma sens dla każdego użytkownika i urządzenia. Na przykład użytkownik-gość powinien mieć dostęp do internetu jedynie na poszczególnych portach.

Schemat wdrożenia McAfee Policy Enforcer

McAfee Policy Enforcer 2.0

McAfee Policy Enforcer (MPE) 2.0 jest rozwiązaniem zarządzania polityką, które integruje się z agentem antywirusa McAfee, jak również innymi produktami antywirusowymi. MPE, bezpłatny dodatek do McAfee ePolicy Orchestrator (ePO), jest interfejsem użytkownika do konfigurowania i zarządzania polityką dostępu, jak i generatorem decyzji egzekwujących te polityki. Wykorzystuje on ePO w roli agenta kontroli wdrażania, uaktualniania, powiadamiania i innych zadań zarządzania.

MPE zapewnia wizualne podsumowanie bieżącego stanu zgodności systemów, podsieci i przełączników. Administrator może poznawać szczegóły tego stanu, uzyskując kodowany kolorami obraz bieżącego stanu środowiska.

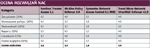

Ocena rozwiązań NAC

Konfigurowanie polityk zaczyna się od zdefiniowania strefy kwarantanny (Quarantine Zone), która tworzy przydziały VLAN do różnych celów. Przykładem są VLAN-y do oczyszczenia zainfekowanych systemów, do których trafiają też systemy niespełniające wymogów uaktualnienia, czy VLAN-y do izolowania systemów nieobjętych zarządzaniem.

Producent: McAfee (www.mcafee.com)

Cena: 30 USD za host (do 501 hostów)

Cechy: Firma zaprojektowała produkt egzekwowania polityki bezpieczeństwa w znacznym stopniu niezależny od dostawcy, który jest dodatkiem do firmowej platformy zarządzania polityką. Na wyróżnienie zasługuje dobrze zaprojektowany interfejs użytkownika i duży zbiór predefiniowanych polityk. Policy Enforcer jest dobrym wyborem dla przedsiębiorstw niewymagających polityk opierających się na uwierzytelnianiu poszczególnych użytkowników lub grup użytkowników.