"N" jak niebezpiecznie?

-

- Patryk Królikowski,

- 17.11.2008

SzybKo i daleko, ale czy bezpiecznie?

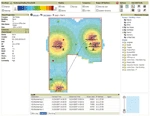

Konsola zarządzania systemem bezpieczeństwa WLAN - na przykładzie AirMagnet Enterprise

To nie wszystko. 802.11n do osiągnięcia swojej maksymalnej wydajności wymaga pracy w zakresie 5 GHz, a nie 2,4 GHz jak dotychczas. Aby jednak zachować zgodność z wersjami a/b/g, zdecydowano się na utrzymanie możliwości pracy także w zakresie 2,4 GHz. Jeżeli więc możemy tutaj korzystać z kanałów o szerokości zarówno 20 MHz, jak i 40 MHz, to pojawia się problem braku wystarczającej ilości widma, z którym nie musielibyśmy się borykać, pracując tylko i wyłącznie w zakresie 5 GHz. To może prowadzić do zagrożenia dostępności innych, niezgodnych z 802.11n sieci bezprzewodowych, które znajdują się w naszej infrastrukturze - fale zaczynają nakładać się na siebie. Jest to problem, który w tej chwili można nazwać jedynie potencjalnym, ponieważ Wi-Fi Alliance wymaga od swoich członków (producentów sprzętu WLAN), aby taki tryb pracy (40 MHz, w zakresie 2,4 GHz) był wyłączony przy ustawieniach fabrycznych. Nikt jednak nie powstrzyma niewprawnego admina lub włamywacza przed przestawieniem urządzenia. Możemy też nabyć punkt dostępowy firmy "krzak", która zaleceniami Wi-Fi Alliance zupełnie się nie przejmuje. Wówczas zafundujemy naszej sieci 802.11 b/g klasyczny atak Denial of Service (DoS).

Eksperci bezpieczeństwa wskazują także na kolejne zagrożenia związane z sieciami 802.11n, a dotyczące modyfikacji w warstwie 2 i wprowadzenia potwierdzania blokowego. Tutaj zamiast potwierdzania otrzymania każdej ramki, tak jak miało to miejsce dotychczas, potwierdzany jest cały ich ciąg. Niestety, nie wprowadzono żadnych mechanizmów uwierzytelniających ani szyfrujących, co daje atakującemu realną szansę spoofingu i w rezultacie zablokowania transmisji danych niczemu niewinnych użytkowników. Jest to opisany w bazie Wireless Vulnerabilities and Exploits (http://www.wirelessve.org/entries/show/WVE-2008-0006) atak Block ACK DoS. Jeden z największych autorytetów w dziedzinie bezpieczeństwa sieci bezprzewodowych, Josh Wright, jako przykład charakterystycznego dla sieci 802.11n ataku DoS tego typu, podaje możliwość poważnego zakłócenia komunikacji VoIP. Sprawca ma możliwość zmuszenia odbiorcy połączenia do odrzucania pakietów komunikacji VoIP wysyłanych przez nadawcę. To spowoduje, że w słuchawce zapanuje głucha cisza.

Wykrywanie nieautoryzowanych punktów dostępowych - AirWave RAPIDS

Mimo że 802.11n niesie wiele zmian, nie dostrzeżemy ich zbyt dużo, jeżeli chodzi o mechanizmy bezpieczeństwa. W zasadzie trudno się temu dziwić. W stosowanym do tej pory z powodzeniem standardzie 802.11i (WPA2) nie znaleziono, jak na razie, poważnych luk. Można więc śmiało zastosować starą maksymę adminów - jeśli coś działa, to nie ruszać. Jeżeli do tego dołączymy uwierzytelnianie oparte na 802.1x, to zyskujemy całkiem solidną ochronę przed podsłuchem.

Zwiększony zasięg 802.11n to z jednej strony korzyści, ale z drugiej spore problemy. Do tej pory jednym ze sposobów rekompensacji mniejszego zasięgu było umieszczanie wielu punktów bezprzewodowych ze wspólnym SSID i tworzenie tzw. WLAN roaming. Dzięki temu moc nadajników każdego z urządzeń mogła być "przycięta" tak, aby sygnał nie wydostawał się poza obszar firmy. Wymagało to jednak nakładów na dodatkowe urządzenia i nie zawsze działało idealnie. Teraz kuszeni zasięgiem nawet czterokrotnie większym, możemy ograniczyć liczbę punktów dostępowych. W ten sposób jednak ułatwiamy życie intruzom, ponieważ nie mamy już tak granularnej kontroli nad emisją fal radiowych. Za większym zasięgiem podążają skrupulatnie wszystkie zagrożenia. Możemy więc być narażeni na podsłuchiwanie i skuteczniejsze ataki DoS. Nasze stacje klienckie będą również widziały znacznie więcej nie tylko punktów dostępowych, lecz także innych klientów pracujących w trybie ad hoc (zarówno tych dobrych, jak i złych). W takich warunkach znacznie łatwiej o przypadkowe podłączenie do nieautoryzowanego access pointa, łatwiej też przeprowadzić atak typu evil twin.

Monitoring sieci 802.11n

Kolejną sprawą, której musimy poświęcić uwagę, jest problem wykrywania incydentów związanych z funkcjonowaniem środowiska bezprzewodowego. 802.11n jest obecnie niemal idealnym narzędziem dla włamywaczy. Wszystko dlatego, że pozwala na pracę urządzeń z nią zgodnych w jednym z trzech trybów: HT (High Throughput) lub inaczej Greenfield, Mixed (kompatybilny z sieciami a/b/g) oraz non-HT ("n" działa prawie tak, jak a/b/g). Włączenie trybu HT powoduje, że nasze punkty dostępowe 802.11n nie będą w żaden sposób kompatybilne z sieciami a/b/g. Nie tylko żaden klient a/b/g nie będzie w stanie połączyć się z takim punktem dostępowym, ale też żaden typowy system wykrywania włamań nie rozpozna takiej komunikacji. Jeżeli taki punkt zostanie podstawiony przez intruza, stanie się niewidoczny dla tradycyjnych detektorów. Trudno oczekiwać, że nie wykorzystując w naszej infrastrukturze urządzeń 802.11n, będziemy inwestowali w narzędzia do monitoringu "n" w sumie trochę na wyrost - zwłaszcza systemy WIPS/WIDS (Wireless Intrusion Detection/Prevention System).

Jeżeli więc sprawcy uda się niezauważenie wpiąć w nią urządzenie 802.11n, będziemy mieli problem. Narzędzia monitorujące naszą przestrzeń radiową nie będą widziały wrogiego punktu dostępowego. Dostrzegą jedynie masę zakłóceń, ale nie dostarczą nam żadnych konkretów. Postarajmy się zatem nie być zbyt krótkowzrocznymi i - jeżeli używamy sieci WLAN w całej firmie, a nie tylko wyizolowanym VLAN-ie dla gości (z którego nie ma dostępu do zasobów korporacyjnych) - bardzo poważnie zacznijmy rozważać zakup nowego lub upgrade systemu IPS tak, aby rozumiał 802.11n.

Ramka trybu Greenfield HT(High Throughput) w 802.11n

Jeżeli udało nam się już zobaczyć wrogie punkty dostępowe pracujące w 802.11n, to w zależności od możliwości posiadanego systemu IPS możemy wykonywać różne działania. Większość renomowanych producentów, takich jak Aruba, AirTight, AirMagnet czy Cisco, potrafi podejmować wiele różnych akcji w przypadku wykrycia wrogiego punktu. Oprócz wysyłania powiadomień do administratora potrafią wyłączyć odpowiedni port na przełączniku, do którego został podłączony nieautoryzowany punkt dostępowy. Umieją również skutecznie przerywać sesje (poprzez wysyłanie ramek Deauthentication), a także chronić przed wrogimi stacjami klienckimi, pracującymi w trybie ad hoc poprzez "przyciąganie" ich do sensorów - tzw. tarpitting. Możliwe jest również przeprowadzenie ukierunkowanych ataków DoS i w ten sposób odcięcie wroga od zasobów. Dobierając system ochrony sieci WLAN, warto też sprawdzić, czy umożliwia on obsługę incydentów oraz gromadzenie informacji przydatnych z punktu widzenia późniejszej analizy tego, co się naprawdę wydarzyło - moduł Forensics.

Jak zatem widać, 802.11n jest technologią dosyć złożoną, a im bardziej złożona technologia, tym chętniej będzie poddawana różnego rodzaju próbom. Starajmy się więc dmuchać na zimne, zanim będzie za późno.

Michał Czernikow

Firmy, które już mają system do monitorowania sieci, muszą go uaktualnić do wersji obsługującej nowy standard (jeżeli producent wprowadził taki upgrade) - zarówno oprogramowanie, jak i sprzęt. Bez tych zmian otrzymywane informacje nie będą kompletne: nie będzie można korzystać z narzędzi diagnostycznych do rozwiązywania problemów, planowania czy wdrażania sieci 802.11n, a także poznać wpływu nowego standardu na istniejące środowisko sieciowe.

W celu optymalnego zabezpieczenia sieci WLAN n najlepiej używać produktów bazujących na standardzie ochrony 802.11i (WPA2), a jeśli nie jest to możliwe, należy zastosować najsilniejszy mechanizm obsługiwany przez daną infrastrukturę. Warto wówczas połączyć szyfrowanie na przykład z filtrowaniem adresów MAC oraz kontrolą przestrzegania polityki bezpieczeństwa. Do monitorowania sieci WLAN, zlokalizowanej w jednym budynku, najlepszym rozwiązaniem jest analizator mobilny w formie dedykowanego urządzenia lub oprogramowania instalowanego na notebooku czy tablecie. W sieci bezprzewodowej, zlokalizowanej w kilku miejscach, potrzebne jest narzędzie oparte na czujnikach sprzętowych, które monitorują stan sieci w poszczególnych miejscach i przesyłają komunikaty do centralnego serwera.