Miód dla mas

-

- Tomasz Grabowski,

- 30.06.2003

Systemy-przynęty, zwane eufemistycznie honeypots, wychodzą z laboratoriów i dołączą wkrótce do standardowych systemów zabezpieczeń.

Systemy-przynęty, zwane eufemistycznie honeypots, wychodzą z laboratoriów i dołączą wkrótce do standardowych systemów zabezpieczeń.

Zapobieganie próbom ataków sieciowych jest tak samo nierealne, jak zapobieganie zmianom pogody. W tym świetle ważniejsza wydaje się raczej możliwość namierzenia włamywaczy i ustalenie ich rzeczywistych zamiarów. Kluczową sprawą jest szybka reakcja. Odszukanie osób odpowiedzialnych za ataki sieciowe dokonane w przeszłości w większości przypadków nie przynosi rezultatów, ponieważ włamywacze potrafią zacierać ślady i skutecznie mylić tropy. Szanse na ich identyfikację istnieją w praktyce tylko w trakcie prowadzenia ataku.

IDS plus honeypot

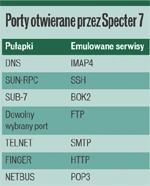

Portyotwierane przez Specter 7

Mankamenty systemów IDS można jednak próbować niwelować. Jednym ze sposobów jest zastosowanie obok nich systemów-przynęt, udających serwery typowych usług sieciowych, np. WWW, poczta telnet itd., które zwykle stanowią przyczółek do bardziej wyrafinowanych ataków. Systemy takie, zwane honeypot (garniec miodu), śledzą i zapisują wszystkie operacje wykonywane przez włamywacza i informują o nich administratora. Przynęta ma skłonić intruza do jak najdłuższego pozostania online, dając tym samym administratorom czas na jego namierzenie.

Honeypot kontra IDS

System-przynęta opiera się na innej niż systemy IDS filozofii zapewnienia bezpieczeństwa sieci. Systemy wykrywania włamań są instalowane w przeświadczeniu, że wykryją wszystkie ataki na podstawie analizy ruchu sieciowego i logów systemów operacyjnych, co jest nierealistyczne. Umieszczeniu w sieci systemu-przynęty przyświeca zaś przekonanie, że intruz skanujący porty sam go znajdzie i będzie próbował przejąć nad nim kontrolę, co jest założeniem opartym na obserwacjach praktycznych.

Pomimo zasadniczych różnic, efekty pracy obu systemów są bardzo podobne. W sieci wewnętrznej, traktowanej jako środowisko zaufane, oddzielone od świata zewnętrznego zaporami firewall, każda próba skanowania portów bądź wykorzystywania określonych serwisów jest bardzo podejrzana. Może bowiem oznaczać, że intruz atakujący sieć z zewnątrz przedostał się przez zabezpieczenia lub atak miał źródło wewnątrz firmy. Honeypot umożliwia natychmiastowe zlokalizowanie komputera, z którego prowadzony jest atak.

Wbrew stereotypom

Honeypot może więc stanowić nie tylko uzupełnienie, ale nawet alternatywę dla systemu wykrywania włamań, zwłaszcza w przypadku, gdy chodzi o obronę przed wewnętrznymi atakami. Jest przy tym pozbawiony większości wad systemów IDS. Honeypot nie korzysta z baz sygnatur, nie wymaga więc ich uaktualniania. Do jego działania nie jest konieczna instalacja sond w każdym segmencie sieci LAN, co zasadniczo obniża koszty. Nie dotyczy go podnoszony często problem wydajności analizy ruchu. W honeypot nie występuje - powszechny w systemach wykrywania włamań - problem dużego odsetka fałszywych alarmów. Każdy alarm generowany przez system honeypot oznacza duże prawdopodobieństwo autentycznej próby włamania.

Panuje przekonanie, jakoby systemy honeypots były przydatne głównie profesjonalistom pracującym w firmach usługowo zajmujących się zabezpieczaniem sieci klientów. To jednak nie do końca prawda. Na co dzień bowiem to nie firma zewnętrzna, lecz administrator czuwa nad bezpieczeństwem systemów. Honeypot umożliwia mu zdobywanie wiedzy, pozwalającej przygotować skuteczniejsze procedury i narzędzia ochronne - bez wystawiania na szwank systemów produkcyjnych. Ponadto systemy honeypots zaczynają ewoluować ze skomplikowanych aplikacji, przeznaczonych dla wąskiego grona specjalistów, w kierunku powszechnie stosowanych systemów zabezpieczeń. Dowodem na to jest najnowsza wersja oprogramowania Specter 7 - aplikacja honeypot działająca na komputerze z systemem Windows, której zainstalowanie i skonfigurowanie trwa zaledwie kilkanaście minut.

Wirtualne włamanie

Skonfigurowanie Specter 7 nie wymaga wielkich umiejętności

System Specter powinien być uruchamiany na wydzielonym komputerze PC. Wymagania sprzętowe są niewielkie - w zasadzie nie odbiegają od tych, które stawia system Windows. Po zainstalowaniu Specter otwiera na komputerze 14 portów. Siedem z nich będzie tylko prostymi pułapkami, które zerwą połączenie zaraz po jakiejkolwiek próbie nawiązania z nimi kontaktu - logując jednak źródłowy adres IP. Pozostałych siedem portów będzie służyć do udostępniania na zewnątrz wirtualnych usług sieciowych.