Łowca botnetów

-

- 31.03.2009

BotHunter wykrywa złośliwe oprogramowanie przy pomocy analizy ruchu sieciowego. W odróżnieniu od IPS-ów, koncentruje się na kontroli dwukierunkowej komunikacji.

Typowe rozwiązania do ochrony przed złośliwym oprogramowaniem, takie jak antywirus na stacji roboczej (lub w zaporze sieciowej) koncentrują się na wykrywaniu pobierania malware. Sieciowe IPS-y kontrolują cały ruch przechodzący przez bramę i wyszukują pakiety wysyłane i odbierane przez malware, bazując na sygnaturach. W tym modelu żadne z narzędzi nie koncentruje się na wykrywaniu złośliwego oprogramowania za pomocą sprawdzenia kompletnego ruchu, czyli na analizie komunikacji w obie strony wraz z zależnościami pytanie-odpowiedź.

Bezładna kontrola ruchu

Tę lukę wypełnia oprogramowanie BotHunter, które potrafi korelować zdarzenia dwukierunkowej komunikacji i na ich podstawie wykryć infekcje. BotHunter jest pakietem oprogramowania, który rejestruje przechodzący ruch za pomocą karty sieciowej w trybie bezładnym. Tworzy on zapis tych wymienianych danych, których sekwencja pasuje do modelu infekcji, typowym dla dzisiejszego złośliwego oprogramowania.

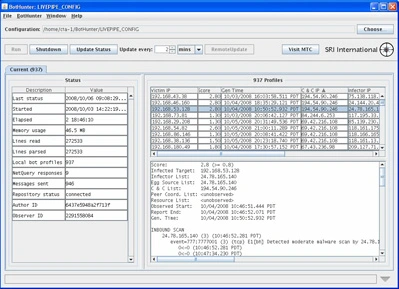

BotHunter składa się z motoru korelacji, który jest zasilany z danymi pochodzącymi z dostosowanej i wzbogaconej o dodatkowe opcje instalacji programu Snort 2. Sensor śledzi wszystko, co się dzieje w sieci firmy i jest nastawiony na wykrywanie akcji związanych z infekcją - skanowania sieci, wykorzystania eksploita, pobierania składników złośliwego kodu, dialogu podczas łączenia z siecią kontrolującą dany botnet, propagacji ataku i komunikacji P2P między składnikami malware. Motor korelacji kojarzy zgłoszenia z tym związane i podnosi alarm, gdy wzorce komunikacji z wysokim prawdopodobieństwem wskazują na infekcję w sieci lokalnej. Gdy sekwencja zapisów pasuje do modelu dialogu sieciowego podczas infekcji, generowany jest raport, który zawiera wszystkie zdarzenia i informacje o ich źródłach. Strategia analityczna, która zakłada porównywanie przepływów danych pomiędzy wewnętrznymi źródłami, a zewnętrzną siecią, jest nazywana korelacją dialogową i jest chroniona amerykańskim patentem.

Przykładowe uruchomienie BotHunter

Przechwycenie kompletu komunikacji związanej z infekcją wymaga zdolności śledzenia dialogu, który może obejmować połączenia między różnymi maszynami - zarażonym komputerem ofiary, agentem infekcji, źródłem aktualizacji złośliwego kodu, serwerami zarządzającymi botnetem, a nawet kolejnymi celami infekcji. Tradycyjne systemy IDS są nakierowane na wykrywanie przejawów infekcji w przychodzących pakietach i poprawnie wykrywają próby zarażenia, podnosząc przy tym alarm. Niestety nie zawsze udaje się wykryć, który z tysiąca ataków dziennie był udany, nie zawsze superczułe IDS-y dają poprawną odpowiedź.