Łatki pod kontrolą

-

- Józef Muszyński,

- 01.01.2006

Skuteczne zarządzanie poprawkami programowymi wymaga starannego planowania, wdrożenia odpowiednich procesów, testowania i integracji z wieloma narzędziami systemu ochrony.

Skuteczne zarządzanie poprawkami programowymi wymaga starannego planowania, wdrożenia odpowiednich procesów, testowania i integracji z wieloma narzędziami systemu ochrony.

Główny problem stanowi wolumen poprawek Microsoftu. Wydawane są one dość często i w dużej liczbie. Na dłuższą metę wdrażanie pojedynczych łatek jest nieefektywne. Każde opóźnienie pomiędzy wykryciem luki czy usterki a jej załataniem wystawia organizację na potencjalny atak. Trzeba też pamiętać, że zastosowanie automatycznych narzędzi nie zapewnia pełnego bezpieczeństwa - haker może zaatakować bezpośrednio po wykryciu luki bezpieczeństwa, zanim pojawi się łatka.

Z doświadczeń wynika jednak, że nawet zautomatyzowane narzędzia zarządzania łatkami nie gwarantują łatwego, nieskomplikowanego i bezproblemowego procesu łatania, ponieważ zdarza się, że łatki czasami powodują problemy z poprawnym działaniem aplikacji.

Od czego zacząć

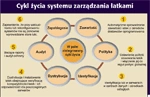

Cykl życia systemu zarządzania łatkami

Kolejnym problemem jest zakup odpowiedniego produktu. Na rynku funkcjonuje wiele rozwiązań, najbardziej znane pochodzą od firm, takich jak Shavlik czy PatchLink. Istnieją też narzędzia zarządzania łatkami wchodzące w skład większych zestawów oprogramowania obejmujących zarządzanie cyklem życia zasobów, zarządzanie zmianami, zarządzanie bezpieczeństwem i konfiguracją. Ponadto istnieją narzędzia przeznaczone wyłącznie dla Windows, pochodzące od Microsoftu.

Zwrot nakładów poniesionych na narzędzia zarządzania poprawkami w dużych firmach jest widoczny niemal natychmiast. Procesy ręczne wymagają odwiedzania każdego stanowiska i indywidualnego łatania. Kosztuje to czas personelu IT i jest procesem długim, co w wypadku krytycznych łatek ma niebagatelne znaczenie.

Nadal pozostają jednak problemy, takie jak coraz węższe okno czasowe pomiędzy wydaniem łatki a koniecznością jej zainstalowania oraz potrzeba dobrego wewnętrznego testowania łatek.

Łatki to nie panaceum

Nawet najlepiej zautomatyzowane systemy zarządzania łatkami to tylko jeden z elementów strategii bezpieczeństwa. Nawet jeżeli organizacja ma wdrożony efektywny proces zarządzania łatkami, to nie oznacza, że jej systemy są wolne od usterek i luk. Zwłoka pomiędzy pierwszym ujawnieniem luki a wydaniem stosownej łatki zawsze istnieje. Co więcej, z chwilą wydania łatki pojawia się kolejne opóźnienie związane z testowaniem i zastosowaniem łatki w danej organizacji.

Jest to problem, z powodu którego wielu dostawców zarządzania łatkami uważa, że łatanie musi współgrać z innymi mechanizmami ochronnymi, takimi jak skanery, oceny podatności i systemy zapobiegania włamaniom (IPS).

Cykl łatania w skali dużej organizacji może trwać miesiącami. Automatyzacja ułatwia ten proces, ale znaczna część procesu łatania oprogramowania to ocena wyników inwentaryzacji sieci, rozprowadzenie łatek i następnie weryfikowanie, czy łatanie zostało przeprowadzone pomyślnie.

Ataki "dnia zerowego" są najbardziej oczywistą pułapką, gdy w zbyt dużym stopniu polega się na łatkach: w miarę jak firmy w coraz większym stopniu automatyzują łatanie, to samo robią hakerzy - automatyzują swoje ataki i w ten sposób rośnie "pułap zbrojeń". Łatanie znacznie zmniejsza ryzyko, ale nie redukuje go do zera.

Rynek zarządzania łatkami

Jeszcze nie tak dawno na rynku zarządzania łatkami dominowali wyspecjalizowani dostawcy - tacy jak Shavlik Technologies, BigFix i PatchLink, ale wielu renomowanych dostawców zabezpieczeń dodaje już funkcje zarządzania łatkami do swojego arsenału ochronnego. Oznacza to większą możliwość wyboru dla użytkownika, a dla specjalizowanych dostawców konieczność przystosowania się do trendu narzędzi wielofunkcyjnych.

Potrzeba stosowania zarządzania łatkami rośnie z dnia na dzień. Wirusy, robaki, trojany, technologie phishingu są coraz bardziej wymyślne w wyszukiwaniu nieszczelności w poczcie elektronicznej, przeglądarkach, komunikatorach, współdzieleniu plików itp.

Osobiste zapory ogniowe, zapobieganie włamaniom i inne kontrole łagodzące problem powinny być stosowane, ale łatanie jest jedyną drogą sięgnięcia do praprzyczyny problemu.

Chociaż oprogramowanie powinno być projektowane ze szczególnym uwzględnieniem minimalizowania problemów związanych przede wszystkim z bezpieczeństwem, jednak zawsze potrzebna jest też wiedza o tym, co funkcjonuje w środowisku IT, oraz możliwość szybkiego i łatwego wdrażania łatek.

Dostawcy systemów operacyjnych zapewniają produkty przeznaczone dla ich platform. Microsoft udostępnia Windows Update Services (WUS). Red Hat dodaje zarządzanie łatkami do swoich produktów klasy enterprise, aczkolwiek nie za darmo.

Microsoft szybko zdobył pozycję w tej dziedzinie, zwłaszcza że jego narzędzie jest bezpłatne. W miarę ewolucji funkcji WUS niektóre firmy mogą mieć trudności z uzasadnieniem kosztów dotychczasowych produktów zarządzania łatkami, skoro mogą uzyskać taką samą funkcjonalność bezpłatnie (zobacz recenzja Windows Server Update Services w NetWorld 12/2005).

Jednak z drugiej strony wiele organizacji zarządza mieszanym środowiskiem operacyjnym, tak więc musieliby oni wdrażać osobny proces zarządzania łatkami dla Windows, inny dla Linuksa, jeszcze inny dla Solaris. Nie jest to wygodne rozwiązanie, więc będą raczej poszukiwać wieloplatformowych rozwiązań zarządzania łatkami.

Firmy zajmujące się zarządzaniem konfiguracją/zasobami w praktyce także funkcjonują w dziedzinie zarządzania łatkami. Są one w idealnej sytuacji, ponieważ mają już opracowane moduły agentów pracujące w zarządzanych systemach, mające wgląd we wszystko co jest instalowane i konfigurowane. Dodanie pewnej funkcjonalności identyfikowania brakujących łatek, włączenie tego do mechanizmu rozprowadzania oprogramowania i nowy moduł zarządzania łatkami gotowy. Tak działają Altiris i LANDesk.

Produkty oceny podatności (VA - Vulnerability Assessment) także włączają się do konkurencji: mogą już identyfikować brakujące łatki w systemie - potrzebują jedynie mechanizmów ich rozprowadzania. Przykładem jest firma Citadel, która dodała do swojego oprogramowania funkcje wykrywania luk i zapewniła akcje naprawcze. Także firma Visionael ma moduł naprawczy dla swoich produktów VA. W ocenie analityków, produkty VA nie staną się jednak podstawowymi produktami zarządzania łatkami, będą one używane głównie jako centralne punkty naprawcze.

Zaczynają już dojrzewać produkty ochronne punktów końcowych i dostępu do sieci, które, oferując podobną funkcjonalność, skupiają się na rozprowadzaniu łatek na systemy niespełniające zdefiniowanych w obrębie organizacji standardów. CyberGateKeeper firmy InfoExpress może rozprowadzać łatki do systemów przed dopuszczeniem ich do sieci.

Także duży dostawca zestawów zarządzania - Computer Associates oferuje funkcje rozprowadzania łatek w ramach pakietu eTrust Vulnerability Management. W związku z taką konkurencją wyspecjalizowani dostawcy muszą skupić się na integracji, dodawaniu funkcjonalności związanej z oceną podatności i zarządzaniem zasobami.

Uniwersalny agent

Konieczność posiadania trzech produktów do wykonywania różnych działań jest powodem do frustracji, jeśli bardziej sensowne jest utrzymywanie tylko jednego agenta w każdym systemie. W dodatku z perspektywy wsparcia serwisowego określenie, który z agentów sprawia problemy, jest często bardzo trudne.

Konwergencja jest więc tylko kwestią czasu. Bezpieczeństwo jest integralnym komponentem podstawowych operacji w organizacji. Dostawcy nie mogą tego ignorować - użytkownicy chcą mieć infrastrukturę definiującą podstawowy standard, identyfikującą w systemach luki związane z tym standardem i rozprowadzającą oprogramowanie.

Na razie specjalizowani dostawcy wykorzystują nisze, których nie wypełnia istniejące oprogramowanie zarządzania, i opracowują produkty skupiające się na zarządzaniu łatkami. Można się jednak spodziewać, że dziedzinę tę szybko przejmą dostawcy rozwiązań zarządzania zasobami.

Celem powinno być sterowanie uniwersalnym agentem pracującym na poszczególnych komputerach. Może to być produkt zarządzania zasobami, który zapewni funkcjonalność zarządzania także łatkami, lub produkt zarządzania łatkami, który zostanie przeniesiony do systemu zarządzania konfiguracją/zasobami. Dla każdej z tych dróg ideałem jest jeden agent w każdym systemie, który ma funkcje śledzenia zasobów, uaktualniania oprogramowania, oceny podatności i egzekwowania polityki ochrony.

Jest też miejsce dla oddzielnych produktów VA, naprawczych i oceny zgodności, ponieważ organizacje muszą czasami utrzymywać rozdział kompetencji i nadal potrzebują wydzielonych "punktów naprawczych". Ponadto w przypadku technologii wyszukujących nieszczelności w systemach dobrze jest mieć kilka różnych rozwiązań.

1. Rozpoznanie własnej sieci za pośrednictwem narzędzi wykrywania, które często są oferowane w zestawach zarządzania poprawkami.

2. Ustalenie priorytetów. Określenie krytycznych łatek z uwagi na ryzyko biznesowe. Oznacza to, że desktopy, na których nie ma krytycznych zasobów, mogą być łatane w dalszej kolejności.

3. Przydzielenie zasobów obliczeniowych i osób niezbędnych do wykonania tego zadania.

4. Określenie odpowiedniego przepływu zadań w procesie łatania, m.in. podejmowanie prób łatania poza godzinami szczytu, kiedy nie ma groźby zakłócenia normalnych procesów biznesowych.

5. Znalezienie automatycznej metody rozprowadzania łatek w sieci.

6. Zastosowanie narzędzi raportowania i oceny. Jeżeli nie można zweryfikować, które urządzenie zostało poprawnie załatane, to nie można być pewnym bezpieczeństwa.

7. Powtórzenie tego procesu w ramach szerszego procesu związanego z ochroną i zarządzaniem IT.