Łatanie dziur w eterze

-

- Marcin Suszkiewicz,

- 01.11.2003

EAP a telefonia komórkowa

Jednym z zastosowań sieci bezprzewodowych jest możliwość budowy tzw. hot-spots. W miejscach publicznych (kawiarnie, lotniska, dworce itp.) zapewnienie bezpieczeństwa transmisji jest szczególnie trudne ze względu na stale zmieniających się użytkowników sieci. Biorąc jednak pod uwagę fakt, iż najbardziej zainteresowani tworzeniem publicznych punktów dostępowych są obecnie operatorzy telefonii komórkowej (zdający sobie sprawę z popytu na szybką bezprzewodową transmisję danych), postanowiono skorzystać z ich świetnie rozwiniętej infrastruktury przy budowie zabezpieczeń. Tak powstała koncepcja połączenia zalet protokołu EAP z kartą SIM (Subscriber Identity Module).

Rys. 2. Uwierzytelnienie abonenta w sieci GSM

Proces autoryzacji pokazano na rys. 2. Dzięki zawartemu w pamięci karty SIM algorytmowi A3 otrzymana z AuC 128-bitowa liczba RAND zostaje zaszyfrowana. W wyniku tej operacji powstaje już tylko 32-bitowa liczba SRES, która jest porównywana z rezultatem równocześnie przeprowadzonych działań AuC. Jeśli obie są identyczne, to abonent ma uprawnienia dostępu do sieci. Na podstawie Ki i RAND inny algorytm (A8) tworzy 64-bitowy klucz Kc, który będzie użyty do szyfrowania transmisji.

Rys. 3. Ogólny zarys połączenia sieci GSM i WLAN

W tak działającym systemie najpierw uwierzytelnia się sieć. Serwer RADIUS, używając 128-bitowej liczby pseudolosowej, IMSI, klucza Ki oraz dwóch lub trzech liczb GSM RAND, szyfruje 160-bitowy pakiet próbny, który zawiera dwie lub trzy liczby losowe użyte do generowania klucza sesyjnego WEP. Klient przeprowadza identyczne obliczenia i porównuje wynik z otrzymanymi z sieci danymi. Zgodność oznacza próbę połączenia się z serwerem, który ma dostęp do właściwego AuC. Wówczas analogicznie zostaje uwierzytelniony klient względem sieci. Serwer RADIUS porównuje przysłany pakiet próbny utworzony przy użyciu IMSI, Ki, liczby RAND z wyznaczonym przez siebie. Ze względu na to, że SRES, RAND i klucz Ki nigdy nie są przekazywane bezpośrednio, przebieg procesu nie dostarcza istotnych z punktu widzenia monitorującego eter włamywacza wartości.

Rys. 4. Procedura uwierzytelnienia klienta w EAP-SIM

Podsumowanie

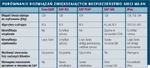

Porównanie rozwiązań zawiększających bezpieczeństwo sieci WLAN

Ponadto ogromnie istotne są uważna konfiguracja urządzeń i wykorzystanie wszystkich oferowanych opcji. Często niezmienione wartości domyślne ustawione przez producenta to otwarte drzwi dla atakującego. Organizacja IEEE nie pozostaje obojętna na wyniki badań oraz głosy tych, którzy skrót WEP rozwijają jako Won't Even Protect, i kończy prace standaryzujące omówione zabezpieczenia, a także przewiduje możliwość wykorzystania mocniejszego algorytmu AES zamiast RC4. Stowarzyszenie Wi-Fi Alliance popularyzujące sieci bezprzewodowe stworzyło inicjatywę WPA (Wi-Fi Protected Access), która propaguje używanie różnych wersji protokołu EAP. Ponadto przyznaje logo Wi-Fi CERTIFIED produktom uznanym za bezpieczne. W rezultacie można powiedzieć, że obecnie w rękach rozsądnego użytkownika sieci bezprzewodowe mogą być nie gorzej zabezpieczone od Ethernetu.

Opracowana przez IBM nowa usługa bezprzewodowego IDS (Intrusion Detection System), wykorzystująca technikę sniffing, pozwala wykrywać obecność nieautoryzowanych punktów dostępu, ataki DoS, niepoprawnie skonfigurowane punkty dostępu i narażone klucze szyfrujące WEP.

Usługa opiera się na sieci urządzeń linuksowych, które działają jako bezprzewodowe sensory i wdrażane są w sposób podobny do bezprzewodowych punktów dostępu w biurach.

Sensory te monitorują działanie sieci, używając opracowanych przez IBM sygnatur ataków bezprzewodowych. Ostrzeżenia o możliwych atakach są przekazywane do konsoli Tivoli Risk Manager w centrum operacyjnym IBM Global Service. Centrum to, działające całą dobę, umożliwia szybką reakcję na atak. Rozwiązanie jest podobne w działaniu do tradycyjnych IDS, ale inna jest reakcja - w tym przypadku napastnik jest zazwyczaj "w zasięgu ręki", w sieciach tradycyjnych może być oddalony o tysiące kilometrów.

IBM nie jest jedynym dostawcą tego typu rozwiązania. Np. firma AirDefence sprzedaje IDS także oparty na sieci rozproszonych sensorów monitorujących bezprzewodowe punkty dostępu. Najnowsze wydanie tego produktu, oprócz wykrywania nielegalnych działań, pozwala również na zdalne wyłączenie takiego punktu. Obsługuje także większy zakres standardów bezprzewodowych, takich jak protokoły 802.11a, b i g i standard szyfrowania WPA (Wi-Fi Protected Access). System IBM obsługuje tylko popularny standard 802.11b i szyfrowanie WEP.