Kryptografia - nie tylko szyfrowanie danych (cz. 2)

-

- Józef Muszyński,

- 07.07.2011

Słabe punkty systemów kryptograficznych

Jak wspomniano w części pierwszej artykułu (Networld 6/2011), systemy kryptograficzne są używane nie tylko do szyfrowania danych, ale także do uwierzytelniania i ustalania integralności danych. Większość dzisiejszych systemów kryptograficznych spełnia te trzy role. Czyste szyfrowanie - czyli ochrona tajnych informacji przed ujawnieniem - może być realizowana bez dwóch pozostałych funkcji kryptografii. Podobnie, integralność i uwierzytelnianie mogą być wykonywane bez szyfrowania. Jednak systemy nieużywające wszystkich trzech funkcji nie są tak bezpieczne jak te, które z nich korzystają.

Systemy kryptograficzne są na tyle bezpieczne, na ile bezpieczna jest ich implementacja. System uwierzytelniania opierający się na słabym szyfrowaniu ułatwia napastnikowi podszywanie się pod legalnego użytkownika.

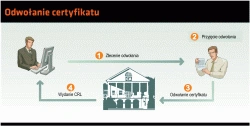

Odwołanie certyfikatu

Co gorzej, rośnie liczba cyberprzestępców podpisujących swoje oprogramowanie, aby oszukiwać użytkowników, którzy czasami bezkrytycznie darzą zaufaniem podpisane oprogramowanie. Cyberprzestępcy często też przejmują cyfrowe certyfikaty legalnych dostawców i podpisują nim swoje kody złośliwe.

Wniosek z tego powinien być taki: rzeczą, którą weryfikuje integralność i uwierzytelnianie, jest to, że dane lub oprogramowanie pozostały niezmienione od momentu podpisania przez wydawcę - nic więcej, nic mniej. Kryptografia nie może być środkiem do kontroli funkcji oprogramowania, tak jak nie może ustalić prawdziwości jakiejkolwiek zaszyfrowanej wiadomości.

Staranne wdrażanie

Dobra implementacja szyfrowania może zapewnić silną ochronę prywatności i uwierzytelnianie dla szerokiego zakresu danych i usług, ale przeprowadzenie jej nie jest łatwe. Wdrażanie systemu kryptograficznego wymaga staranności, ze szczególnym uwzględnieniem procesów zarządzania kluczem i planowania odwołań. Przy korzystaniu z systemów kryptograficznych nie jest istotny sam fakt utraty klucza szyfrowania - ważny jest moment jego utraty. Odwołanie klucza jest normalnym działaniem w ramach systemu szyfrowania.