Kroniki kryminalne

-

- Krzysztof Arkuszewski,

-

-

- Łukasz Bigo,

- 13.05.2005, godz. 13:52

W Polsce wyroki za przestępstwa komputerowe odsiaduje obecnie 447 osób - czyli drobny ułamek z całkowitej liczby 80 tysięcy skazanych na przymusowe wakacje. Według danych Komendy Głównej Policji średnia wykrywalność tego typu przestępstw sięga ponad 70%. Zazwyczaj są to oszustwa i wyłudzenia, a także fałszerstwa dokonane przy użyciu komputerów. Problemem staje się molestowanie seksualne w Internecie, pedofilia, celowe usuwanie danych przez zwalnianych pracowników. Zwykłe kradzieże, czy przemyt sprzętu komuterowego, a także przypadki piractwa komputerowego nie podlegają tej statystyce gdyż czyny te traktowane są jako przestępstwa o innym ciężarze gatunkowym. A kradnie się dosłownie wszystko... "Zginąć" może nie tylko notebook ministra, ale też kompletne wyposażenie komputerowej pracowni szkolnej. Przy okazji włamań, w których łupem pada sprzęt komputerowy, złodzieje nie gardzą też kompletami garnków, czy domkami dla... lalek.

Liczba więźniów pozostających w zakładach karnych za przestępstwa komputerowe

Zdaniem Kevina Mitnicka, najsłabszym ogniwem systemu komputerowego jest człowiek. Wygląda na to, że słynny haker po raz kolejny odkrył prastarą prawdę: nie ma sensu napadać na strzeżoną, obwarowaną murami fortecę, jeśli wiemy, że raz na kilka dni odbywa się z niej transport pieniędzy... Wszelakiej maści złoczyńcy korzystają ile tylko się da z potencjalnych luk w systemie i opornie działającego wymiaru sprawiedliwości.

Konkretne statystyki

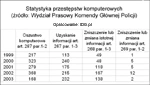

Statystyka przestępstw komputerowych

Na rynku działa wiele firm specjalizujących się m. in. w odzyskiwaniu i kasowaniu danych oraz pomocy w poszukiwaniu i zwalczaniu przestępczości komputerowej. Tomasz Zaborowski, przedstawiciel jednej z nich - MediaRecovery - zgodził się udzielić nam odpowiedzi na kilka pytań:

Najciekawsze przypadki przestępstw komputerowych z jakimi mieli Państwo do czynienia to...

1.

Dostaliśmy kiedyś zlecenie na sprawdzenie co robi kadra kierownicza niższego szczebla w pewnej firmie, która nie posiadała własnego informatyka. W tym celu pozwolono nam zrobić kopie binarne 5-u dysków z pięciu komputerów. Dla czterech komputerów okazało się, że jest tak jak w całej Polsce - większość czasu pracy poświęcono wakacjom w Internecie, czyli: chat, gadu-gadu, przełajem przez WWW. Natomiast jeden z komputerów zawierał program do monitorowania pracy innych komputerów w firmie. Polegało to na pracy "cichego" agenta do którego należało robienie zrzutów ekranu z częstotliwością co 3 min i tego co generuje klawiatura do pliku. W tej firmie agent był zainstalowany prawie na każdym komputerze.

W wyniku analizy okazało się, że ten pracownik zbierał informacje o tym co się dzieje w firmie i o tym co ludzie realizują w Internecie. Miał zbiór danych bankowych począwszy od prezesa, aż po zwykłych pracowników biurowych. Co do obrotu cudzą gotówką, znaleźliśmy dowody na operacje finansowe przeprowadzane na aukcjach internetowych. Dodatkowo dowody na fałszowanie dokumentów firmowych, których używał do celów prywatnych na szkodę pracodawcy. Zapomniał jednak... że program monitoruje jego własny komputer, na którym pracuje. Przedstawione przez nas wyniki dały podstawę do wszczęcia postępowania przeciwko temu pracownikowi.

2.

Sprawa katowickiej firmy zajmującej się handlem metalami kolorowymi, w której jeden z pracowników działając na korzyść konkurencji wprowadzał zmiany w bazach danych i cennikach chcąc doprowadzić do zawyżania cen i kosztów produkcji. Pewne nieprawidłowości zwróciły jednak uwagę zarządu, który zwrócił się do specjalistów o pomoc w znalezieniu sprawcy. Nieuczciwy pracownik został zidentyfikowany na podstawie śladowych informacji zawartych w plikach tymczasowych jego komputera. Firma uwolniła się od sabotażysty.

Czy otrzymują Państwo dużo zgłoszeń o przestępstwach popełnianych drogą elektroniczną?

Otrzymujemy średnio od początku tego roku ok. 35 spraw miesięcznie. Należy podkreślić, że ta liczba mówi jedynie o ilości klientów. Ilość przetwarzanych nośników związanych z daną sprawą często sięga dziesiątek twardych dysków - a jeśli chodzi o inne nośniki, zbliżamy się do poziomu kilku tysięcy.

Co jest najważniejsze w przypadku tropienia i wykrywania przestępców komputerowych?

Niezbędna wiedza to:

- znajomość wszystkich systemów komputerowych,

- znajomość mechanizmów sieciowych oraz internetowych,

- znajomość księgowości, baz danych,

- wiedza programistyczna.

Dodatkowo istotnym elementem jest technologia sprzętu i oprogramowania oraz duże doświadczenie.