Kontrola dostępu w punktach końcowych sieci

-

- Józef Muszyński,

- 11.05.2009

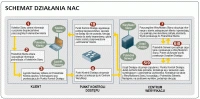

Schemat działania NAC

Ustanawianie zasad polityki NAC, spełniających zarówno wymogi bezpieczeństwa, jak i biznesowe, jest podstawowym zadaniem, które należy wykonać, aby osiągnąć efektywne wdrożenie tej technologii. Wymaga ono zaangażowania nie tylko zespołów IT odpowiedzialnych za urządzenia końcowe, sieć i bezpieczeństwo, ale także przedstawicieli "strony biznesowej" przedsiębiorstwa.

Wdrażanie NAC: uwzględniać przyszłe potrzeby

Decydując się na zastosowanie technologii NAC, dobrze jest planować kupno rozwiązań spełniających zarówno potrzeby bieżące, jak i przyszłe.

Początkowo wielu użytkowników NAC zaczyna stosować tę technologię z jednego powodu: potrzeby kontrolowania stanu bezpieczeństwa urządzeń końcowych wykorzystywanych przez użytkowników-gości, próbujących uzyskać dostęp do sieci przedsiębiorstwa, a także konieczności odseparowania ich od zastrzeżonych zasobów sieci. Kiedy następnie podejmuje się próby rozszerzenia zastosowania NAC na inne obszary, to często zakupione wyposażenie może okazać się do tego nieodpowiednie.

Firma stosująca urządzenia NAC jedynie do dostępu “gościnnego" może np. zechcieć skorzystać później z tej technologii do kontrolowania firmowych desktopów: czy spełniają obowiązujące w przedsiębiorstwie standardy wyposażenia w oprogramowanie. Taki wzrost liczby urządzeń kontrolowanych przez NAC może przekraczać możliwości posiadanych już produktów i wymagać będzie zastosowania ich w dużo większej liczbie, co z kolei może stwarzać problemy z zarządzaniem.

W takich przypadkach poszerzenie zakresu NAC może wymusić zakup innych produktów wykorzystujących tę technologię, w celu uzupełnienia możliwości istniejącego już zbioru urządzeń. Natomiast zdolność przewidywania przyszłych potrzeb może już na wstępie podyktować zakup takich produktów NAC, które dadzą się skalować w przyszłości.

Dobrze jest przyjrzeć się technologii NAC i wszystkim oferowanym przez nią możliwościom oraz wybierać takie mechanizmy, które spełniają potrzeby konkretnych sieci. Uwzględniając możliwości tej technologii, należy przygotować pełen zestaw polityk, które NAC ma egzekwować, a nie tylko tych, które są obecnie najbardziej potrzebne.

Można przygotować kilka scenariuszy kontroli dostępu, uwzględniających również przyszłe potrzeby. Mogą one pomóc w doborze produktów, które spełnią zarówno potrzeby bieżące, jak i umożliwią łatwe przeskalowanie w razie potrzeby.

Potencjalni użytkownicy mogą mieć uzasadnioną potrzebę stosowania NAC już dzisiaj, ale wdrażając te rozwiązania, powinni kierować się strategicznym spojrzeniem na to, jak będą one spełniać ich potrzeby z upływem czasu. Winni poszukiwać rozwiązań NAC pasujących do szerszego planu zabezpieczeń (takich jak zestawy ochrony punktów końcowych, będących w stanie oceniać kondycje bezpieczeństwa punktów końcowych i wymuszać zasady polityki NAC), a także NAC, które mogą być realizowane w elementach infrastruktury sieci, takich jak przełączniki i zapory ogniowe.

Użytkownicy poszukujący odpowiednich dla siebie rozwiązań NAC mają obecnie trochę większy wybór mniejszych dostawców, którzy mogą zapewnić bardziej zaawansowane funkcje NAC, lepsze zarządzanie i raportowanie niż ich więksi konkurenci.