Komputerowy kryminał cz. 2

-

- Patryk Królikowski,

- 05.05.2006

A teraz trochę praktyki...

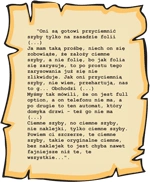

Fragment stenogramu z rozmowy posła Pęczaka

Kryminalistyka informatyczna miała/ma też swój udział w wyjaśnieniu tragedii w Katowicach. Po zabezpieczeniu i zapoznaniu się z zawartością twardych dysków menedżerów hali targowej wykryto, że w e-mailach wymienianych między nimi pojawiła się informacja o złym stanie technicznym hali i związanym z tym zagrożeniem, które niestety zignorowano.

Kryminalistyka informatyczna przyczyniła się także do rozwiązania wielu spraw z pierwszych stron gazet. Wystarczy wspomnieć o sprawie znanego psychologa Andrzeja S., który sam gromadził materiał uznany później za dowodowy na płytach CD i twardym dysku, sprawie belgijskiego pedofila Dutroux (pociągnął za sobą znanych polityków), czy też świeża sprawa wypływu szczegółowych danych o japońskich informatorach i sprawach prowadzonych przez japońską policję. Codzienność wygląda jednak zupełnie inaczej. Sprawy o ogromnej wadze dla poszczególnych osób zwykle nie trafiają do gazet, chociaż dla poszkodowanych to sprawy życia i śmierci, pieniędzy czy tytułu naukowego. Oto kilka przykładów spraw rozwiązanych przez Media Recovery:

1. Kradzież pracy doktorskiej

Z twardego dysku klienta znikła będąca na ukończeniu praca doktorska. W trakcie jej odzyskiwania okazało się, że doktorant posiada łącze internetowe poprzez popularne w naszym kraju sieci osiedlowe. Często zdarzało się, że komputer zawieszał się i działał niezbyt szybko, lecz codzienne skanowanie antywirusowe nie przynosiło rezultatów. Po dokładnej analizie logów i plików tymczasowych specjaliści doszli do wniosku, że przyczyną ociężałości komputera i utraty danych był nie wirus, ale logowanie się do systemu przez innego użytkownika. Okazało się, że poprzez osiedlową sieć do komputera doktoranta regularnie dostawał się członek grupy przestępczej, która handlowała pracami magisterskimi i doktorskimi. Specjaliści od informatyki śledczej ustalili nie tylko adres IP nadawcy, ale także listę usuniętych i skopiowanych przez niego plików. Posiadając taki materiał dowodowy klient zgłosił na policji przestępstwo i niemal natychmiast zatrzymano winnych.

2. Szantaż przez SMS

Informatyka śledcza zajmuje się także analizą nietypowych nośników, takich jak telefony GSM. Wydział śledczy policji zwrócił się do śledczych z prośbą o odzyskanie zawartości skasowanej pamięci telefonu. Po odzyskaniu książki adresowej oraz kilkudziesięciu SMS-ów udało się uzyskać materiał dowodowy świadczący o tym, że użytkownik wykorzystywał go do wyłudzenia okupu za zwrot skradzionego samochodu. Uzyskane dowody zostały uznane przez sąd w trakcie postępowania i umożliwiły skazanie przestępcy, któremu postawiono zarzut przywłaszczenia cudzego mienia i próbę wyłudzenia.

3. Internet w pracy

W pewnej firmie zarząd postanowił sprawdzić, w jaki sposób pięciu pracowników średniego szczebla wykorzystuje komputery w pracy. Wykonano kopie binarne dysków w pięciu komputerach. Analiza wykazała, że czterech pracowników zdecydowanie zbyt wiele czasu poświęca na korzystanie z Internetu w prywatnych celach: surfowaniu po Internecie i rozmowom przez komunikator Gadu-Gadu. Najciekawszym odkryciem było jednak odnalezienie na dysku piątego komputera programu do monitorowania pracy innych komputerów w firmie. Polegało to na generowaniu zrzutów ekranu co 3 min oraz zapisywaniu do pliku sekwencji wpisanych klawiszy. Program dokonywał takiej operacji na niemal każdym komputerze podłączonym do sieci. W ten sposób pracownik uzyskał informacje o kontach bankowych niemal wszystkich pracowników (z prezesem zarządu włącznie). Przy okazji okazało się, że pracownik wykorzystuje te informacje do dokonywania zakupów na aukcjach internetowych. Paradoksalnie nieuczciwego pracownika zdradził... własny program. Okazało się bowiem, że agent zainstalował się także w jego komputerze, dzięki czemu zyskano niezbite dowody przestępczej działalności.

Ciekawe przypadki odnotowano także w USA Sharon Lopatka - kobieta o swojsko brzmiącym nazwisku - powiedziała mężowi, że wychodzi do znajomych. Zostawiła jednak niepokojącą notatkę, której treść skłoniła męża do zawiadomienia policji o zaginięciu. W trakcie dochodzenia policja znalazła setki e-maili wysyłanych pomiędzy Lopatką a Robertem Glassem, opisujących tortury i fantazje dotyczące śmierci. Zawartość tych wiadomości doprowadziła śledczych do przyczepy Glassa w Północnej Karolinie w Stanach Zjednoczonych. Tam znaleźli płytki grób Lopatki. Denatka miała skrępowane ręce i ślady duszenia. Glass przyznał się do winy twierdząc, że zabił Lopatkę przypadkowo podczas stosunku seksualnego. Kolejny interesujący przypadek to sprawa Roberta Lyttle z Kalifornii. Chcąc "przerobić" stronę NASA, włamał się do systemu ośrodka i uzyskał tajne informacje, a także spowodował zniszczenia szacowane na kwotę ok. 70 tys. USD. W zamian za to sąd skazał go na 10 lat pozbawienia wolności i 250 tys. USD odszkodowania. Ślady elektroniczne odegrały w tej sprawie kluczową rolę.

Choć geograficznie odległe, policja polska i amerykańska potrafią ze sobą skutecznie współpracować. Przykładem takiej udanej współpracy niech będzie sprawa, w której rozbito szajkę ponad 100 hakerów włamujących się do systemów komputerowych na całym świecie i kradnących muzykę, gry oraz filmy. Wszystko to organizowane było na terenie Gorzowa Wielkopolskiego, ale swoim zasięgiem obejmowało pół świata. Z tego powodu polskie służby rozpoczęły współpracę z FBI. W trakcie postępowania zatrzymano ponad 100 osób. Wśród aresztowanych znaleźli się licealiści z klas informatycznych, pracownik sklepu komputerowego i administrator Zakładu Ubezpieczeń Społecznych. Śledztwo trwało około roku. Ze zgromadzonych informacji wynika, że hakerzy działający pod nazwą Warez City spowodowali milionowe straty. Policja wpadła na trop szajki w październiku 2003 r., kiedy policjanci z Gorzowa Wielkopolskiego wykryli włamania do uniwersyteckich systemów komputerowych w Polsce, USA, Australii, Wlk. Brytanii, Słowacji, Niemiec, Belgii, Holandii, Grecji i Szwajcarii. Z opublikowanych raportów wynika, że hakerzy najczęściej wybierali uniwersytety techniczne, wyposażone w komputery o większej pamięci i szybszych łączach.

Na zakończenie warto wspomnieć, że zakres działalności kryminalistyki informatycznej bardzo często stanowi integralną część fabuły filmowej. Poszukiwanie fanów gier strategicznych mogliśmy oglądać w "Grach wojennych", namierzanie Mytnicka w "Crackdown", a wpływanie na wyrok ławy przysięgłych w "Runaway Jury" z Johnem Cusackiem, używającym iPoda. A z naszej telewizji... - prawdopodobnie dużo szybciej można było odkopać Basię z "Kryminalnych", gdyby zamiast wzywania helikoptera i używania termowizji po prostu namierzyć sygnał fal radiowych emitowanych przez kamerę łączącą się z laptopem, na którym można było oglądać "na żywo" emocje bohaterki.

Ile kosztuje pomoc?

Skorzystanie z pomocy eksperta kosztuje. Czy drogo? To relatywne. Wszystko zależy od wagi danych i kalibru samej sprawy, w której zostaną wykorzystane. Podanie konkretnych liczb nie jest możliwe, ponieważ każdy przypadek rozpatrywany jest indywidualnie z klientem, a szczegóły współpracy można negocjować. Należy się jednak liczyć z wydatkiem rzędu od kilkuset do kilkunastu tysięcy złotych (w trudniejszych przypadkach) za ekspertyzy techniczne. Warto zajrzeć na strony firm, które takie usługi świadczą, np. Ontrack (http://www.ontrack.pl ), IBAS Polska (http://www.ibas.pl ) czy Alt System (http://www.alt-system.com.pl ). Przed wyborem firmy lub biegłego dobrze jest zdobyć ogólne rozeznanie w temacie, tak aby nie być zupełnym "lajkonikiem". Wówczas znacznie lepiej określimy własne potrzeby i nie damy sobie wcisnąć niepotrzebnych, a słono płatnych usług.

Czy warto wydawać pieniądze na computer forensics? Z pewnością tak. Zanim cokolwiek zrobimy, szczerze odpowiedzmy sobie na pytanie, czy sami poradzimy sobie ze wszystkimi zawiłościami zarówno technicznymi, jak i prawnymi. Może lepiej udać się do fachowców i uniknąć kosztownych pomyłek?

Korzystajmy zatem z możliwości, jakie daje kryminalistyka i informatyka. Na pewno nam się opłaci.