Kompleksowa ochrona poczty elektronicznej

-

- Patryk Królikowski,

- 10.12.2007

Żeby nie zasypały nas śmieci

SPF w działaniu

Wraz z pojawieniem się spamu obrazkowego (obecnie ok. 1/3 całości spamu) producenci stanęli przed nowym wyzwaniem. Część "po prostu" dołożyła kolejny klocek do układanki - moduł OCR, który skanuje obrazki, normalizuje je (np. w przypadku obrazków animowanych) i dalej poddaje weryfikacji w oparciu o tradycyjne techniki heurystyczne.

Takie dodawanie kolejnych składników powoduje, że systemy zaczynają się dramatycznie rozrastać, co pociąga za sobą jeszcze większy narzut wymagań sprzętowych i spadek wydajności. Dlatego też, oraz w związku z przeobrażeniem rodzaju wysyłanego spamu, coraz większą popularnością zaczynają cieszyć się te technologie, które nie niosą za sobą konieczności zakupu prawdziwych kombajnów, pozwalają oszczędzić pasmo oraz stanowią kolejną linię obrony.

Wśród czołowych możemy wyróżnić te, które jako kryterium weryfikacji traktują reputację nadawcy oraz te, które pozwalają go uwierzytelnić. Pracują one na pierwszej linii - jeszcze zanim pocztą zajmą się pozostałe skanery. Ocena prawidłowości e-maila nie wymaga jego przyjęcia, a następnie czasochłonnej obróbki pod kątem zawartości w systemie. Zamiast tego badane jest to, czy można zaufać nadawcy e-maila. Najprostszą formą weryfikacji są wszelkiego rodzaju white i black listy - w wielu sytuacjach dalej bardzo przydatne (szczególnie white listy). Istnieją także systemy korzystające ze specjalizowanych serwisów zawierających bazy nadawców, którzy nie rozsyłają spamu (w oparciu o prowadzone rankingi reputacji adresów nadawców), np.: Ironport Senderbase, Symantec Reputation, TrendMicro Email Reputation. Analiza wiarygodności prowadzona jest w odniesieniu do konkretnych adresów IP - jest to bowiem jedno z niewielu pól w wiadomości pocztowej, których sfałszowanie jest niezwykle trudne.

Jednak i ta technologia boryka się z problemami. Jest ich kilka i wiążą się ze skutecznością serwisów reputacyjnych. Po pierwsze muszą zostać zebrane i ocenione miliardy e-maili (pochodzących ze skrzynek-pułapek) - takie możliwości mają tylko najwięksi producenci. Po drugie, serwisy te mogą oceniać tylko nadawców, którzy w jakiś sposób są im znani. A co z nieznanymi nadawcami (może to komputery zombi wchodzące w skład botnetów)? W zależności od dostawcy będą zaliczeni albo do tych złych, albo do dobrych - to pierwsze podejście ma zdecydowanie więcej orędowników. Niektórzy dostawcy próbują rozwiązać ten problem wykorzystując do weryfikacji nieznanych do tej pory nadawców mechanizm Challenge-Response. Polega to na tym, że w odpowiedzi na e-maila od nieznanego nadawcy system wysyła wiadomość z żądaniem podjęcia określonego działania (np. obrazki, zawierające ciąg znaków, który należy ręcznie przepisać - projekty takie jak Captcha -http://www.captcha.net , czy bardziej wyrafinowany ReCaptcha -http://www.recaptcha.net ).

Dodatkowo serwisy reputacyjne w celu zwiększenia swojej skuteczności coraz częściej włączają do utrzymywanych baz informacje o portalach i stronach webowych z których korzystają spamerzy. Podobny trend widać u producentów oprogramowania - zaczynają integrować systemy ochrony poczty z systemami filtrowania ruchu webowego. Szczególnie widoczne jest to w przypadku rozwiązań sprzętowych typu appliance, które powoli zaczynają być systemami hybrydowymi (brama pocztowa i webowa w jednym).

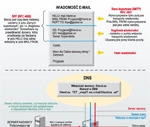

Inną metodą weryfikacji nadawców jest ich uwierzytelnianie. Typowym przykładem takiej technologii jest SPF (Sender Privacy Framework) stanowiący rozszerzenie protokołu SMTP i pozwalający na weryfikację prób fałszerstwa na bazie pola MAIL FROM (patrz rysunek). Inna technika - lansowana przez Microsoft, SenderID (usługa Hotmail) - jest bardzo bliska SPF, obydwie sprawdzają, czy serwer, który wysyła pocztę w imieniu danej domeny, ma do tego prawo. Warto też wspomnieć o nieco mniej popularnym systemie podpisywania poczty (podpisywana jest treść wiadomości) - DomainKeys, z którego korzysta m.in. Google Mail - gmail. W przeciwieństwie do wspomnianych wyżej technologii DomainKeys nie jest bezpośrednio związany z protokołem SMTP. A skoro jesteśmy przy kryptografii… W celu zapewnienia poufności poczty większość dostawców daje możliwość uruchomienia komunikacji szyfrowanej (TLS), np. pomiędzy naszym serwerem a serwerem kontrahenta lub pomiędzy poszczególnymi elementami naszej infrastruktury pocztowej.

Po co to filtrowanie?

Kilka kroków do bezpiecznej poczty

Możliwe jest zatem budowanie szeregu ograniczeń np. co do rodzaju przesyłanych załączników, treści zakazanych (także w oparciu o własne słowniki), postępowania z wiadomością zaszyfrowaną czy określenia domen, do których można przesyłać pocztę. Szczególnie z myślą o Stanach Zjednoczonych producenci przygotowują gotowe szablony, które nie pozwalają wysyłać na zewnątrz informacji wrażliwych i określonych przez takie dokumenty, jak akt Sarbannes-Oxley (SOX) czy HIPAA. Wiele organizacji w stosunku do swoich pracowników stosuje bardzo restrykcyjną politykę polegającą na absolutnym zakazie wysyłania poczty gdziekolwiek poza firmę - Wielki Brat w czystej postaci.

<hr>

Maciej Konieczny, inżynier systemowy w firmie Cisco

Maciej Konieczny

- ochrona serwerów poczty przed włamaniami oraz atakami destrukcyjnymi typu DoS, których celem jest zablokowanie dostępu do usługi pocztowej

- systemy firewallowe

- przeciwdziałanie przenoszeniu infekcji sieciowych przez pocztę

- systemy antywirusowe, antyszpiegowskie

- ochrona przed niechcianą korespondencją - systemy antyspamowe

- zabezpieczenie poufności przesyłanych informacji

- systemy kryptograficzne

Dodatkowo należy zapewnić sprawny system zarządzania tymi systemami. Dopiero takie spojrzenie na system pocztowy zagwarantuje nam odpowiednie bezpieczeństwo. Obecnie rozwiązania chroniące pocztę zmierzają w kierunku systemów automatycznie adaptujących się do pojawiających się zagrożeń. Ich celem jest zapewnienie 100% skuteczności w ochronie poczty i skrócenie do minimum czasu potrzebnego na przystosowanie systemu do obrony przed nowymi zagrożeniami. Dlatego też ważne jest, aby systemy ochrony poczty na bieżąco automatycznie aktualizowały wiedzę o zagrożeniach na podstawie specjalizowanych repozytoriów danych, takich jak Senderbase (http://www.senderbase.org ).

<hr>