Jaki wpływ na bezpieczeństwo ma rosnąca popularność protokołu IPv6

-

- 13.11.2020, godz. 12:16

Działanie i bezpieczeństwo sieci zależy również od protokołu IPv6 nawet jeśli jego obsługa nie została wdrożona w firmowej infrastrukturze. Brak znajomości zasad jego działania może spowodować, że sieć będzie narażona na ataki co zwiększy zagrożenie dla firmowego systemu IT.

Ruch w internecie wykorzystujący protokół IPv6 systematycznie rośnie i dlatego każdy administrator zajmujący się bezpieczeństwem sieciowej infrastruktury powinien znać kluczowe zasady jego działania. A fakt, że IPv6 ma wpływ na bezpieczeństwo systemów IT jest znany od dawna.

IPv6 bardziej popularny niż może się wydawać

Ponad 30% najbardziej popularnych serwisów webowych obsługuje IPv6, a obsługa tego protokołu jest domyślnie włączona praktycznie we wszystkich nowoczesnych systemach operacyjnych wykorzystywanych w centrach danych i środowiskach chmurowych.

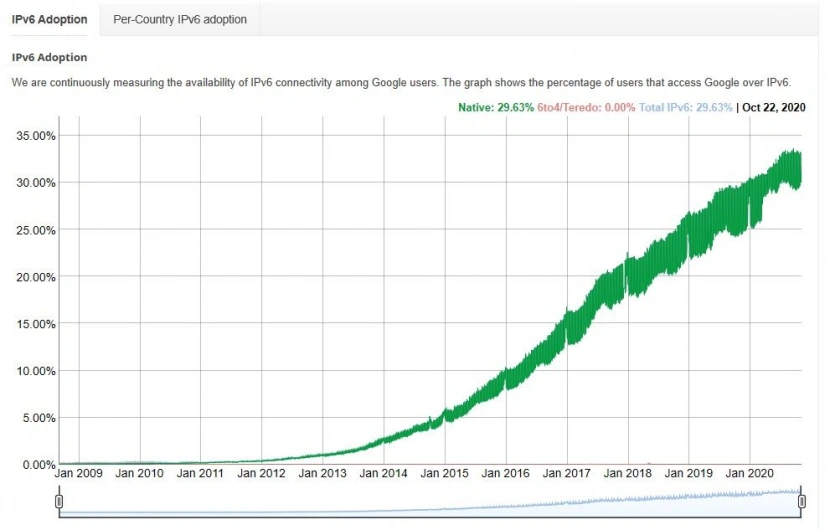

Jednocześnie, według statystyk publikowanych przez Google, ponad 30% użytkowników na świecie łączy się z usługami tej firmy korzystając z IPv6.

Dane dotyczące popularyzacji IPv6 są też zbierane i publikowane przez organizację World IPv6 Launch, która powstała już blisko 10 lat temu.

Rdzeń Internetu obsługuje już protokół IPv6, a mobilne sieci intensywnie z niego korzystają. Niestety niektórzy odpowiedzialni za bezpieczeństwo administratorzy nie zdają sobie sprawy ze stopnia popularyzacji protokołu IPv6 w Internecie i uważają, że nie muszą zajmować się jego zabezpieczeniami, gdyż nie włączyli IPv6 w firmowym systemie. Ale jeśli serwery połączą się z siecią obsługującą IPv6 to będą wykorzystywać ten protokół do wymiany danych i komunikacji.

Informacje o liczbie zapytań wykorzystujących IPv6, które są kierowane do wyszukiwarki Google mogą być dobrym miernikiem poziomu jego popularności. Źródło: Google.

Zdalna praca z IPv6

Pracownicy zdalni często korzystają z protokołu IPv6, bo systemy operacyjne urządzeń mobilnych domyślnie używają go do nawiązywania połączeń przez Internet. Jest to coraz bardziej powszechne zjawisko zwłaszcza dzisiaj, gdy pandemia COVID-19 wpłynęła na istotne zwiększenie liczby osób pracujących w domu.

A jednocześnie firmowe sieci VPN często nie mają skonfigurowanego protokołu IPv6. W efekcie ruch generowany przez użytkowników końcowych może bezpośrednio łączyć się z internetem i systemami chmurowymi omijając korporacyjne systemy bezpieczeństwa, co jest znanym już od wielu lat zagrożeniem określanym jako IPv6 VPN breakout. Niestety wielu administratorów zapomniało o tym problemie. Rady jak się przed tym zagrożeniem zabezpieczyć można znaleźć w internecie.

Z kolei niektóre firmy czują się bezpiecznie, bo wdrożyły rozwiązania CASB (Cloud Access Security Broker) umożliwiające egzekwowanie zasad korporacyjnej polityki bezpieczeństwa. Ale trzeba pamiętać, że nie wszyscy dostawcy usług CASB obsługują protokół IPv6, a wówczas wykorzystujący go użytkownicy mogą omijać firmowe zabezpieczenia łącząc się ze stronami internetowymi. Dlatego warto zwrócić uwagę, jakie są funkcje wdrożonego systemu CASB.

Więcej wiedzy o IPv6 to więcej bezpieczeństwa

Administratorzy ds. bezpieczeństwa często uważają, że wdrożenie protokołu IPv6 to zadanie dla administratorów sieci i nie muszą się nim zajmować zanim nie zostanie ostatecznie wdrożony w przedsiębiorstwie. Nie rozumieją też, jak IPv6 działa w Internecie, firmowej sieci WAN lub LAN i nie zdają sobie sprawy, że na przykład systemy operacyjne obsługujące protokół IPv6 podłączone do przewodowych i bezprzewodowych sieci dostępowych wysyłają pakiety IPv6 i mogą łączyć się ze sobą wykorzystując ten protokół.

Dlatego warto zapoznać się z protokołem IPv6 i zdobyć wiedzę, w jaki sposób może on być wykorzystany przez cyberprzestępców atakujących firmową sieć. Niestety nie jest to takie proste. Na przykład jest wiele książek o IPv6, ale chyba tylko jedna poświęcona bezpieczeństwu „IPv6 Security”.

Głównym źródłem wiedzy mogą być materiały szkoleniowe online lub praktyczne kursy oferowane przez kilka firm, które wykorzystują laboratoryjne środowiska IPv6 do symulacji ataków i prezentacji, jak można się przed nimi obronić.

Czy IPv6 jest bardziej bezpieczny niż IPv4?

Korzyści z wdrożenia protokołu IPv6 wynikają z ogromnej przestrzeni adresowej, która eliminuje potrzebę translacji adresów sieciowych NAT, której wymaga IPv4, i zapewnia praktycznie nieograniczoną skalowalność sieci. Oprócz tego IPv6 umożliwia wydajniejsze przetwarzanie ruchu sieciowego przez routery i obsługę większych pakietów, co może przyspieszyć dostarczanie dużych plików multimedialnych, na przykład wideo.

Brak potrzeby translacji adresów wzmacnia bezpieczeństwo zmniejszając poziom anonimowości wynikający z modyfikacji adresów źródłowych w nagłówkach pakietów. Natywne protokoły routowania end-to-end ułatwiają analizę śledczą i mogą ułatwić kontrolę autentyczności połączeń, można przeczytać w dokumentach publikowanych przez organizację IETF (RFC 4864).

Należy jednak pamiętać, że w protokołach zarówno IPv6, jak i IPv4 nie ma wbudowanych żadnych zabezpieczeń. Oba mogą opcjonalnie używać IPsec, a na poziomie aplikacji, do zabezpieczania transmisji dodatkowo wykorzystywać protokoły takie jak TLS (Transport Layer Security (TLS) lub SSH (Secure Shell).

Największe problemy z bezpieczeństwem i popularyzacją IPv6

Proaktywne zabezpieczenie protokołu IPv6 jeszcze przed jego wdrożeniem w firmowej sieci jest niewątpliwie właściwym podejściem. Tu jednak mogą pojawić się problemy, jeśli firma dowie się, że wykorzystywane w przedsiębiorstwie oprogramowanie do zabezpieczania sieci obsługuje tylko funkcje protokołu IPv4. W takiej sytuacji są trzy wyjścia: zaczekać na nową wersję oprogramowania, zmienić je na inne lub co gorsza pozostawić protokół IPv6 działający bez ochrony.

Dlatego planując wdrożenie IPv6 w pierwszej kolejności należy przeanalizować możliwości obsługi tego protokołu przez systemy działające na granicy Internetu, jak zapory sieciowe, systemy IPS do zapobiegania włamaniom, bramy internetowe SWG, serwery proxy, a także oprogramowanie antywirusowe, filtry reputacji i źródła informacji o zagrożeniach.

Niestety nawet jeśli obsługa IPv6 znajduje się znajduje się w opisie produktu warto sprawdzić i porównać czy wszystkie funkcje związane z obsługą protokołów są takie same w przypadku zarówno IPv4, jak i IPv6.

Jeśli firma używa zapory WAF (Web Application Firewall) do ochrony aplikacji webowych, która ma tylko funkcje IPv4 to należy ją zaktualizować przed uruchomieniem serwera WWW obsługującego IPv6.

Bezpieczne wdrożenie IPv6 wymaga zapewnienia równego poziomu ochrony zarówno IPv6, jak i IPv4.

Oprócz tego, jeśli pracownicy zespołów ds. bezpieczeństwa nie są odpowiednio przeszkoleni w zakresie IPv6, to może to opóźnić lub zatrzymać wdrożenie tego protokołu w przedsiębiorstwie.

Bo gdy pojawi się pomysł biznesowy, na przykład dotyczący wdrożenia bezpiecznego systemu IoT wykorzystującego protokół IPv6, to działania administratorów odpowiedzialnych za bezpieczeństwo będą miały kluczowe znaczenie dla pomyślnego zakończenia takiego projektu.

Popularyzacja IPv6 jest nieunikniona. Trzeba zdawać sobie z tego sprawę i nie czekać, aż poziom jego wykorzystania w internecie osiągnie na przykład 75%, by zacząć się uczyć, jak funkcjonuje i wdrażać odpowiednie rozwiązania bezpieczeństwa.

Wyłączenie obsługi protokołu IPv6 może chwilowo zwiększyć poziom bezpieczeństwa, ale jest to działanie nieefektywne. Lepiej jest go włączyć i kontrolować zgodnie z firmowymi zasadami bezpieczeństwa.

Niestety wdrożenie IPv6 wymaga inwestycji w modernizację infrastruktury. Nie wszystkie firmy telekomunikacyjne i dostawcy usług internetowych są w stanie finansowo sprostać temu wyzwaniu. Dlatego na razie popularyzacja IPv6 jest związana głównie z wdrożeniami realizowanymi przez największe korporacje. Dodatkowo większość starszych aplikacji nie jest zaprojektowana do obsługi IPv6, a zaktualizowanie ich tak, aby były zgodne z tym protokołem podnosi koszty. Są to główne problemy hamujące szybką popularyzację IPv6.