Jak uwierzytelnić bezprzewodowego użytkownika?

-

- Kamil Folga,

- 05.05.2006

Możliwości i korzyści WPA/WPA2

Różnice w trybach Enterprise i Personal dla WPA/WPA2

Wyróżniamy dwa tryby certyfikowanego WPA/WPA2 - Enterprise oraz Personal. Oba tryby obsługują uwierzytelnianie i szyfrowanie.

Prześledźmy skróconą formę uwierzytelniania WPA/WPA2. WPA-Enterprise oraz WPA2-Enterprise są inicjowane, gdy użytkownik przyłącza się do punktu dostępowego. AP blokuje dostęp do sieci, aż do czasu uwierzytelnienia użytkownika. Użytkownik może jednak komunikować się z serwerem uwierzytelniającym. Proces uwierzytelnienia jest realizowany przez IEEE 802.1x/EAP. Jeżeli serwer uwierzytelniający potwierdzi dane klienta, punkt dostępowy może przyłączyć go do sieci. W przeciwnym razie klient zostaje zablokowany. Serwer uwierzytelniający i klient generują jednocześnie PMK (Pairwise Master Key). Kolejnym etapem jest ustanowienie i instalacja klucza szyfrującego TKIP (WPA) lub AES (WPA2) pomiędzy klientem a punktem dostępowym.

Środowisko mieszane 802.1X/EAP

- ma 48-bitowy wektor inicjujący;

- konstruuje i dystrybuuje klucze dla każdego pakietu. WPA automatycznie generuje nowy unikalny klucz dla każdego klienta. W rzeczywistości WPA używa unikalnego klucza dla każdej ramki 802.11. Zapobiega to używaniu tego samego klucza przez tygodnie czy miesiące;

- WPA wykorzystuje kod integralności informacji - MIC (Message Integrity Code).

Przejdźmy do szczegółów. Po zaakceptowaniu danych użytkownika serwer uwierzytelniający używa 802.1x w celu utworzenia klucza dla sesji użytkownika. TKIP dystrybuuje te klucze do klienta i AP, ustalając kolejność kluczy. TKIP dynamicznie generuje unikalne klucze do szyfrowania każdego pakietu danych, który jest przesyłany bezprzewodowo w czasie trwania sesji. MIC jest używane w celu zapobiegnięcia nasłuchowi i zamianie pakietów przez atakującego. MIC wykorzystuje silną funkcję matematyczną, w której odbiornik i nadajnik porównuje wartości. Jeżeli MIC nie zgadza się, dane są odrzucane - chyba, że zastosowano system opcjonalny MIC-countermeasure, w którym klienci są rozłączani i przyłączani ponownie dopiero po minucie.

WPA używa do uwierzytelnienia kombinacji otwartego systemu 802.1x. Standard uwierzytelnia klienta przez protokół 802.1x w serwerze uwierzytelniającym, takim jak RADIUS lub LDAP. WPA jest także przygotowane do samodzielnej pracy, jeżeli brak jest dostępnego serwera uwierzytelniającego.

WPA2 jest certyfikowaną wersją pełnej specyfikacji IEEE 802.11i. Podobnie jak WPA, WPA2 wspiera uwierzytelnianie IEEE 802.11x/EAP lub technologię PSK. Zawiera także nowy zaawansowany mechanizm szyfrowania używający Counter-Mode/CBC-MAC Protocol (CCMP), nazywany AES (Advanced Encryption Standard). CCMP jest nowym trybem operacji na bloku cyfr, która używa pojedynczego klucza zarówno do szyfrowania, jak i uwierzytelniania. CCMP ma tryb Counter (CTR), do zapamiętywania szyfrowanych danych, i CBC-MAC (Cipher Block Chaining Message Authentication Code) do sprawdzenia integralności danych.

AES jest blokiem cyfrowym, typem symetrycznego klucza, który grupuje bity o stałej długości - nazywane blokami. Symetryczny klucz cyfrowy jest używany zarówno do szyfrowania, jak i deszyfrowania. W przypadku AES bity są szyfrowane w blokach otwartego tekstu. AES zakłada rozmiar bloku o wielkości 128 bitów z trzema możliwymi długościami kluczy 128-, 192- i 256-bitowymi. W przypadku użycia AES w standardzie WPA2/802.11i korzysta się z klucza o długości 128 bitów. Szyfrowanie AES przechodzi przez 4 fazy, które są powtarzane w jednej rundzie. Każda runda jest następnie powtarzania 10, 12 lub 14 razy zależnie od rozmiaru bitowego klucza. W przypadku WPA2/IEEE802.11i każda runda jest powtarzana 10 razy.

Do wdrożenia architektury WPA lub WPA2 są niezbędne następujące komponenty:

- Urządzenia klienckie, które działają w trybie WPA-Enterprise lub WPA2-Enterprise. W przypadku WPA konieczna będzie wymiana oprogramowania sprzętu. WPA2 zazwyczaj będzie wymagała wymiany sprzętu.

- Oprogramowanie klienta obsługujące IEEE 802.1x oraz jedną lub więcej metod EAP.

- Metoda uwierzytelniania EAP. Typ EAP powinien zostać wybrany zgodnie z prowadzoną polityką bezpieczeństwa.

- Punkt dostępowy certyfikowany do użycia z WPA-Enterprise lub WPA2-Enterprise. Aktualnie używane punkty dostępowe powinny być aktualizowane do WPA lub WPA2 przez zmianę oprogramowania lub sprzętu. W przeciwnym razie konieczna będzie wymiana na nowe urządzenia.

- Serwer uwierzytelniający - WPA i WPA2 wymagają uwierzytelnienia IEEE 802.1x. Najczęściej używanym serwerem jest RADIUS.

Wdrożenie środowiska WPA2

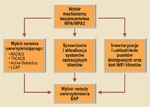

Etapy wdrożenia WPA/WPA2

Wiele wdrożeń zawiera już system 802.1x. Zazwyczaj wykorzystywana jest w nim istniejąca baza danych (RADIUS, LDAP, Active Directory). W takim przypadku głównym zadaniem administratora będzie sprawdzenie czy baza i serwer uwierzytelniania będą obsługiwały zakładaną metodę EAP. Jeżeli w sieci nie ma takiej infrastruktury, warto kierować się przy wyborze platformą sprzętową i systemową, polityką bezpieczeństwa oraz planowanym budżetem.

Kolejną istotną czynnością jest wybór metody uwierzytelnienia. Warto sprawdzić, jakie systemy operacyjne pracują w sieci, co pozwoli dobrać typ EAP obsługiwany przez każdego klienta naszej infrastruktury. Wybrany typ EAP powinien współgrać z używaną bazą danych i firmową strategią bezpieczeństwa sieciowego. Powinien być także zgodny z polityką uwierzytelniania użytkowników, zarządzania użytkownikami oraz systemami operacyjnymi klientów. Serwerem uwierzytelniającym jest przeważnie RADIUS. Serwer ten powinien współpracować z istniejącą bazą danych o użytkownikach oraz wybraną metodą EAP.

Koniecznością jest określenie czy wszystkie punkty dostępowe i urządzenia klienckie mogą zostać użyte do wdrożenia WPA2-Enterprise. Warto zaznaczyć, że WPA-Personal oraz WPA2-Personal nie wspierają 802.1x oraz uwierzytelniania EAP. Przeważnie w urządzeniach klienckich oraz punktach dostępowych sieci bezprzewodowych WPA oraz WPA2 nie są skonfigurowane domyślnie. Trzeba je ustawić przy instalowaniu sprzętu. Gdy zdecydujemy się na wykorzystanie WPA, konieczna będzie aktualizacja istniejących komponentów WiFi przez relatywnie prostą aktualizację oprogramowania. WPA jest dobrym rozwiązaniem bezpieczeństwa dla istniejących instalacji bazowych sprzętu WLAN. WPA2 zazwyczaj wymaga zmiany sprzętu.

Czy WPA to konieczność?

Statystyki jednoznacznie pokazują, że mamy do czynienia z coraz większą liczbą ataków na sieci bezprzewodowe. Powszechne metody zabezpieczeń typ WEP, listy dostępowe MAC okazują się nieskuteczne. Jedynym rozwiązaniem jest wprowadzenie silnych metod uwierzytelniania oraz szyfrowania. Z pewnością takie wymagania spełnia standard WPA oraz jego następca - WPA2. Powszechne stosowanie WPA/WPA2 w nowym sprzęcie WiFi umożliwia zwiększenie bezpieczeństwa bez ponoszenia nadmiernych kosztów.