Jak stosować VLAN

-

- Kamil Folga,

- 09.09.2013

Od czasu, gdy mechanizmy VLAN (Virtual Local Area Network) wkroczyły do świata sieci komputerowych, stały się jednym z ważniejszych jej elementów. Wykorzystanie VLAN wpływa na bezpieczeństwo sieci, sposoby zarządzania, skalowalność rozwiązań. Mechanizm ten stał się także kluczowym składnikiem w elementach wirtualizacji. Poprawne zastosowanie i konfigurację VLAN utrudnia jednak liczba dostępnych możliwości opisanych w standardzie oraz ich rozszerzeń

Konfiguracja VLAN jest możliwa z wykorzystaniem urządzeń sieciowych wspierających standard IEEE 802.1Q. Mechanizm VLAN w ogólnym znaczeniu służy do przesyłania informacji pochodzących z różnych sieci za pomocą jednego połączenia fizycznego. Poszczególne sieci pomimo transmisji w jednym medium fizycznym są wzajemnie odseparowane. Uzupełnieniem 802.1Q jest specyfikacja 802.1v, która określa możliwość przypisania ramki do określonego VLAN na podstawie protokołu oraz portu, a także 802.1ad umożliwiająca realizację mechanizmu QinQ.

Podstawy

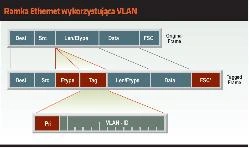

Urządzenia wspierające standard 802.11Q stosują specjalne oznaczenia ramek Ethernet określane nazwą identyfikatorów (tag). Ramki oznaczone tym samym identyfikatorem należą do jednej sieci. Ramka Ethernet zawiera 12-bitowe pole VLAN ID (VID) określające VLAN, do którego należy dana ramka. Identyfikator VID jest 12-bitową liczbą w zakresie od 0 do 4095. Wartości 0 oraz 4095 są zarezerwowane i nie powinny być wykorzystywane. Pierwszy identyfikator VID oznaczony liczbą 1 jest domyślnym VLAN (określanym także jako natywny), do którego należą wszystkie porty przełącznika, zanim nie zostaną skonfigurowane inaczej. Dobrym zwyczajem jest pozostawienie domyślnego VID do zarządzania urządzeniem, natomiast dla ruchu danych przeznaczenie innych numerów VID. Kolejność numerów VID nie ma znaczenia, ale maksymalna liczba do wykorzystania to 4096.

Zobacz również:

- Ponad pół miliona kont Roku w niebezpieczeństwie po ataku

- FBI ostrzega - masowy atak phishingowy w USA

- Apple ostrzega użytkowników w 92 krajach. Uwaga na ataki szpiegowskie

Istnieją dwa sposoby statycznego przywiązania sprzętu sieciowego do przełącznika z wykorzystaniem 802.1Q. Pierwszym z nich jest funkcja portu dostępowego (access port), w której przełącznik oznacza określonym VID, nieoznakowany ruch przychodzący na dany port z urządzenia sieciowego. Drugim sposobem jest wykorzystanie funkcjonalności portu (trunk port) o nazwie trunk, gdzie przydział identyfikatorów jest realizowany przez urządzenie sieciowe, przyłączające się do portu przełącznika. Istnieje także opcja, w której port pracuje w funkcjonalności hybrydowej, stając się portem dostępowym dla przychodzącego ruchu nieoznaczonego VID oraz portem typu trunk dla pozostałego ruchu przychodzącego i oznaczonego VID. W konfiguracji każdego przełącznika możemy określić, jakie ramki przyjmujemy na określonym porcie – oznaczone, nieoznaczone czy wszystkie.

Ramka Ethernet wykorzystująca VLAN

Wykorzystanie VLAN jest szczególnie dobrą praktyką w przypadku odseparowania poszczególnych sieci IP, pracujących w jednej infrastrukturze fizycznej. Zapobiega to możliwości zmiany sieci poprzez zmianę adresu IP, a także konieczności przetwarzania ruchu rozgłoszeniowego pochodzącego z innych podsieci.