Jak silne może być uwierzytelnianie?

-

- Patryk Królikowski,

- 08.10.2007

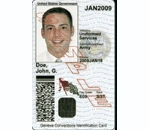

Format karty kredytowej w przypadku karty inteligentnej jest o tyle pożyteczny, że daje możliwość połączenia z funkcjonalnością karty identyfikacyjnej.

Porzućmy na chwilę tokeny i spójrzmy na bardziej "miękkie" rozwiązania. Wśród nich największą popularnością, zwłaszcza w systemach konsumenckich, cieszą się zdrapki lub karty bingo. Są one tak naprawdę jedynie namiastką prawdziwych rozwiązań OTP. Podczas procesu uwierzytelniania z wykorzystaniem karty bingo użytkownik, oprócz hasła, musi wprowadzić wartość znajdującą się na przecięciu współrzędnych (na karcie) przekazanych przez system - trochę jak gra w statki. Im więcej rzędów i kolumn na karcie, tym więcej możliwości i większy poziom bezpieczeństwa. Rozwiązania te kuszą szczególnie ze względu na niskie koszty implementacji oraz utrzymania (zniszczenie tokenu kontra zniszczenie kawałka plastiku). Niestety liczba możliwych do wykorzystania kombinacji jest stosunkowo niewielka. Wystarczy odpowiednio długo działający keylogger i szansa na trafienie właściwej kombinacji rośnie.

Czytnik 3D Vision Access firmy A4Vision to kontrola dostępu oparta na rozpoznawaniu twarzy w trzech wymiarach i opcjonalnie wprowadzaniu numeru PIN (za pomocą ekranu dotykowego). Jak informuje producent, przy użyciu firmowego mechanizmu dopasowującego i specjalnych algorytmów system przeprowadza identyfikację i weryfikację osoby w mniej niż 1 sekundę.

Przy okazji pojawia się kolejny problem związany z silnym uwierzytelnianiem - sposób dostarczenia użytkownikowi kodu. Przesyłanie danych uwierzytelniających jednym kanałem informacyjnym niesie oczywiste zagrożenia (keyloggery, phishing itp.) Dlatego też coraz częściej spogląda się w stronę wykorzystania kilku różnych dróg i stąd pomysł na uwierzytelnianie OOB (Out-Of-Band). Wykorzystując tę koncepcję, część danych koniecznych do poprawnego uwierzytelnienia może zostać przesłana za pomocą np. SMS-a. Możliwy i stosowany jest również scenariusz, gdzie do zakończenia operacji konieczna jest weryfikacja telefoniczna - np. automat nawiązuje połączenie z użytkownikiem, a ten musi wypowiedzieć określoną frazę. Na tej podstawie dokonywania jest biometryczna identyfikacja głosu.

Plastik inteligentny

Dużą estymą wśród rozwiązań silnego uwierzytelniania cieszą się nie bez powodu karty inteligentne. Ich niezaprzeczalnymi zaletami są duże możliwości składowania szerokiego spektrum informacji. Ponadto są odporne na wszelkie próby ingerencji osób niepowołanych. W większości przypadków opierają się one na certyfikatach X.509.

Różnice pomiędzy poszczególnymi rozwiązaniami polegają przede wszystkim na sposobie implementacji, zastosowanych mechanizmach oraz ich fizycznej postaci. Ten ostatni element jest najbardziej różnorodny i według niego można wyróżnić dwie podstawowe formy, w jakich występuje "inteligentny plastik".

Pierwsza ma postać karty kredytowej i jest zgodna ze standardami ISO 7816(1-15). Format ten jest o tyle pożyteczny, że umożliwia połączenie z funkcjonalnością karty identyfikacyjnej. Dodatkową zaletą standardu ISO 7816 jest uwzględnienie wykorzystania karty w systemach dostępu fizycznego dzięki interfejsowi bezdotykowemu (karty zbliżeniowe). Najpopularniejszą technologią zbliżeniową wykorzystywaną w rozwiązaniach enterprise jest HID pracująca w częstotliwości 125 KHz. Karty w standardzie ISO 7816 mają, oprócz niewątpliwych zalet, podstawową wadę - wymagają zewnętrznego czytnika. Nie są więc zbyt wygodne w przypadku użytkowników mobilnych, a i koszt wdrożenia rośnie.

Dlatego też bardzo często w zastosowaniach korporacyjnych wykorzystywane są karty inteligentne wbudowane w token USB. "Wbudowanie" to może polegać bądź na fizycznym zespoleniu karty z elektroniką tokenu, bądź na wyposażeniu breloczka w odpowiednie gniazdo umożliwiające umieszczenie w nim karty smart. Ponadto coraz częściej łączy się funkcjonalność tokenu OTP z kartą inteligentną, a dzięki temu zaoszczędza na ilości sprzętu, który użytkownicy muszą ze sobą nosić.

Karty inteligentne bez względu na formę mają wiele zalet. Przede wszystkim oferują bodajże najwyższy poziom bezpieczeństwa spośród wszystkich rozwiązań silnego uwierzytelniania - wysoką odporność na ingerencję. Niebagatelne znaczenie ma też integracja z Windowsami. Jest to jedyna natywnie wspierana metoda silnego uwierzytelnia w tych systemach. Dzięki możliwości składowania dodatkowych danych karty inteligentne znakomicie nadają się do SSO (Single-Sign-On).

Ale nie ma róży bez kolców. Implementacja rozwiązań opartych na kartach inteligentnych wymaga też dodatkowych działań - np. zbudowania urzędu certyfikacji, systemu zarządzania wydawaniem i unieważnianiem kart, prac deweloperskich. Stąd rozwiązania te polecane są w szczególności tam, gdzie część infrastruktury jest już przygotowana.Inne ciekawostki