Implementacja Zero Trust w praktyce - najlepsze porady

-

- 16.02.2023, godz. 06:49

Polityka bezpieczeństwa typu Zero Trust to skuteczny sposób na podniesienie poziomu zabezpieczeń. Jak wdrożyć Zero Trust w organizacji?

Coraz więcej organizacji kładzie zwiększone nakłady finansowe oraz osobowe na zabezpieczenie infrastruktury IT. Ostatnie lata pokazały, ze wdrożenie polityki bezpieczeństwa Zero Trust pozwala skutecznie zabezpieczyć organizacje przed wyciekami danych oraz incydentami bezpieczeństwa, które mogą być niebezpieczne dla zachowania ciągłości biznesu.

Zero Trust

Źródło: Lianhao Qu / Unsplash

Systemy bezpieczeństwa opierające się o polityki Zero Trust zrywają z tradycyjnym rozumieniem infrastruktury IT. W firmach korzystających z Zero Trust brakuje klasycznej krawędzi sieci oraz urządzeń i użytkowników znajdujących się w i poza nią.

Zobacz również:

- Zasada „zero zaufania” sprzyja biznesowi

- Ta ustawa przybliża moment, w którym TikTok zostanie zablokowany w USA

- Menedżer haseł - na które rozwiązanie warto postawić w 2024 roku

Zero Trust zakłada brak zaufania dla wszystkich usługi, urządzeń oraz użytkowników logujących się do sieci firmowej. Oznacza to, że każda akcja zarówno wykonana z biura, jak i spoza niego musi być uwierzytelniona i autoryzowana. Wdrożenie Zero Trust znacząco zwiększa poziom bezpieczeństwa cybernetycznego oraz obniża podatność organizacji na ataki cybernetyczne. Jak w praktyce wdrożyć Zero Trust w organizacji?

Rozpocznij od kompleksowego audytu bezpieczeństwa

Wdrożenie polityki bezpieczeństwa Zero Trust wymaga sporych nakładów finansowych, zasobu wiedzy oraz zmiany nastawienia pracowników. Cały proces transformacji organizacji powinien rozpocząć się od oceny stanu faktycznego. Należy zbadać aktualne zabezpieczenia obecne w infrastrukturze IT. Część z nich można prawdopodobnie wykorzystać do budowy zabezpieczeń Zero Trust, ale trzeba sprawdzić ich skuteczność oraz aktualność.

Bez względu na ilość i jakość posiadanych zabezpieczeń administratorzy oraz dyrektorzy IT muszą zdawać sobie sprawę, że nie są w stanie w 100% ochronić organizacji przed atakami cybernetycznymi i incydentami bezpieczeństwa.

Posiadanie kompleksowego i aktualnego audytu na temat bezpieczeństwa sieci daje jasny obraz miejsc, nad którymi trzeba popracować.

Audyt może wykazać np. obecność nieaktualizowanych urządzeń końcowych, istnienie kont administracyjnych, które nie są wykorzystywane, niezgodność polityk bezpieczeństwa z aktualnymi standardami rynkowymi lub inne naruszenia.

Firmy stosujące politykę Zero Trust powinny regularnie wykonywać audyty bezpieczeństwa

Źródło: Kelly Sikkema / Unsplash

Wdrożenie skutecznego systemu identyfikacji urządzeń

Polityka Zero Trust wymusza na organizacjach opracowanie i wdrożenie systemu identyfikacji urządzeń. Identyfikacja urządzeń z wykorzystaniem odpowiedniego wzorca nazw wraz z kontrolą dostępu ułatwia śledzenie aktywności urządzeń i użytkowników w infrastrukturze IT organizacji.

Dobrze zbudowany system identyfikacji i śledzenia aktywności pozwala zmniejszyć ryzyko cyberataku z wykorzystaniem sprzętu służbowego.

Urządzenia łączące się z siecią korporacyjną powinny posiadać niezbywalne i unikalne nazwy, które dział IT może łatwo rozszyfrować i dopasować sprzęt do danego działu i użytkownika.

Niezwykle istotne jest również zadbanie o inne urządzenia, które łączą się z siecią organizacji, a nie są jej własnością. Administratorzy IT powinni przygotować oddzielny system identyfikacji dla smartfonów oraz innych prywatnych urządzeń pracowników, które łączą się z siecią bezprzewodową organizacji. Połączenie powinno odbywać się wykorzystaniem poświadczeń pracowników i rejestrowane w systemie.

Skuteczne monitorowanie ruchu sieciowego

Zautomatyzowany system skutecznego monitorowania ruchu sieciowego pozwala wykryć wszelkie nieprawidłowości oraz odchyłki od normy w celu jak najszybszej identyfikacji ataku cybernetycznego.

W myśl polityki bezpieczeństwa Zero Trust organizacje powinny automatycznie weryfikować przepływ ruchu w wewnętrznej sieci komputerowej z wykorzystaniem zintegrowanych narzędzi sniffingowych.

Mniej usług i silniejsze zabezpieczenia

Coraz częściej zdarza się, że organizacje wykorzystuje do komunikacji wiele niezależnych kanałow. Microsoft Teams, Cisco Webex, Slack oraz inne popularne platformy posiadają podobne funkcje. Organizacje w myśl zasady Zero Trust powinny ograniczać ilość usług, z których korzystają.

Poza ograniczeniem ilości kanałów komunikacji należy zadbać o ich bezpieczeństwo. Wykorzystywane powinny być jedynie usługi z szyfrowaniem end-to-end oraz możliwością logowania ze sprawdzeniem poświadczeń domenowych, a także z dodatkową weryfikacją z wykorzystaniem narzędzi 2FA/MFA.

Organizacje powinny również wdrożyć zabezpieczenia, które ograniczą ryzyko podsłuchiwania kanałów komunikacyjnych. Urządzenia wykorzystywane do komunikacji powinny przechodzić odpowiednie testy integralności.

Ciągła weryfikacja integralności urządzeń

Odpowiednio skonfigurowana i wdrożona polityka Zero Trust zakłada, że wszystkie urządzenia podłączone do sieci uznawane są za podejrzane dopóki nie udowodnią, ze jest inaczej. Osiągnięcie takiego stanu rzeczy wymaga ciągłej weryfikacji wszystkich urządzeń i ich poświadczeń.

Wprowadzenie segmentacji sieci

Segmentacja sieci korporacyjnej pozwala odizolować między sobą poszczególne jej elementy z wykorzystaniem systemy kontroli dostępu. Administratorzy IT mogą skorzystać z mechanizmów bezpieczeństwa takich jak zapory sieciowe, systemy wykrywania włamań czy narzędzia do inspekcji pakietów.

Segmentacja sieci pozwala kontrolować dostęp poszczególnych pracowników

Źródło: Alina Grubnyak / Unsplash

Segmentacja pozwala zabezpieczy organizację przed specjalistycznymi technikami ataków cybernetycznych. Pozwala również udostępnić użytkownikom jedynie niezbędny do wykonywania zadań służbowych wycinek sieci komputerowej organizacji, co pozwala graniczyć potencjalne szkody wysłane atakiem.

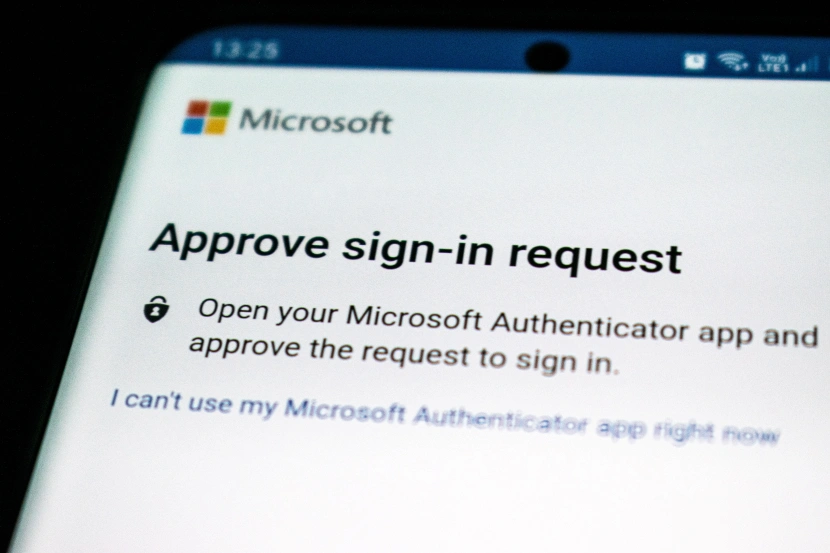

Weryfikacja wieloskładnikowa

Weryfikacja wieloskładnikowa jest nieodzownym elementem polityki bezpieczeństwa Zero Trust. Wieloskładnikową weryfikacja dodaje kolejne warstwy zabezpieczeń, które ograniczają ryzyko przejęcia dostępu przez osobę trzecią oraz podszywanie się pod pracowników.

Polityka Zero Trust wymaga wdrożenia weryfikacji wieloskładnikowej dla wszystkich użytkowników sieci.

Weryfikacja wieloskładnikową jest podstawowym elementem systemu bezpieczeństwa

Źródło: Ed Hardie / Unsplash

Szyfrowanie danych kluczowym elementem procesu

Wdrażając polityki bezpieczeństwa Zero Trust nie wolno zapominać o danych, które są kluczowe w każdym systemie. Bez wdrożenia odpowiedniego systemu szyfrowania danych wykorzystanie polityki Zero Trust mija się z celem.

Zero Trust zakłada szyfrowanie wszystkich danych przetwarzanych przez organizację. Mowa zarówno o danych w spoczynku, jak i danych krążących pomiędzy poszczególnymi elementami infrastruktury IT organizacji.